Selon une étude menée par Verizon, près de 58 % des entreprises ont été victimes d’une violation de données l’année dernière, et 41 % d’entre elles l’ont été à cause de vulnérabilités logicielles. À cause de ces violations, les organisations peuvent perdre des millions de dollars et même leur réputation sur le marché.

Mais les méthodologies de développement d’applications se sont beaucoup modernisées. Aujourd’hui, les organisations suivent les principes et les outils DevOps pour développer une application ou un logiciel. Dans l’approche DevOps, l’application complète n’est pas livrée en une seule fois, elle est développée et livrée de manière itérative. Et dans certains cas, les versions sont également quotidiennes. Mais il n’est pas facile de trouver des problèmes de sécurité dans les versions quotidiennes. C’est pourquoi la sécurité est l’un des facteurs les plus critiques du processus DevOps.

Chaque équipe travaillant sur le développement de l’application, comme le développement, les tests, les opérations et la production, est responsable de prendre les mesures de sécurité nécessaires pour s’assurer que l’application ne présente pas de vulnérabilités, ce qui entraînerait une violation de la sécurité. Dans cet article, je vais vous parler des meilleures pratiques de sécurité DevOps pour développer et déployer des applications en toute sécurité.

Mettre en œuvre le modèle DevSecOps

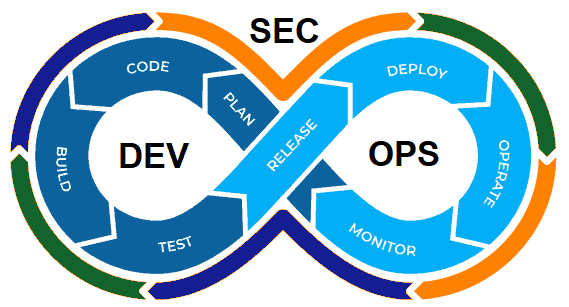

DevSecOps est un autre terme à la mode dans le domaine DevOps. Il s’agit de la pratique de sécurité fondamentale dans le divorce que chaque organisation informatique a commencé à appliquer. Comme son nom l’indique, il s’agit de la combinaison du développement, de la sécurité et des opérations.

DevSecOps est une méthodologie qui consiste à utiliser des outils de sécurité dans le cycle de vie DevOps. Ainsi, dès le début du développement d’une application, la sécurité doit en faire partie. L’intégration du processus DevOps avec la sécurité aide les organisations à créer des applications sécurisées sans vulnérabilités. Cette méthodologie permet également de supprimer les cloisonnements entre les équipes de développement et de sécurité au sein d’une organisation.

Vous trouverez ci-dessous quelques pratiques fondamentales que vous devez mettre en œuvre dans le modèle DevSecOps :

- Utilisez des outils de sécurité tels que Snyk, Checkmarx dans le pipeline d’intégration du développement.

- Tous les tests automatisés doivent être évalués par des experts en sécurité.

- Les équipes de développement et de sécurité doivent collaborer pour créer des modèles de menace.

- Les exigences en matière de sécurité doivent avoir une priorité élevée dans le carnet de commandes.

- Toutes les politiques de sécurité de l’infrastructure doivent être examinées avant le déploiement.

Réviser le code dans un format plus petit

Vous devez réviser le code dans un format plus petit. Ne révisez jamais un code énorme, et ne révisez pas l’ensemble de l’application en une seule fois, ce serait une erreur. Révisez les codes par petits bouts afin de pouvoir les réviser correctement.

Mettre en œuvre un processus de gestion du changement

Vous devez mettre en œuvre un processus de gestion du changement.

Lorsque des changements interviennent dans une application déjà en cours de déploiement, vous ne voulez pas que les développeurs continuent d’y ajouter du code ou d’ajouter ou de supprimer des fonctionnalités. Par conséquent, la seule chose qui puisse vous aider à ce stade est de mettre en œuvre un processus de gestion du changement.

Ainsi, toute modification devant être apportée à l’application doit passer par le processus de gestion du changement. Une fois qu’elle est approuvée, le développeur doit être autorisé à la modifier.

Continuez à évaluer les applications en production

Les organisations oublient souvent la sécurité lorsqu’une application est en production.

Vous devez revoir l’application en permanence. Vous devez continuer à revoir son code et effectuer des tests de sécurité périodiques pour vous assurer qu’aucune nouvelle faille de sécurité n’a été introduite.

Vous pouvez utiliser des logiciels de sécurité continue tels que Invicti, Probely et Intruder.

Former l’équipe de développement à la sécurité

Dans le cadre des lignes directrices en matière de sécurité, vous devez également former l’équipe de développement aux meilleures pratiques en matière de sécurité.

Par exemple, si un nouveau développeur a rejoint l’équipe et qu’il ne connaît pas l’injection SQL, vous devez vous assurer qu’il sait ce qu’est l’injection SQL, ce qu’elle fait et quel type de dommage elle peut causer à l’application. Vous n’avez peut-être pas envie d’entrer dans les détails techniques de cette question. Cependant, vous devez vous assurer que l’équipe de développement est au courant des nouvelles normes de sécurité, des lignes directrices et des meilleures pratiques au niveau général.

Il existe de nombreux cours sur la sécurité web.

Élaborer des processus de sécurité et les mettre en œuvre

La sécurité elle-même ne peut fonctionner sans processus. Vous devez disposer de processus de sécurité spécifiques dans votre organisation et les mettre en œuvre.

Après la mise en œuvre, il est possible que vous deviez réviser les processus parce que certaines choses n’ont pas fonctionné comme prévu ou parce que le processus était trop compliqué. Il peut y avoir n’importe quelle raison, et vous devrez donc modifier ces processus de sécurité.

Mais quoi qu’il en soit, vous devez vous assurer qu’après la mise en œuvre, les processus de sécurité font l’objet d’un suivi et d’un audit.

Mettre en œuvre et appliquer la gouvernance de la sécurité

La mise en œuvre et l’application de politiques de gouvernance dans l’organisation doivent être très importantes si vous voulez mettre en œuvre les meilleures pratiques de sécurité DevOps. Vous devez créer ces politiques de gouvernance, qui doivent être suivies par toutes les équipes travaillant sur le développement de l’application, telles que le développement, la sécurité, les opérations, etc.

Chaque employé doit comprendre clairement ces politiques, qui doivent donc être très transparentes. Vous devez vous assurer que les employés de votre organisation adhèrent aux politiques de gouvernance.

Normes de codage sécurisées

Les développeurs se concentrent principalement sur la création des fonctionnalités de l’application et négligent les paramètres de sécurité, car ce n’est pas leur priorité. Mais avec l’augmentation des cybermenaces, vous devez vous assurer que votre équipe de développement connaît les meilleures pratiques de sécurité lors du codage de l’application.

Ils doivent connaître les outils de sécurité qui peuvent les aider à identifier les vulnérabilités dans leur code pendant le développement, afin que les développeurs puissent immédiatement modifier le code et corriger les vulnérabilités.

Utilisez les outils d’automatisation de la sécurité DevOps

Vous devriez commencer à utiliser des outils d’automatisation de la sécurité dans les processus DevOps pour éviter le travail manuel.

Faites entrer les outils d’automatisation dans le tableau de sorte que vous ne fassiez pas seulement les tests avec les outils d’automatisation, mais que vous construisiez également des tests répétables contre une application. Avec des outils automatisés pour l’analyse du code, la gestion des secrets, la gestion de la configuration, la gestion des vulnérabilités, etc., vous développerez facilement des produits sécurisés.

Mettre en œuvre l’évaluation des vulnérabilités

Vous devez mettre en œuvre une évaluation des vulnérabilités afin d’identifier les failles de l’application et de les supprimer avant qu’elles ne soient déployées dans l’environnement de production.

Cette évaluation doit être effectuée fréquemment et, quelles que soient les failles de sécurité détectées, l’équipe de développement doit travailler sur son code pour les corriger. Il existe de nombreux outils d‘analyse et de gestion des vulnérabilités que vous pouvez utiliser pour identifier les faiblesses de l’application.

Mettre en œuvre la gestion de la configuration

Vous devez également mettre en œuvre la gestion de la configuration.

Le processus de gestion des changements, que j’ai abordé précédemment, fait également partie de la gestion de la configuration. Vous devez donc vous assurer de la configuration à laquelle vous avez affaire, des changements apportés à l’application, des personnes qui les autorisent et les approuvent. Tout cela relève de la gestion de la configuration.

Mettez en œuvre le modèle du moindre privilège

Dans les meilleures pratiques de sécurité DevOps, l’une des règles essentielles consiste à utiliser le modèle du moindre privilège. Ne donnez jamais plus de privilèges à quelqu’un qu’il n’en faut.

Par exemple, si un développeur n’a pas besoin d’un accès ROOT ou Admin, vous pouvez lui attribuer un accès utilisateur normal afin qu’il puisse travailler sur les modules d’application nécessaires.

Segmentez le réseau DevOps

Vous devez appliquer la segmentation du réseau dans l’organisation.

Les actifs de l’organisation, tels que les applications, les serveurs, le stockage, etc., ne doivent pas fonctionner sur le même réseau, ce qui entraînerait un problème de point de défaillance unique. Si un pirate informatique parvient à pénétrer dans le réseau de votre organisation, il pourra prendre le contrôle de tous les actifs de l’organisation. Vous devez donc disposer d’un réseau distinct pour chaque unité logique.

Par exemple, l’environnement de développement et l’environnement de production doivent fonctionner sur des réseaux différents, isolés l’un de l’autre.

Vous pouvez également utiliser des solutions de réseau à confiance zéro.

Utilisez un gestionnaire de mots de passe

Ne stockez pas les informations d’identification dans Excel. Utilisez plutôt un gestionnaire de mots de passe centralisé.

Les mots de passe individuels ne doivent en aucun cas être partagés entre les utilisateurs. Il est préférable de stocker les informations d’identification dans un endroit sûr et centralisé auquel seule l’équipe nécessaire y ayant accès peut faire des appels API et utiliser ces informations d’identification.

Mise en œuvre de l’audit et de l’examen

Vous devez également mettre en place un système d’audit et d’examen permanent. Le code de l’application, l’environnement des processus de sécurité et les données collectées doivent faire l’objet d’audits réguliers.

Conclusion

Il s’agit là de quelques bonnes pratiques de sécurité DevOps essentielles qu’une organisation doit suivre pour créer des applications et des logiciels sécurisés. La mise en œuvre des pratiques de sécurité avec le processus DevOps va permettre à une organisation d’économiser des millions. Commencez donc à mettre en œuvre les pratiques de sécurité mentionnées dans cet article pour des versions sécurisées et plus rapides de l’application.