Node.js, l’un des principaux moteurs d’exécution JavaScript, gagne progressivement des parts de marché.

Lorsqu’une technologie devient populaire, elle est exposée à des millions de professionnels, y compris des experts en sécurité, des attaquants, des pirates, etc.

Le noyau de node.js est sécurisé, mais lorsque vous installez des paquets tiers, la manière dont vous configurez, installez et déployez peut nécessiter une sécurité supplémentaire pour protéger les applications web contre les pirates. Pour vous donner une idée, 83 % des utilisateurs de Snyk ont trouvé une ou plusieurs vulnérabilités dans leurs applications. Snyk est l’une des plateformes d’analyse de sécurité node.js les plus populaires.

Une autre étude récente montre qu’environ 14 % de l’ensemble de l’écosystème npm a été affecté.

Dans mon article précédent, j’ai mentionné la découverte de vulnérabilités de sécurité dans une application Node.js, et beaucoup d’entre vous m’ont demandé comment y remédier ou les sécuriser.

Meilleures pratiques pour améliorer la sécurité de Node JS

Aucun framework, y compris Node JS, ne peut être considéré comme sûr à 100 %. C’est pourquoi vous devez suivre ces pratiques de sécurité pour éviter les risques.

- Enregistrez et surveillez régulièrement les activités pour détecter les vulnérabilités

- Ne bloquez pas la boucle d’événements

- Utilisez des chaînes de promesses plates pour éviter les erreurs de couche d’imbrication

- Créez des politiques d’authentification forte pour votre écosystème

- Gérez les erreurs pour éviter les attaques non autorisées

- Utilisez des jetons anti-CSRF dans vos applications

- Empêchez les fuites de données en n’envoyant que les informations essentielles

- Gérez correctement les sessions à l’aide de cookies

- Contrôlez la taille des requêtes pour éviter les attaques DoS

- Utilisez des paramètres de paquets personnalisés et un mot de passe utilisateur différent de celui par défaut

- Mettez en place des règles de contrôle d’accès pour chaque requête

- Mettez régulièrement à jour les paquets pour rester à l’abri des menaces et des attaques

- Protégez-vous des vulnérabilités de la sécurité web en utilisant des en-têtes de sécurité appropriés

- N’utilisez pas de fonctions dangereuses au nom de la stabilité de l’application

- Utilisez le mode strict pour éviter les erreurs et les bogues

Nous allons maintenant explorer les meilleurs outils pour sécuriser les applications NodeJS.

Snyk

Snyk peut être intégré à GitHub, Jenkins, Circle CI, Tarvis, Code Ship et Bamboo pour trouver et corriger les vulnérabilités connues.

Vous pouvez comprendre les dépendances de votre application et surveiller les alertes en temps réel lorsqu’un risque est détecté dans votre code.

A un niveau élevé, Snyk fournit une protection complète de la sécurité, y compris ce qui suit.

- Détection des vulnérabilités dans le code

- Surveillance du code en temps réel

- Corriger les dépendances vulnérables

- Recevoir une notification lorsqu’une nouvelle faiblesse a un impact sur votre application.

- Collaborer avec les membres de votre équipe

Snyk maintient sa propre base de données de vulnérabilités et prend actuellement en charge Node.js, Ruby, Scala, Python, PHP, .NET, Go, etc.

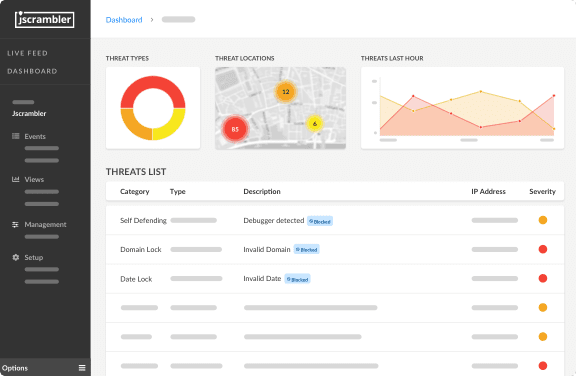

Jscrambler

Jscrambler adopte une approche intéressante et unique pour assurer l’intégrité du code et des pages web côté client.

Jscrambler rend votre application web autodéfensive pour lutter contre la fraude, éviter la modification du code en cours d’exécution et les fuites de données, et protéger votre réputation et votre entreprise.

Une autre caractéristique intéressante est la logique d’application, et les données sont transformées de manière à être difficiles à comprendre et cachées du côté du client. Il est ainsi difficile de deviner l’algorithme et les technologies utilisés dans l’application.

Voici quelques-unes des caractéristiques de Jscrambler.

- Détection, notification et protection en temps réel

- Protection contre l’injection de code, l’altération du DOM, l’homme dans le navigateur, les bots et les attaques de type “zero-day”

- Prévention de la perte de données d’identification, de cartes de crédit et de données privées

- Prévention de l’injection de logiciels malveillants

Jscrambler prend en charge la plupart des frameworks JavaScript tels que Angular, Ionic, Meteor, Vue.js, React, Express, Socket, React, Koa, etc.

Alors allez-y et faites un essai pour rendre votre application JavaScript à l’épreuve des balles.

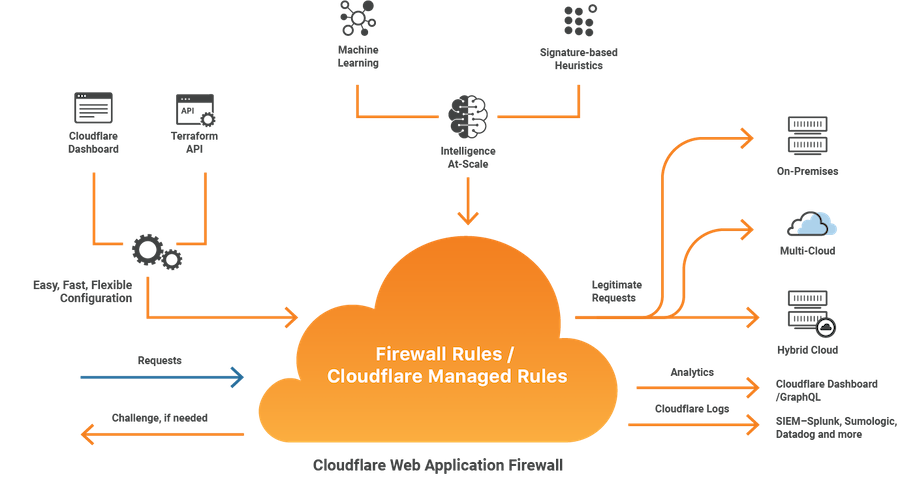

WAF de Cloudflare

CloudflareWAF (Web Application Firewall) protège vos applications web depuis le nuage (périphérie du réseau). Vous ne devez rien installer dans votre application node.

Il existe trois types de règles WAF.

- OWASP – pour protéger une application contre les 10 principales vulnérabilités de l’OWASP

- Règles personnalisées – vous pouvez définir la règle.

- Spéciales Cloudflare – règles définies par Cloudflare en fonction de l’application.

En utilisant Cloudflare, vous n’ajoutez pas de sécurité à votre site et vous profitez de leur CDN rapide pour une meilleure diffusion du contenu. Le WAF de Cloudflare est disponible dans le plan Pro, qui coûte 20 $ par mois.

Un autre fournisseur de sécurité basé sur le cloud serait SUCURI, une solution complète de sécurité de site pour protéger contre les DDoS, les logiciels malveillants, les vulnérabilités connues, etc.

Casque

Différents outils sont disponibles sur le marché aujourd’hui, et c’est là que les startups et les jeunes professionnels sont confus quant à celui qu’ils devraient choisir pour leur travail particulier. Je vous présente Helmet.JS ! Helmet est basé sur le module Node.JS.

Ses livraisons essentielles comprennent l’amélioration de la sécurité des applications en configurant les en-têtes HTTP et en se protégeant contre les menaces en ligne potentielles comme les attaques de Cross-Site Scripting et de clickjacking.

Ses modules intégrés sont pratiques et offrent une sauvegarde de sécurité adéquate. Vous trouverez ci-dessous quelques-uns des modules que j’ai trouvés partageables :

- Politique de sécurité du contenu

- Option X-Frame

- Clés publiques

- Cache-Control

- Politique de référencement

- X-XSS-Protection

Dans l’ensemble, je trouve que cet outil mérite de figurer sur la liste en raison des aspects qu’il couvre en matière de sécurité.

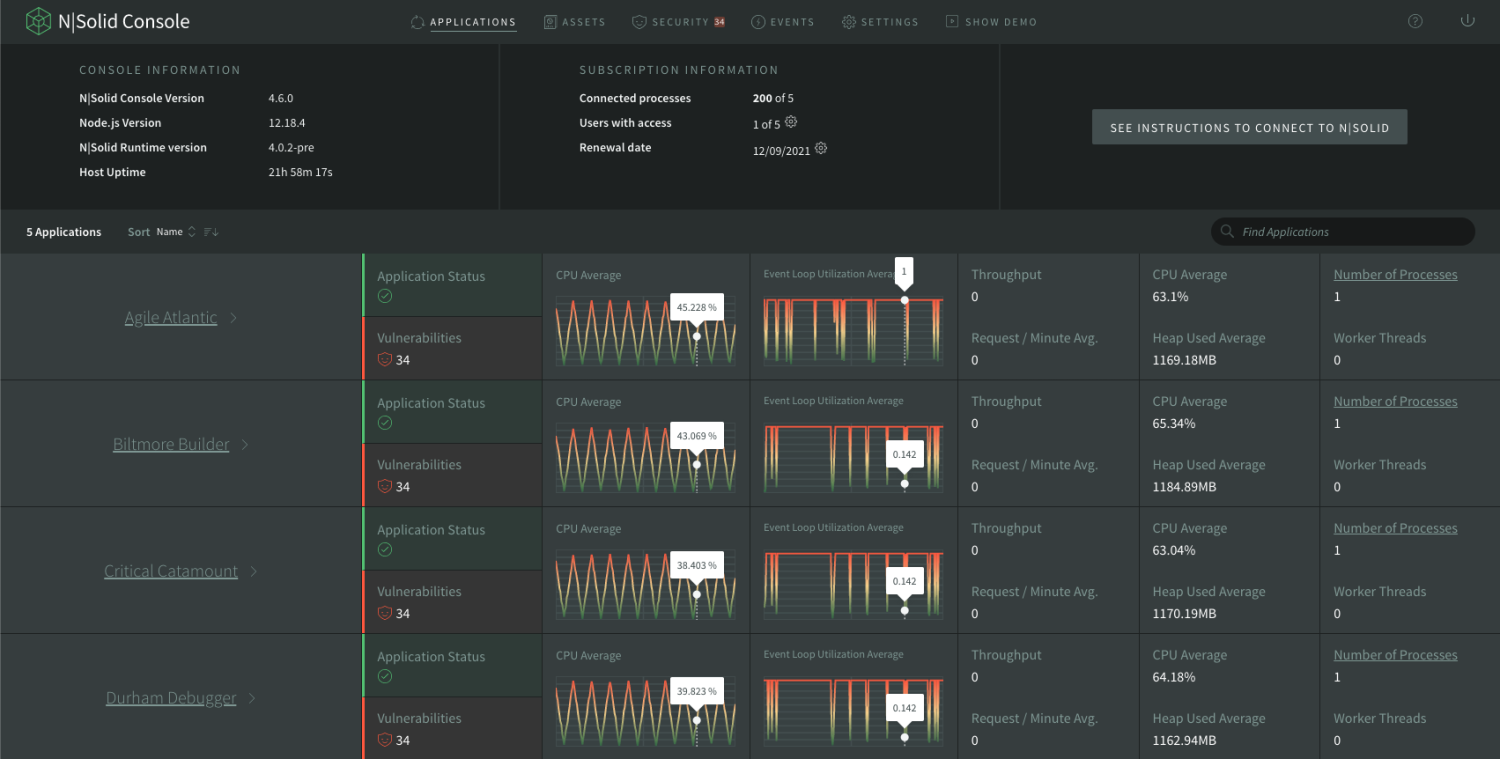

N|Solid

N|Solid est une plateforme de remplacement pour exécuter une application Node.js critique.

Elle intègre une analyse des vulnérabilités en temps réel et des politiques de sécurité personnalisées pour améliorer la sécurité de l’application. Vous pouvez le configurer pour être alerté lorsqu’une nouvelle faille de sécurité est détectée dans vos applications Nodejs.

Rate Limit Flexible

Utilisez ce petit paquet pour limiter le taux et déclencher une fonction sur l’événement. Cela vous permettra de vous protéger des attaques DDoS et des attaques par force brute.

Voici quelques cas d’utilisation.

- Protection des points de connexion

- Limitation du taux de crawler/bot

- Stratégie de blocage en mémoire

- Blocage dynamique basé sur l’action de l’utilisateur

- Limitation du débit par IP

- Blocage des tentatives de connexion trop nombreuses

Vous vous demandez si cela va ralentir l’application ?

Non, vous ne le remarquerez même pas. C’est rapide ; la requête moyenne ajoute 0,7 ms dans l’environnement cluster.

AppTrana Cloud Waap (WAF)

AppTrana a été considéré comme une solution WAF complètement administrée. Elle peut fournir une solution de sécurité de bout en bout pour une application web. Il est réputé pour ses services et fonctionnalités attrayants, dont certains sont décrits ci-dessous :

- Sécurité basée sur les menaces : Dans le but de protéger l’application web, comme mentionné ci-dessus, AppTrana utilise une approche spécifique et significative basée sur les risques. En plus de la protection du service d’atténuation des bots, il peut offrir une excellente sécurité contre les risques liés à l’API et les attaques DDoS. En outre, il contribue à garantir d’excellentes performances ainsi qu’une disponibilité ininterrompue.

- Identification des vulnérabilités : Afin de détecter les vulnérabilités, AppTrana combine des tests de pénétration manuels qui incluent des experts en sécurité humaine pour tester régulièrement l’application afin d’identifier les vulnérabilités potentielles avec des outils de balayage automatisés qui ont la capacité d’identifier les menaces de sécurité courantes.

- Accélération du Web avec un CDN sécurisé : En plus de la sécurité, AppTrana donne la priorité à l’accélération du Web grâce au déploiement d’un réseau de diffusion de contenu (CDN). Les services CDN améliorent la performance des sites web en mettant en cache le contenu plus près des utilisateurs finaux, en réduisant la latence et en augmentant les temps de réponse. Le CDN d’AppTrana est conçu pour fonctionner en toute sécurité avec les fonctionnalités du WAF.

En regardant ses services et ses fonctionnalités, je pense que cet outil mérite une place dans le classement. Je pense que cet outil mérite sa place sur la liste. Je recommande l’utilisation d’AppTrana ; si vous voulez sécuriser votre application et obtenir les résultats que vous souhaitez, passez à AppTrana !

RASP (Runtime Application Self Protection)

Beaucoup d’organisations sont en retard sur les questions de sécurité et leurs solutions. Plusieurs outils ont été développés pour aider les organisations à trouver les vulnérabilités et les failles de sécurité. La liste comprend des outils pour aider les organisations et les startups à sécuriser leurs applications web. Parmi eux, nous avons“RASP (Runtime Application Self Protection)” !

Cet outil est une excellente option pour les organisations. Il protège les applications cloud-natives contre les vulnérabilités et assure la sécurité de l’intérieur, garantissant ainsi la sécurité de l’application.

RASP dispose d’une brillante fonction de détection des attaques, ce qui signifie qu’il peut détecter les attaques et s’en protéger en temps réel. L’outil est comme une armure qui peut protéger contre des attaques telles que le clickjacking, les redirections non validées, les types de contenu malformés, etc.

Ce n’est pas suffisant ! Il veille sur vos arrières en vous apportant un soutien sur les faiblesses de vos applications web. RASP peut être intégré aux applications actives, aux applications tierces, aux API, aux applications en nuage et aux microservices.

Pour être honnête, j’ai eu l’impression que cet outil pouvait sécuriser votre application web grâce à son double effet WAF et RASP, ce qui signifie potentiellement une défense en profondeur. Ses fonctionnalités fantastiques et indispensables sont suffisamment attrayantes pour que les startups et les organisations sécurisent leurs applications web et les aident à trouver facilement les vulnérabilités.

DOMPurify

L’outil suivant n’est pas rapide ; il est juste super rapide ! Les développeurs l’appellent “sanitizer”, car c’est un outil fiable pour sécuriser votre application Node.js. DomPurify prévient les attaques XSS et autres vulnérabilités et s’avère être une star émergente dans la communauté des développeurs.

L’attrait principal de cet outil est sa rapidité et sa facilité d’utilisation. Il est rapide dans l’analyse, la détection et l’élimination des menaces de sécurité pour votre application. DOMPurify fonctionne côté serveur avec Node.js. L’installation est donc simple et pratique.

Pour utiliser DOMPurify, vous devez d’abord installer “jsdom”. Je vous recommande d’utiliser cet outil si vous souhaitez renforcer votre sécurité et lutter contre les menaces de sécurité importantes.

Conclusion

J’espère que la liste des protections de sécurité ci-dessus vous aidera à sécuriser votre application NodeJS.

Ensuite, n’oubliez pas de consulter la solution de surveillance.