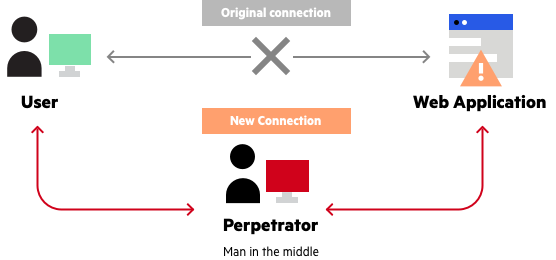

Une attaque de type “man-in-the-middle” (MITM) se produit lorsqu’un acteur malveillant interrompt une conversation réseau ou un transfert de données en cours. L’attaquant se place au milieu du chemin de transfert et prétend ou agit comme un participant légitime à la conversation.

En pratique, les attaquants se positionnent entre les demandes entrantes et les réponses sortantes. En tant qu’utilisateur, vous continuerez à croire que vous parlez directement au serveur ou à l’application web de destination légitime, comme Facebook, Twitter, une banque en ligne, etc. En réalité, vous envoyez des requêtes à l’homme du milieu, qui s’adresse ensuite à votre banque ou à votre application en votre nom.

-

Image by Imperva

Ainsi, l’homme du milieu voit tout, y compris toutes les requêtes et les réponses que vous recevez du serveur de destination ou du serveur cible. En plus de voir toute la conversation, l’homme du milieu peut modifier vos demandes et vos réponses, voler vos informations d’identification, vous diriger vers un serveur qu’il contrôle ou réaliser d’autres cybercrimes.

En général, l’attaquant peut intercepter le flux de communication ou les données de l’une ou l’autre des parties à la conversation. Il peut ensuite modifier les informations ou envoyer des liens ou des réponses malveillantes aux deux participants légitimes. Dans la plupart des cas, cela peut passer inaperçu pendant un certain temps, jusqu’à ce que les dégâts soient importants.

Techniques courantes d’attaque de l’homme du milieu

Reniflage de paquets : – L’attaquant utilise divers outils pour inspecter les paquets du réseau à un niveau inférieur. Le reniflage permet aux attaquants de voir les paquets de données auxquels ils ne sont pas autorisés à accéder.

Injection de paquets: – les attaquants injectent des paquets malveillants dans les canaux de communication de données. Avant l’injection, les criminels utilisent d’abord le reniflage pour identifier comment et quand envoyer les paquets malveillants. Après l’injection, les mauvais paquets se mélangent aux paquets valides dans le flux de communication.

Détournement de session: Dans la plupart des applications web, le processus de connexion crée un jeton de session temporaire afin que l’utilisateur n’ait pas à saisir son mot de passe pour chaque page ou pour toute demande future. Malheureusement, un attaquant utilisant divers outils de reniflage peut identifier et utiliser le jeton de session, qu’il peut alors utiliser pour effectuer des requêtes en se faisant passer pour l’utilisateur légitime.

Suppression du SSL: Les attaquants peuvent utiliser la technique du SSL tripping pour intercepter les paquets légitimes, modifier les demandes basées sur HTTPS et les diriger vers la destination équivalente HTTP non sécurisée. En conséquence, l’hôte commencera à faire une demande non chiffrée au serveur, exposant ainsi des données sensibles en texte clair, facile à voler.

Conséquences des attaques MITM

Les attaques MITM sont dangereuses pour toute organisation, car elles peuvent entraîner des pertes financières et de réputation.

En général, les criminels peuvent obtenir et utiliser à mauvais escient les informations sensibles et privées de l’organisation. Par exemple, ils peuvent voler des informations d’identification telles que des noms d’utilisateur et des mots de passe, des détails de cartes de crédit et les utiliser pour transférer des fonds ou effectuer des achats non autorisés. Ils peuvent également utiliser les informations d’identification volées pour installer des logiciels malveillants ou voler d’autres informations sensibles – qu’ils peuvent utiliser pour faire chanter l’entreprise.

C’est pourquoi il est essentiel de protéger les utilisateurs et les systèmes numériques afin de minimiser les risques d’attaques MITM.

Outils de lutte contre les attaques MITM pour les équipes de sécurité

Outre l’utilisation de solutions et de pratiques de sécurité fiables, vous devez utiliser les outils nécessaires pour vérifier vos systèmes et identifier les vulnérabilités que les attaquants peuvent exploiter. Pour vous aider à faire le bon choix, voici quelques-uns des outils d’attaque MITM HTTP destinés aux chercheurs en sécurité.

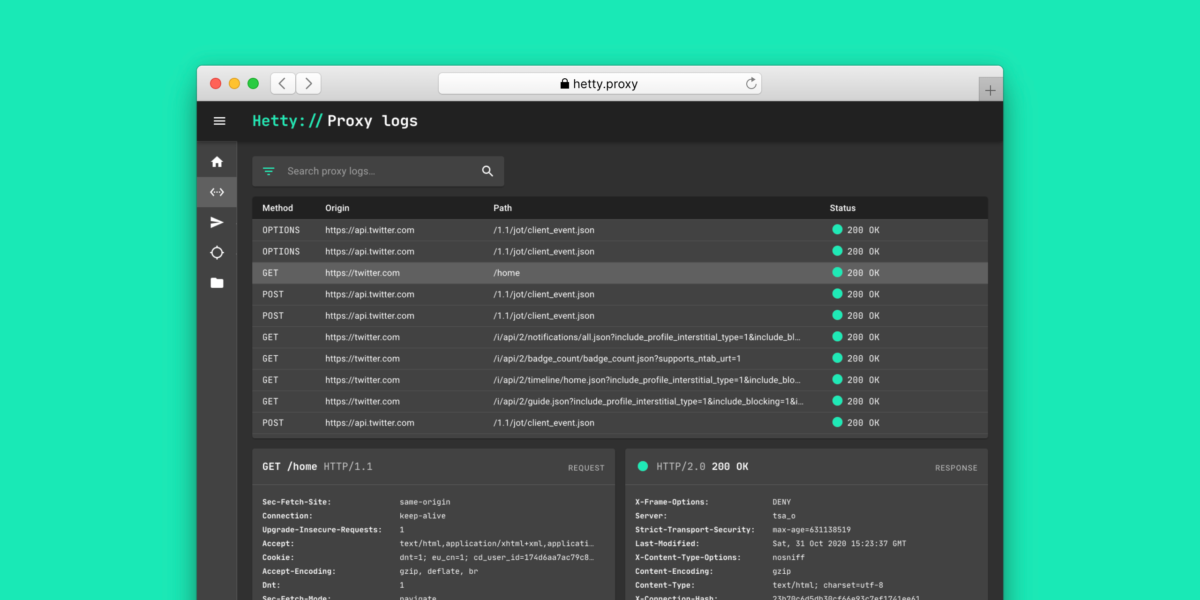

Hetty

Hetty est une boîte à outils HTTP rapide et open-source dotée de puissantes fonctionnalités destinées aux chercheurs en sécurité, aux équipes et à la communauté des chasseurs de bogues. Cet outil léger doté d’une interface web Next.js intégrée comprend un proxy HTTP man in the middle.

Caractéristiques principales

- Permet d’effectuer une recherche en texte intégral

- Il dispose d’un module d’envoi qui vous permet d’envoyer des requêtes HTTP manuellement en vous basant soit sur les requêtes hors service du journal du proxy, soit en les créant de toutes pièces.

- Un module attaquant qui vous permet d’envoyer des requêtes HTTP automatiquement

- Installation simple et interface facile à utiliser

- Envoyez manuellement les requêtes HTTP en partant de zéro, en créant la requête, ou en copiant simplement le journal du proxy.

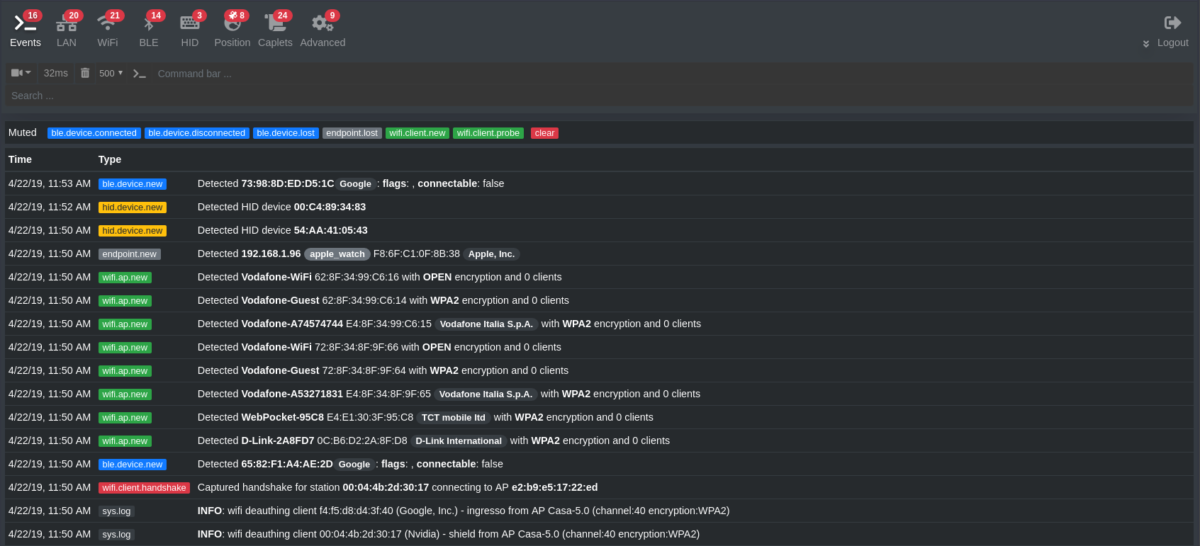

Bettercap

Bettercap est un outil de reconnaissance et d’attaque de réseau complet et évolutif.

Cette solution facile à utiliser offre aux ingénieurs inversés, aux experts en sécurité et aux équipes rouges toutes les fonctionnalités nécessaires pour tester ou attaquer les réseaux Wi-Fi, IP4, IP6, les dispositifs Bluetooth Low Energy (BLE) et les dispositifs HID sans fil. En outre, l’outil dispose de capacités de surveillance du réseau et d’autres fonctionnalités telles que la création de faux points d’accès, le renifleur de mot de passe, le DNS spoofer, la capture de la poignée de main, etc.

Caractéristiques principales

- Un puissant renifleur de réseau intégré pour identifier les données d’authentification et récolter les informations d’identification

- puissant, extensible

- Sondez et testez activement et passivement les hôtes du réseau IP à la recherche de vulnérabilités MITM potentielles.

- Interface utilisateur web interactive et facile à utiliser qui vous permet de mener un large éventail d’attaques MITM, de renifler des informations d’identification, de contrôler le trafic HTTP et HTTP, etc.

- Extraction de toutes les données recueillies, telles que les identifiants POP, IMAP, SMTP et FTP, les URL visitées et les hôtes HTTPS, les cookies HTTP, les données affichées HTTP, etc. Il les présente ensuite dans un fichier externe.

- Manipulez ou modifiez le trafic TCP, HTTP et HTTPS en temps réel.

Proxy.py

Proxy.py est un serveur proxy WebSockets, HTTP, HTTPS et HTTP2 léger et open-source. Disponible dans un seul fichier python, cet outil rapide permet aux chercheurs d’inspecter le trafic web, y compris les applications cryptées TLS, tout en consommant un minimum de ressources.

Caractéristiques principales

- Il s’agit d’un outil rapide et évolutif qui peut gérer des dizaines de milliers de connexions par seconde.

- Fonctionnalités programmables telles qu’un serveur web intégré, un proxy, la personnalisation du routage HTTP, etc

- Il est léger et n’utilise que 5 à 20 Mo de RAM. Il s’appuie également sur les bibliothèques Python standard et ne nécessite aucune dépendance externe.

- Un tableau de bord personnalisable en temps réel que vous pouvez étendre à l’aide de plugins. Il vous donne également la possibilité d’inspecter, de surveiller, de configurer et de contrôler le proxy.py au moment de l’exécution.

- L’outil sécurisé utilise TLS pour fournir un cryptage de bout en bout entre le proxy.py et le client.

Mitmproxy

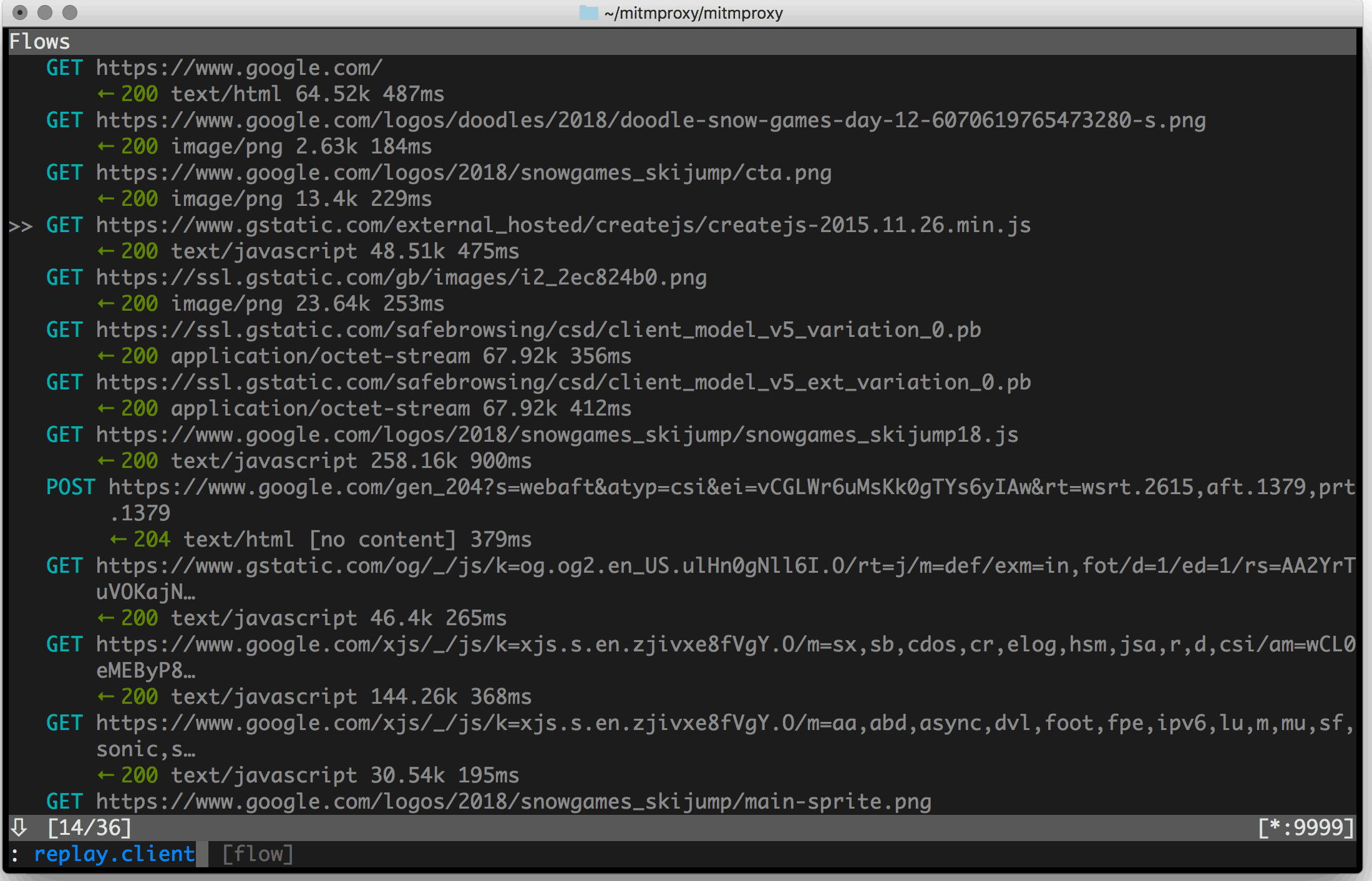

Le mitmproxy est une solution de proxy HTTPS open-source facile à utiliser.

En général, cet outil facile à installer fonctionne comme un proxy HTTP SSL man-in-the-middle et dispose d’une interface console qui vous permet d’inspecter et de modifier le flux de trafic à la volée. Vous pouvez utiliser l’outil en ligne de commande comme proxy HTTP ou HTTPS pour enregistrer tout le trafic réseau, voir ce que les utilisateurs demandent et les rejouer. En général, mitmproxy fait référence à un ensemble de trois outils puissants : mitmproxy (interface console), mitmweb (interface web) et mitmdump (version ligne de commande).

Caractéristiques principales

- Outil interactif et fiable d’analyse et de modification du trafic HTTP

- Un outil flexible, stable, fiable, facile à installer et à utiliser

- Vous permet d’intercepter et de modifier les requêtes et les réponses HTTP et HTTPS à la volée

- Enregistrez et sauvegardez les conversations HTTP côté client et côté serveur, puis rejouez-les et analysez-les ultérieurement

- Générez les certificats SSL/TLS à intercepter à la volée

- Les fonctions de proxy inverse vous permettent de transférer le trafic réseau vers un autre serveur.

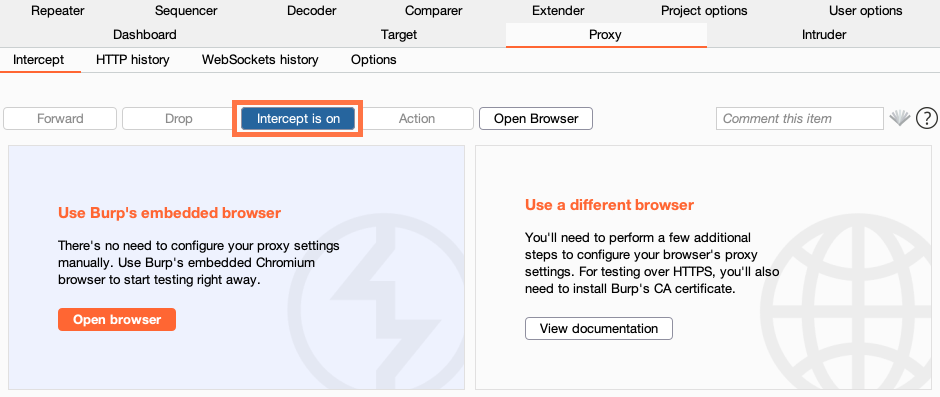

Burp

Burp est un outil automatisé et évolutif d’analyse des vulnérabilités. Cet outil est un bon choix pour de nombreux professionnels de la sécurité. En général, il permet aux chercheurs de tester les applications web et d’identifier les vulnérabilités que les criminels peuvent exploiter et lancer des attaques MITM.

Il utilise un flux de travail piloté par l’utilisateur pour fournir une vue directe de l’application cible et de son fonctionnement. Fonctionnant comme un serveur proxy web, Burp est l’homme du milieu entre le navigateur web et les serveurs de destination. Il vous permet donc d’intercepter, d’analyser et de modifier le trafic des requêtes et des réponses.

Caractéristiques principales

- Intercepte et inspecte le trafic réseau brut dans les deux sens entre le navigateur web et le serveur

- Rupture de la connexion TLS dans le trafic HTTPS entre le navigateur et le serveur de destination, ce qui permet à l’attaquant de visualiser et de modifier les données cryptées

- Choix d’utiliser le navigateur intégré de Burps ou le navigateur web standard externe

- Solution automatisée, rapide et évolutive d’analyse des vulnérabilités, elle vous permet d’analyser et de tester les applications web plus rapidement et efficacement, et d’identifier ainsi un large éventail de vulnérabilités

- Affichez les requêtes et les réponses HTTP individuelles interceptées

- Examinez manuellement le trafic intercepté pour comprendre les détails d’une attaque.

Ettercap

Ettercap est un analyseur et intercepteur de trafic réseau open-source.

Cet outil complet d’attaques MITM permet aux chercheurs de disséquer et d’analyser un large éventail de protocoles réseau et d’hôtes. Il peut également enregistrer les paquets réseau sur un réseau local et dans d’autres environnements. En outre, l’analyseur de trafic réseau polyvalent peut détecter et arrêter les attaques de type man-in-the-middle.

Caractéristiques principales

- Interceptez le trafic réseau et capturez les informations d’identification telles que les mots de passe. Il peut également décrypter des données chiffrées et extraire des informations d’identification telles que des noms d’utilisateur et des mots de passe.

- Convient au reniflage de paquets en profondeur, aux tests, à la surveillance du trafic réseau et au filtrage de contenu en temps réel.

- Prise en charge de l’écoute active et passive, de la dissection et de l’analyse des protocoles réseau, y compris ceux qui sont cryptés

- Analyse de la topologie d’ un réseau et détermination des systèmes d’exploitation installés.

- Interface graphique conviviale avec des options d’utilisation interactive et non interactive

- utilise des techniques d’analyse telles que l’interception ARP, le filtrage IP et MAC, et d’autres pour intercepter et analyser le trafic

Prévention des attaques MITM

Il n’est pas très facile d’identifier les attaques MITM car elles se produisent loin des utilisateurs, et elles sont difficiles à détecter car les attaquants font en sorte que tout ait l’air normal. Cependant, il existe plusieurs pratiques de sécurité que les organisations peuvent utiliser pour prévenir les attaques de type “man-in-the-middle”. Il s’agit notamment des pratiques suivantes

- Sécuriser les connexions internet au travail ou sur les réseaux domestiques en utilisant des solutions et des outils de sécurité efficaces sur vos serveurs et vos ordinateurs, des solutions d’authentification fiables

- Appliquer un cryptage WEP/WAP fort pour les points d’accès

- Assurez-vous que tous les sites web que vous visitez sont sécurisés et que leur URL comporte la mention HTTPS.

- Évitez de cliquer sur des messages électroniques et des liens suspects

- Appliquer le protocole HTTPS et désactiver les protocoles TLS/SSL non sécurisés.

- Utilisez des réseaux privés virtuels dans la mesure du possible.

- Utiliser les outils ci-dessus et d’autres solutions HTTP pour identifier et traiter toutes les vulnérabilités de type “man-in-the-middle” que les attaquants peuvent exploiter.