L’authentification multifactorielle est l’une des méthodes les plus sûres pour protéger les données contre le vol et les pirates informatiques.

Qu’est-ce que l’authentification multifactorielle (AMF) ?

Avez-vous déjà rencontré un scénario dans lequel vous étiez invité à fournir des informations supplémentaires après avoir saisi votre nom d’utilisateur et votre mot de passe pour accéder à un site web, à une application bancaire ou à un autre appareil ou système ? Le nom de ce système est “authentification multifactorielle” (AMF).

L’authentification multifactorielle (MFA) confirme l’identité d’un utilisateur en utilisant deux facteurs ou plus, tels qu’un code, un jeton, un code PIN, des données biométriques ou une combinaison de ces éléments, avant de lui permettre d’accéder à des données ou à un système.

L’authentification simple nécessite une seule donnée, comme un mot de passe. L’authentification multifactorielle utilise plus d’un facteur pour accéder à une ressource afin de renforcer la sécurité.

Compte tenu du monde actuel de l’internet et de l’incidence croissante du vol de données, l’authentification multifactorielle est un élément essentiel de tout système de sécurité pour protéger les informations privées de l’utilisateur contre tout accès non autorisé.

Aujourd’hui, la plupart des comptes internet, y compris les comptes bancaires et les comptes de médias sociaux, ainsi que les gadgets tels que les téléphones et les ordinateurs portables sont sécurisés par l’AMF.

L’AMF ajoute une couche supplémentaire de sécurité en exigeant l’accès à l’un des facteurs supplémentaires, même si le mot de passe de l’utilisateur a été compromis. Cela signifie que même si quelqu’un venait à apprendre le mot de passe de l’utilisateur, il aurait toujours besoin d’accéder à l’un des facteurs supplémentaires pour obtenir l’accès.

Il est beaucoup plus difficile pour les pirates d’ accéder aux comptes lorsque plusieurs facteurs d’authentification sont utilisés, car ils doivent connaître de nombreuses informations.

Les particuliers et les organisations gouvernementales utilisent fréquemment l’AFM et d’autres entreprises pour protéger les données sensibles et s’assurer que seules les personnes autorisées peuvent accéder à leurs systèmes ou à leurs données afin de renforcer la sécurité.

L’AMF gagne en popularité, notamment parce que les entreprises passent de l’utilisation de mots de passe standard à des techniques de vérification d’identité plus robustes. L’authentification multifactorielle (AMF) est un outil puissant qui permet d’empêcher l’accès illégal aux réseaux et aux données des utilisateurs en utilisant plusieurs étapes de vérification de l’identité.

L’AMF est essentielle pour protéger les informations des utilisateurs dans les réseaux interconnectés d’aujourd’hui et dans les cas croissants de vol de données. Elle contribuera à réduire le risque d’usurpation d’identité, de violation de données et d’autres cyberattaques.

Cet article aborde d’autres aspects de l’AMF, notamment certaines plateformes proposant des services d’AMF.

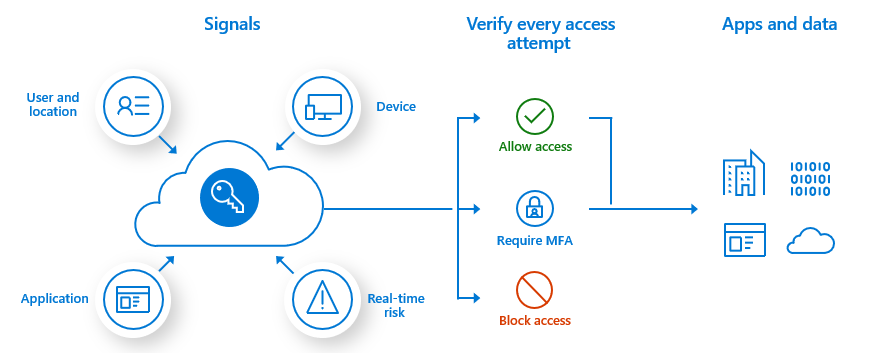

Comment fonctionne l’AMF ?

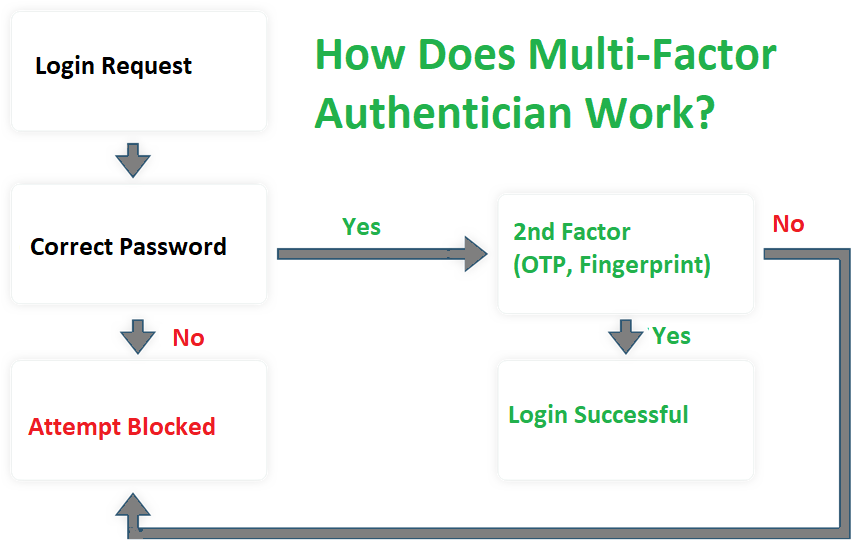

Avant de permettre à quelqu’un d’accéder à un système ou à un compte, une mesure de sécurité appelée MFA vérifie l’identité de la personne à l’aide de diverses méthodes d’authentification. Elle vise à rendre l’accès aux informations ou aux ressources sensibles beaucoup plus difficile pour les pirates.

L’AMF combine un élément physique, tel qu’un code délivré sur votre téléphone, avec quelque chose que vous connaissez, tel qu’un mot de passe. Elle peut également utiliser des données biométriques, telles que les empreintes digitales, pour établir l’identité.

Les utilisateurs finaux saisissent généralement leur nom d’utilisateur et leur mot de passe lorsqu’ils se connectent à un compte à l’aide de l’authentification multifactorielle. Ensuite, il leur est demandé d’authentifier leur identité, généralement avec quelques choix supplémentaires.

Les mots de passe à usage unique (OTP) envoyés par SMS ou les codes saisis par l’intermédiaire d’applications d’authentification sont d’autres alternatives.

Vous pouvez également utiliser une application d’authentification pour soumettre des informations biométriques telles qu’une empreinte digitale ou un balayage facial. Certaines entreprises peuvent exiger que les utilisateurs s’authentifient au moyen d’un jeton physique, tel qu’une clé ou une carte magnétique.

Les applications d’authentification tierces (TPA) comme Google, qui affichent généralement un code d’authentification changeant fréquemment et produit de manière aléatoire, fournissent une authentification multifactorielle.

Facteurs d’une configuration d’AMF

L’authentification intervient lorsqu’une personne souhaite accéder à une ressource telle qu’un réseau, un appareil ou une application. Pour utiliser le produit final (système ou service), l’utilisateur doit fournir une aide à l’identification et à la vérification de son identité.

Les organisations et les individus peuvent mettre en œuvre l’authentification multifactorielle en utilisant les facteurs d’authentification énumérés ci-dessous :

Les facteurs d’authentification multifactorielle peuvent être regroupés en trois aspects :

- Facteur de connaissance: Quelque chose que vous connaissez, comme un mot de passe ou un code PIN

- Facteur depossession: Facteur de possession : quelque chose que vous possédez, comme un jeton matériel ou un dongle USB

- Facteurinhérent: Quelque chose que vous possédez, comme une empreinte digitale, oculaire ou faciale

Codes de courrier électronique : L’utilisateur qui demande l’accès par courrier électronique recevra ces codes. L’une des formes les plus courantes d’AMF consiste à recevoir un code par courrier électronique.

Jetons de texte : Les jetons de texte constituent l’un des facteurs d’AMF les plus populaires. Un mot de passe à usage unique (OTP) sous la forme d’un code PIN est envoyé à votre téléphone lorsque vous saisissez votre nom d’utilisateur et votre mot de passe.

Jetons virtuels : Les applications mobiles d’authentification multifactorielle augmentent la sécurité de la connexion aux comptes en ligne et aux sites web. L’application Authenticator de Microsoft propose un code généré de manière aléatoire et fréquemment modifié, similaire à celui de Google. Le code généré par l’authentificateur mobile doit être saisi après le nom d’utilisateur et le mot de passe de l’utilisateur pour accéder au système ou au service souhaité.

Vérification à l’aide de la biométrie : La vérification par biométrie peut aller de la reconnaissance faciale à l’identification par les empreintes digitales. Les utilisateurs d’ordinateurs ou d’appareils intelligents peuvent bénéficier de cette technologie pour améliorer leur sécurité en ligne.

Jetons matériels : Cette technique permet de produire des codes à l’aide d’un petit gadget. Cette technique est l’une des plus sûres de l’AMF. Elle est largement utilisée dans les entreprises, les banques et d’autres applications hautement sécurisées.

Si vous souhaitez accéder à des informations sur un appareil mobile, vous pouvez utiliser un “dongle” USB ou USB-C.

Questions de sécurité: Des questions bien connues peuvent parfois être posées dans le cadre de l’AMF. Lors de la création de votre compte, vous pouvez être invité à choisir une question de sécurité telle que : “Quel est le nom de votre premier animal de compagnie ?

- Quel était le nom de votre premier animal de compagnie ?

- Dans quelle rue avez-vous grandi ?

- Quel est le nom de jeune fille de votre mère ?

- Quel était le surnom de votre enfance ?

Vous devez d’abord saisir votre nom d’utilisateur et votre mot de passe pour accéder à votre compte et répondre à une question de sécurité. Mais comme des informations similaires peuvent être facilement collectées à partir d’autres outils de médias sociaux, les AMF de ce type doivent être mises à jour.

L’AMF sera sûre et sécurisée si les jetons, les codes de passe, les codes PIN, les scans biométriques, etc. sont mis en œuvre de manière dynamique.

L’AMF et le 2FA

Examinons les différences entre l’AMF (authentification multifactorielle) et la 2FA (authentification à deux facteurs) :

L’utilisation de plusieurs facteurs pour vérifier l’identité d’une personne lorsqu’elle cherche à accéder à une ressource, un site web ou une autre application est connue sous le nom d’authentification multifactorielle (AMF).

L’authentification multifactorielle offre une meilleure garantie que les utilisateurs sont bien ceux qu’ils prétendent être en exigeant plus d’une forme de confirmation d’identité, ce qui réduit le risque d’accès non désiré à des données sensibles. L’authentification multifactorielle est donc définie comme toute combinaison de deux facteurs ou plus.

La simple utilisation de deux facteurs est appelée 2FA. La méthode la plus simple et la plus efficace pour ajouter une couche d’authentification sûre au-dessus des identifiants de connexion est l’authentification à deux facteurs (2FA).

Après avoir saisi leurs identifiants, les utilisateurs doivent confirmer leur identité à l’aide d’un autre facteur, tel qu’un code obtenu par courrier électronique ou par SMS, des questions de sécurité, etc. Même si quelqu’un vole le mot de passe d’un client de manière malveillante, ces protocoles empêchent les tentatives de connexion suspectes au système.

Le type d’authentification utilisé dépend entièrement de la sensibilité des données et d’autres circonstances. Par exemple, l’AMF est utilisée lorsque le système ou les données sont liés à la finance ou à la banque, tandis que le simple 2FA est utilisé pour accéder aux services de courrier électronique.

Inconvénients de l’AMF

L’adoption et l’utilisation de l’AMF ne présentent pas d’inconvénients autres que l’aisance mentale. L’AMF ne présente aucun inconvénient si vous pouvez gérer plusieurs entrées de mesures de sécurité. Les mesures d’AFM sont généralement nécessaires pour protéger vos données et sécuriser votre système.

L’AMF ne vous demandera constamment d’entrer des mesures de sécurité que si vous vous déconnectez de votre connexion initiale. Par conséquent, tant que vous êtes connecté au système, il n’y a pas de risque de désagrément.

Les exigences de connexion doivent trouver un équilibre entre la sécurité et la commodité afin de garantir un accès sûr et fiable. Cependant, elles doivent être gérables pour éviter de causer des difficultés excessives aux utilisateurs.

Applications MFA

#1. Authentification multifactorielle de Microsoft dans Azure AD

Azure Active Directory (AD) de Microsoft est une solution de gestion des identités qui permet aux entreprises de contrôler l’accès des utilisateurs aux applications et aux services. Azure AD dispose de fonctionnalités telles que l’authentification multifactorielle (MFA).

L’authentification multifactorielle Azure AD de Microsoft est une couche de sécurité essentielle pour sécuriser les réseaux, les applications et les données de l’entreprise. L’AMF exige des utilisateurs qu’ils s’identifient à l’aide d’au moins deux documents de vérification de l’identité.

Elle permet aux utilisateurs d’accéder à leurs comptes en utilisant à la fois quelque chose qu’ils connaissent (leur mot de passe) et quelque chose qu’ils possèdent (un code d’authentification). Avec ces deux éléments d’information, les comptes des utilisateurs sont accessibles grâce à un degré de sécurité supplémentaire.

En exigeant une ou plusieurs formes d’authentification lorsqu’un utilisateur se connecte, Azure AD MFA de Microsoft donne aux comptes d’utilisateurs un niveau de sécurité supplémentaire. Il s’agit d’une défense contre les accès non autorisés et les tentatives d’accès malveillantes. Le MFA peut être configuré pour des comptes d’utilisateurs spécifiques ou en tant que politique générale pour tous les utilisateurs d’une entreprise.

En rendant l’authentification plus difficile pour les attaquants potentiels, cette méthode d’authentification réduit la possibilité pour une personne non autorisée d’accéder au compte d’un utilisateur.

#2. L’authentification multifactorielle d’Authsignal (MFA et Passkeys)

La plateforme d’authentificationmultifactorielle et d’identité d’Authsignal est facile à déployer et constitue un choix de premier plan pour les entreprises technologiques hébergées dans le nuage. Axée sur l’authentification et l’orchestration de l’identité des clients, Authsignal propose une suite complète d’outils (Passkeys, MFA, authentification biométrique) pour authentifier fortement les utilisateurs, prévenir la fraude et sécuriser les données des clients.

L’approche d’Authsignal en matière d’authentification multifactorielle basée sur le risque permet d’insérer des flux de défis sans mot de passe dans vos parcours clients existants ou vos piles d’identité partout où il est nécessaire d’accroître la confiance et la sécurité.

Leur suite d’outils d’authentification fonctionne avec votre pile d’identité existante et peut être déployée n’importe où dans vos flux de clients. Le temps d’ingénierie est minimisé grâce à une API unique. Aucune migration n’est nécessaire. Les intégrations prêtes à l’emploi avec Auth0, Microsoft Azure AD B2C, AWS Cognito, Twillo, Messagbrid et Authsignal fonctionnent avec votre pile technologique existante.

Le moteur de règles sans code permet de déployer les parcours clients en quelques heures, ce qui réduit considérablement les coûts et le temps des équipes d’ingénierie et de développement généralement associés au codage en dur des règles. Relevez les défis de l’authentification sans mot de passe à n’importe quel moment du parcours client.

Réduisez le temps consacré au support client grâce à une vue unique du client. En utilisant son API de suivi des actions, Authsignal offre une vue FraudOps unique des actions de vos clients, ce qui permet de réduire les temps d’attente et d’apporter la tranquillité d’esprit aux équipes de fraude et aux équipes opérationnelles. Bénéficiez d’une piste d’audit complète des actions.

Caractéristiques :

- Authentification multifactorielle flexible, Passkeys, Whatsapp OTP,

- Authentifiez l’identité de l’utilisateur et intégrez plusieurs fournisseurs d’identité

- Moteur de règles sans code – élaborez des règles en quelques minutes, créez des flux de contestation, bloquez, autorisez, contestez et examinez

- Une vue unique du client

- UX et UI personnalisables avec prise en charge de votre marque

- Authentification sans mot de passe pour

- Clés d’accès

- SMS OTP / TOTP

- FIDO2/WebAuthn

- Liens magiques par courriel

#3. Authentification multifactorielle (MFA) d’Akamai

L’authentification multifactorielle(MFA) d’Akamai est une solution d’authentification conviviale, basée dans le Cloud, qui offre une expérience sûre et professionnelle.

Le système MFA d’Akamai est un système dans le Cloud doté de fonctionnalités simples et directes, telles que la distribution automatisée de mots de passe à usage unique (OTP), les possibilités multifactorielles et l’interaction directe avec l’application.

La technologie MFA unique d’Akamai simplifie l’authentification des utilisateurs à l’aide de leur voix, de leur visage, de leurs empreintes digitales ou d’autres facteurs biométriques, en offrant une visibilité et un contrôle inégalés sur les identités des utilisateurs.

Les entreprises peuvent facilement et rapidement mettre en place une solution d’authentification sécurisée avec Akamai MFA, personnalisée en fonction de leurs besoins spécifiques, tout en offrant à leurs utilisateurs une expérience simplifiée. Sa plate-forme MFA est hautement personnalisable et extensible, ce qui permet de répondre facilement aux besoins de divers groupes d’utilisateurs.

Ces solutions MFA offrent aux entreprises des capacités d’authentification avancées qui les aident à défendre leurs réseaux contre les menaces et les intrusions sophistiquées. Ses solutions MFA sont conçues pour garantir une conformité totale avec les exigences du secteur, ce qui en fait l’une des solutions d’authentification les plus sûres actuellement disponibles sur le marché.

La simplicité de la solution MFA d’Akamai en fait la solution idéale pour les entreprises de toutes tailles.

#4. Duo Multi-factor authentication (MFA)

La protection des identités numériques contre d’éventuels attaquants devient de plus en plus simple grâce aux technologies émergentes. Duo MFA Security, un produit Cisco, est actuellement la principale solution MFA.

Duo est une plateforme d’accès sécurisé à confiance zéro basée sur SaaS pour les entreprises de toutes tailles, qui offre une authentification à deux facteurs, une authentification unique et un accès à distance sécurisé.

Duo MFA ajoute une couche de protection à tout service ou site web nécessitant une authentification. Il est conçu pour une utilisation dans le nuage et sur site.

Les utilisateurs doivent effectuer une étape supplémentaire pour obtenir un accès sécurisé à l’aide de la solution Duo MFA (Multi-Factor Authentication).

Cette étape supplémentaire est intégrée à la procédure d’authentification de l’utilisateur et lui demande de prouver son identité en fournissant quelque chose qu’il connaît (mot de passe ou code PIN), quelque chose qu’il a (jeton ou smartphone) ou quelque chose qu’il est (empreinte digitale ou visage).

Les organisations peuvent renforcer la sécurité en protégeant les utilisateurs contre les identifiants erronés, les escroqueries par hameçonnage et d’autres actions indésirables en utilisant une solution MFA complète de Duo.

#5. Lastpass Multifactor Authentication

Lastpass Multifactor Authentication propose de nombreux produits pour aider à protéger les données des utilisateurs. Votre compte LastPass bénéficie d’une sécurité supplémentaire, garantissant que vous seul pouvez accéder à vos données.

Grâce à l’authentification multifactorielle, LastPass offre un moyen simple et sûr de protéger vos comptes en ligne. En confirmant leur identité par un facteur supplémentaire, tel qu’un code ou une empreinte digitale, ce système d’authentification permet aux utilisateurs d’ajouter un degré de sécurité supplémentaire à leurs comptes.

En outre, il permet de gérer les mots de passe afin que vous puissiez vous connecter à n’importe quel appareil sans mot de passe. Les applications cloud, les VPN et les points d’accès peuvent tous être sécurisés avec LastPass.

Les utilisateurs peuvent rapidement configurer la procédure d’authentification multifactorielle avec LastPass afin que leurs comptes soient toujours sécurisés. Les consommateurs ont ainsi l’assurance que même si des pirates ou d’autres acteurs dangereux connaissent déjà leurs mots de passe, ils ne seront pas en mesure d’accéder à leurs comptes.

L’utilisation de plusieurs éléments d’authentification, tels que des mots de passe, des données biométriques et des questions de sécurité, rend l’accès plus difficile pour les personnes non autorisées. Les utilisateurs peuvent se sentir en sécurité en sachant que leurs données sont protégées et confidentielles lorsqu’ils utilisent ces produits.

Il est facile à installer dans les entreprises de toutes tailles grâce à ses principales caractéristiques, telles que l’authentification adaptative, le déploiement simple, le contrôle centralisé et granulaire, et l’automatisation du provisionnement des utilisateurs avec Microsoft AD, Google Workspace et Azure AD.

Dernières paroles

Pour clarifier, l’ajout d’éléments d’authentification au processus d’authentification est ce qu’implique l’AMF. Un sous-ensemble de l’AMF connu sous le nom de “deux facteurs” n’utilise que deux facteurs d’authentification. Vous devez installer l’AMF dans votre organisation car l’utilisation d’un mot de passe comme seul facteur doit être plus sûre.

Le temps presse. Après avoir pris connaissance des distinctions entre 2FA et MFA et des dangers liés à l’utilisation de mots de passe à facteur unique pour accéder aux systèmes de l’entreprise, vous devriez faire du renforcement de la sécurité votre priorité absolue afin de protéger les données.