Les VPN appartiennent au passé. Les réseaux de confiance zéro s’adaptent facilement aux environnements en nuage, sur site ou mixtes et offrent une plus grande flexibilité et une meilleure sécurité que les VPN. Et des coûts moindres.

Les VPN, ou réseaux privés virtuels, ont été conçus il y a plusieurs décennies pour étendre la portée des réseaux de données d’entreprise au-delà de leurs limites physiques. L’omniprésence de l’internet et son faible coût d’accès ont incité les entreprises à commencer à en tirer parti pour connecter les succursales, les clients et les fournisseurs au sein d’un réseau unique, sans devoir recourir à des connexions dédiées coûteuses.

Le seul grand problème qui a rendu la mise en œuvre difficile – et qui l’est toujours – était la sécurité. Dans le modèle de travail traditionnel centré sur le réseau, les risques de sécurité augmentent de façon exponentielle à mesure que des accès de type VPN sont ajoutés. Une solution à ce problème a été trouvée grâce à des alternatives non centrées sur le réseau au modèle VPN traditionnel.

Historique des VPN

La connexion de sites distants au réseau d’une entreprise via l’internet a toujours présenté un risque de sécurité important, car les données envoyées d’un site à l’autre passent par des liens publics et peuvent être vues par des yeux malveillants. C’est pourquoi les VPN ont été créés comme des tunnels à travers lesquels les informations circulent de manière cryptée afin qu’elles ne puissent pas être interceptées et utilisées par des inconnus.

Les utilisateurs ayant un accès autorisé au tunnel VPN doivent avoir les moyens de chiffrer et de déchiffrer l’information de la manière la plus transparente possible, sans que cela ne perturbe ou n’entrave leurs tâches courantes. Bien que le VPN crée un canal virtuel et crypté entre les utilisateurs et le réseau d’une organisation, son inconvénient est que toute brèche dans ce canal donne aux attaquants potentiels un accès illimité à toutes les ressources connectées au réseau de l’organisation, ce qui crée un risque de grande ampleur.

En outre, les organisations qui comptent un grand nombre d’utilisateurs distants – par exemple des employés, des clients ou des fournisseurs – doivent gérer l’accès via le VPN pour chacun d’entre eux, ce qui entraîne des coûts de maintenance élevés. Le scénario se complique encore lorsqu’il faut intégrer au réseau des appareils relativement nouveaux, tels que les appareils mobiles ou IoT. C’est à ce moment-là que le VPN cesse d’être une solution et commence à devenir un sérieux problème.

Réseaux à confiance zéro

Dans un modèle de réseau à confiance zéro, le principe de base est que personne n’est digne de confiance.

L’accès de tous les utilisateurs aux ressources du réseau est limité, qu’ils aient ou non déjà accédé à la même ressource auparavant. Tout utilisateur ou appareil tentant d’accéder à une ressource au sein d’un réseau de confiance zéro doit passer par un processus de vérification et d’authentification strict, bien que rapide, même si l’utilisateur ou l’appareil se trouve physiquement au sein de l’organisation.

Le modèle de confiance zéro peut ajouter une certaine complexité à votre mise en œuvre. Les permis et les autorisations doivent être tenus à jour et définis avec précision. Cela demande un peu plus de travail, mais vous obtiendrez en retour un meilleur contrôle de l’accès aux ressources et une réduction des surfaces vulnérables aux attaques.

En outre, les alternatives modernes aux VPN, telles que les réseaux de confiance zéro, offrent d’autres avantages, notamment une meilleure expérience utilisateur pour les utilisateurs distants, comme en témoignent les vidéoconférences de meilleure qualité et les applications plus réactives. Dans le même temps, la gestion de l’accès par des ressources spécifiques réduit le risque de mouvements latéraux et, par conséquent, la propagation potentielle de ransomwares.

Pas de normes pour le moment

Bien qu’il existe plusieurs initiatives visant à définir des protocoles, des procédures et des technologies pour les architectures de confiance zéro, il n’existe pas encore de normes acceptées par l’ensemble de l’industrie. Cependant, plusieurs solutions de réseau de confiance zéro émergent en tant que leaders dans ce nouveau segment, de sorte qu’elles pourraient bien être celles qui finissent par établir les normes.

Jetons-y un coup d’œil 👀.

NordLayer

NordLayer fournit un service complet de sécurisation du réseau et garantit un accès à distance sécurisé à vos données professionnelles. Il exploite des technologies innovantes dans le cadre du Secure Service Edge dérivé du modèle Secure Access Service Edge.

Allant au-delà des moyens conventionnels de cybersécurité, NordLayer soutient un lieu de travail sans périmètre. NordLayer prend en charge de nombreux types de terminaux, notamment les systèmes d’exploitation Windows, macOS, Linux, Android et iOS. Une fois les applications de NordLayer installées, ces appareils peuvent être utilisés pour accéder au réseau interne de l’entreprise.

Leur méthode de prestation de services est suffisamment simple pour que les utilisateurs occasionnels puissent la configurer sur leurs appareils, tout en offrant des fonctionnalités approfondies aux administrateurs de réseau. Ainsi, les utilisateurs bénéficient d’un service simple qu’ils peuvent laisser tourner en arrière-plan, tandis que les administrateurs de réseau peuvent profiter de contrôles de cybersécurité approfondis.

Les passerelles Web sécurisées contrôlent l’accès interne en tant que points de contrôle pour l’évaluation de chaque connexion entrante. Le niveau de sécurité de l’appareil est vérifié grâce à la détection des appareils jailbreakés, ce qui permet d’éliminer les appareils suspects susceptibles de menacer la sécurité du réseau.

En ce qui concerne la gestion des utilisateurs, NordLayer met l’accent sur l’authentification basée sur l’identité. Votre personnel peut être placé dans des équipes spécifiques avec des niveaux d’accès ajustables. Une telle segmentation des employés augmente la visibilité du réseau en garantissant que les employés n’accèdent qu’aux ressources nécessaires à leurs fonctions.

L’authentification elle-même peut être renforcée par une authentification à deux facteurs utilisant des données biométriques, une application TOTP ou une authentification par SMS. De cette manière, les pirates pourront toujours s’infiltrer facilement dans votre réseau, même si les informations d’identification de vos employés sont exposées.

Bien que NordLayer ait commencé par un service VPN professionnel, il a depuis élargi sa suite, offrant une solution complète qui est bien supérieure en termes de sécurité et de fonctionnalités.

Twingate

Proposé sous la forme d’un service basé sur le cloud, Twingate permet aux équipes informatiques de configurer un périmètre défini par logiciel pour leurs ressources sans avoir à modifier l’infrastructure, et de gérer de manière centralisée l’accès des utilisateurs aux applications internes, qu’elles soient sur site ou dans des environnements cloud.

Twingate réduit considérablement l’exposition de l’organisation aux cyber-attaques, en rendant le réseau interne complètement invisible sur Internet. Le contrôle d’accès au niveau des ressources empêche les pirates d’accéder à l’ensemble du réseau, même s’ils parviennent à compromettre des utilisateurs ou des ressources individuels.

La solution Twingate ne nécessite qu’une maintenance minimale et peut évoluer de 10 à 10 000 ressources. La gestion de l’accès aux ressources s’effectue à partir d’une console de gestion centrale basée sur le web, appelée contrôleur Twingate. Pour authentifier les utilisateurs et s’assurer que chaque demande de ressource provient d’un utilisateur autorisé, Twingate s’intègre aux principaux fournisseurs de SSO (single sign-on) et d’identité.

Une caractéristique distinctive de Twingate est le Split Tunneling, qui permet au trafic de passer par le réseau de l’organisation uniquement lorsque cela est nécessaire. Cela réduit la latence dans des applications telles que la vidéoconférence, où les parties peuvent être plus directement connectées.

Le service Twingate est facturé par utilisateur et par mois, selon le nombre d’utilisateurs. Une option gratuite est proposée, qui prend en charge jusqu’à deux utilisateurs, deux appareils par utilisateur et un réseau distant.

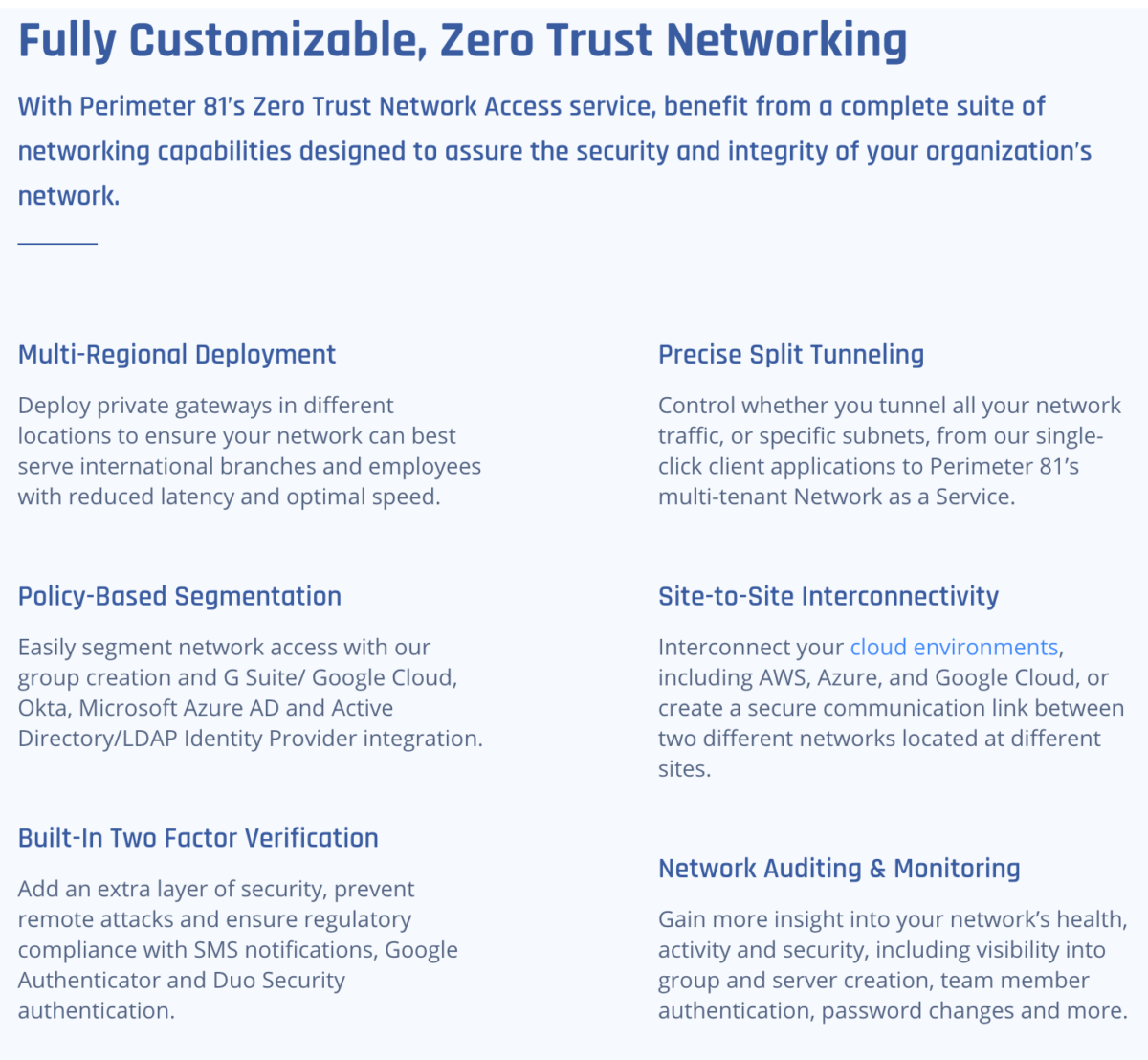

Périmètre 81

Perimeter 81 vous permet de créer, de gérer facilement et de sécuriser des réseaux personnalisés et multirégionaux qui s’interconnectent aux environnements sur site ou en nuage d’une organisation. Le réseau sécurisé Zero Trust de Perimeter 81 en tant que service utilise une architecture de périmètre définie par logiciel, qui offre une plus grande visibilité du réseau, une flexibilité pour l’intégration de nouveaux utilisateurs et une compatibilité avec les principaux fournisseurs d’infrastructure en nuage.

Une segmentation du réseau définie par des zones de confiance permet à l’organisation de créer des limites de confiance internes qui contrôlent le flux du trafic de données de manière granulaire. Les zones de confiance sont constituées d’ensembles d’éléments d’infrastructure dans lesquels les ressources fonctionnent au même niveau de confiance et offrent des fonctionnalités similaires, minimisant ainsi le nombre de chemins de communication et limitant de manière cohérente les menaces.

Avec Zero Trust Network Access de Perimeter 81, il est possible d’avoir une vue complète et centralisée du réseau de l’organisation, garantissant un accès au moindre privilège à toutes les ressources précieuses de l’entreprise. Ses fonctions de sécurité sont conformes au modèle SASE, un terme inventé par Gartner qui fait référence à la convergence de la sécurité et de la gestion de réseau sur la même plateforme.

Cloudflare pour les équipes

Construit sur sa propre infrastructure mondiale, le service Cloudflare for Teams fournit un accès sécurisé aux appareils, réseaux et applications d’une organisation, remplaçant les périmètres de sécurité traditionnels centrés sur le réseau et rendant l’Internet plus rapide et plus sûr pour les équipes de travail réparties dans le monde entier.

Cloudflare offre un accès de confiance zéro à toutes les applications de l’organisation, en authentifiant les utilisateurs via son propre réseau mondial. De cette manière, il permet l’incorporation d’utilisateurs tiers sans effort et la tenue d’un journal d’enregistrement pour chaque événement et pour chaque demande d’accès à une ressource.

La solution Cloudflare for Teams s’articule autour de deux produits complémentaires : Cloudflare Access et Cloudflare Gateway.

Le premier remplit une fonction analogue à celle d’un VPN : il permet aux utilisateurs d’accéder aux ressources dont ils ont besoin, sans les exposer aux cybermenaces. Le second est un pare-feu qui protège les utilisateurs contre les infections par des logiciels malveillants, en maintenant les politiques de l’organisation chaque fois qu’ils se connectent à l’internet.

Access et Gateway sont tous deux construits sur le réseau Cloudflare. Cela signifie qu’ils sont capables de fournir une vitesse, une fiabilité et une évolutivité élevées, même aux plus grandes organisations. Le réseau résiste aux attaques DDoS et se trouve à quelques millisecondes de distance, quel que soit l’endroit où se trouvent les utilisateurs.

Les plans de Cloudflare for Teams sont divisés en trois catégories : Free, Standard et Enterprise.

La version gratuite offre les outils essentiels pour protéger jusqu’à 50 utilisateurs et applications. Si le nombre d’utilisateurs est supérieur à 50, il est nécessaire de passer à la version Standard pour un coût de 7 $ par utilisateur et par mois, et si des fonctionnalités d’entreprise sont requises, telles que l’assistance téléphonique et par chat 24x7x365, l’authentification par certificat, etc., vous devez passer à la version Enterprise, pour un coût adapté à chaque cas.

Zscaler Private Access

La société Zscaler, spécialisée dans la sécurité en tant que service, propose un service de réseau de confiance zéro basé sur le cloud, appelé Zscaler Private Access (ZPA), qui contrôle l’accès aux applications privées, qu’elles soient exécutées dans des clouds publics ou au sein d’un centre de données propriétaire. ZPA garantit que les applications ne sont jamais exposées à l’internet, ce qui les rend totalement invisibles pour les utilisateurs non autorisés.

Le service ZPA relie les applications aux utilisateurs par le biais d’une approche interne externe, plutôt qu’en étendant les limites du réseau pour inclure les utilisateurs. Les utilisateurs ne sont jamais à l’intérieur du réseau, ce qui minimise les risques de mouvement latéral ou de propagation de ransomware. Cette stratégie d’accès au réseau de confiance zéro prend en charge à la fois les appareils gérés et non gérés, ainsi que tout type d’application privée, et pas seulement les applications web.

Grâce à l’établissement de microtunnels, ZPA donne aux administrateurs de réseau la possibilité de segmenter par application, sans qu’il soit nécessaire d’utiliser la segmentation classique du réseau ou de segmenter artificiellement en gérant les niveaux d’accès ou les politiques de pare-feu. L’utilisation de tunnels avec cryptage TLS et clés privées personnalisées (PKI) offre un niveau de sécurité supplémentaire pour l’accès aux applications de l’entreprise.

A l’heure où le travail à distance semble s’imposer, Zscaler met l’accent sur l’accompagnement des utilisateurs afin qu’ils puissent travailler de n’importe où sans perdre en productivité.

TeamViewer

La solutionTeamViewer propose un accès à distance aux appareils comme alternative aux VPN, offrant des avantages en termes de rapidité, de sécurité, de fonctionnalité et de coût. TeamViewer est la solution d’accès à distance la plus populaire, avec plus de 2 milliards d’appareils connectés et 200 millions d’utilisateurs actifs.

La connexion à un appareil distant via TeamViewer maximise la vitesse de connexion en envoyant uniquement les informations nécessaires à l’interactivité sur le réseau, ce qui réduit le volume d’informations transmises. La sécurité des informations est assurée par un cryptage des données de bout en bout, associé à des mesures de sécurité supplémentaires, telles que l’authentification à deux facteurs.

Avec TeamViewer, les appareils distants peuvent être partagés simultanément par plusieurs utilisateurs. En outre, la solution offre des fonctionnalités supplémentaires, telles que le partage de fichiers ou d’écrans et l’enregistrement de sessions.

On estime que les coûts de mise en place et de maintenance d’un VPN sont plusieurs fois supérieurs à ceux des solutions d’accès à distance, qui sont exemptes de procédures d’installation et de configuration compliquées. Pour ceux qui souhaitent utiliser TeamViewer à titre privé, il existe une version gratuite qui vous permet de donner à vos amis ou à votre famille un accès à distance à votre ordinateur ou à votre appareil. Cette solution offre la possibilité de partager des fichiers et des écrans et de maintenir la communication par audio, vidéo ou chat.

Prendre soin de la santé des administrateurs système

Les solutions de confiance zéro sont avant tout un remède aux nombreux maux de tête dont souffrent les administrateurs système à cause des VPN. Tout chef d’entreprise qui souhaite réduire les frais médicaux et les traitements contre le stress de son service informatique devrait sérieusement envisager d’adopter une bonne alternative aux VPN presque obsolètes, comme les réseaux modernes de confiance zéro et les options d’accès à distance présentés ici.