Es gibt keinen besseren Weg, das Vertrauen in ethische Hacking-Fähigkeiten zu stärken, als sie auf die Probe zu stellen.

Für ethische Hacker und Penetrationstester kann es schwierig sein, ihre Fähigkeiten auf legale Weise zu testen. Daher sind Websites, die so gestaltet sind, dass sie unsicher sind und eine sichere Umgebung zum Testen von Hacking-Fähigkeiten bieten, eine fantastische Möglichkeit, um sich selbst herauszufordern.

Websites und Webanwendungen, die so gestaltet sind, dass sie unsicher sind und eine sichere Hacking-Umgebung bieten, sind ein ideales Terrain zum Lernen. Neue Hacker können lernen, wie man mit ihnen Schwachstellen findet, und Sicherheitsexperten und Bug-Bounty-Jäger können ihr Fachwissen erweitern und weitere neue Schwachstellen finden.

Verwendung von anfälligen Web-Apps

Die Nutzung dieser absichtlich erstellten verwundbaren Websites und Web-Apps zum Testen bietet Ihnen eine sichere Umgebung, in der Sie Ihre Tests legal durchführen können, ohne sich auf die Seite des Gesetzes zu stellen. Auf diese Weise können Sie hacken, ohne sich auf gefährliches Terrain zu begeben, das zu Ihrer Verhaftung führen könnte.

Diese Anwendungen wurden entwickelt, um Sicherheitsenthusiasten beim Erlernen und Verbessern ihrer Fähigkeiten in den Bereichen Informationssicherheit und Penetrationstests zu unterstützen.

In diesem Artikel habe ich mehrere Arten von Anwendungen aufgelistet, die absichtlich unsicher gestaltet wurden und oft als “verdammt verwundbar” bezeichnet werden

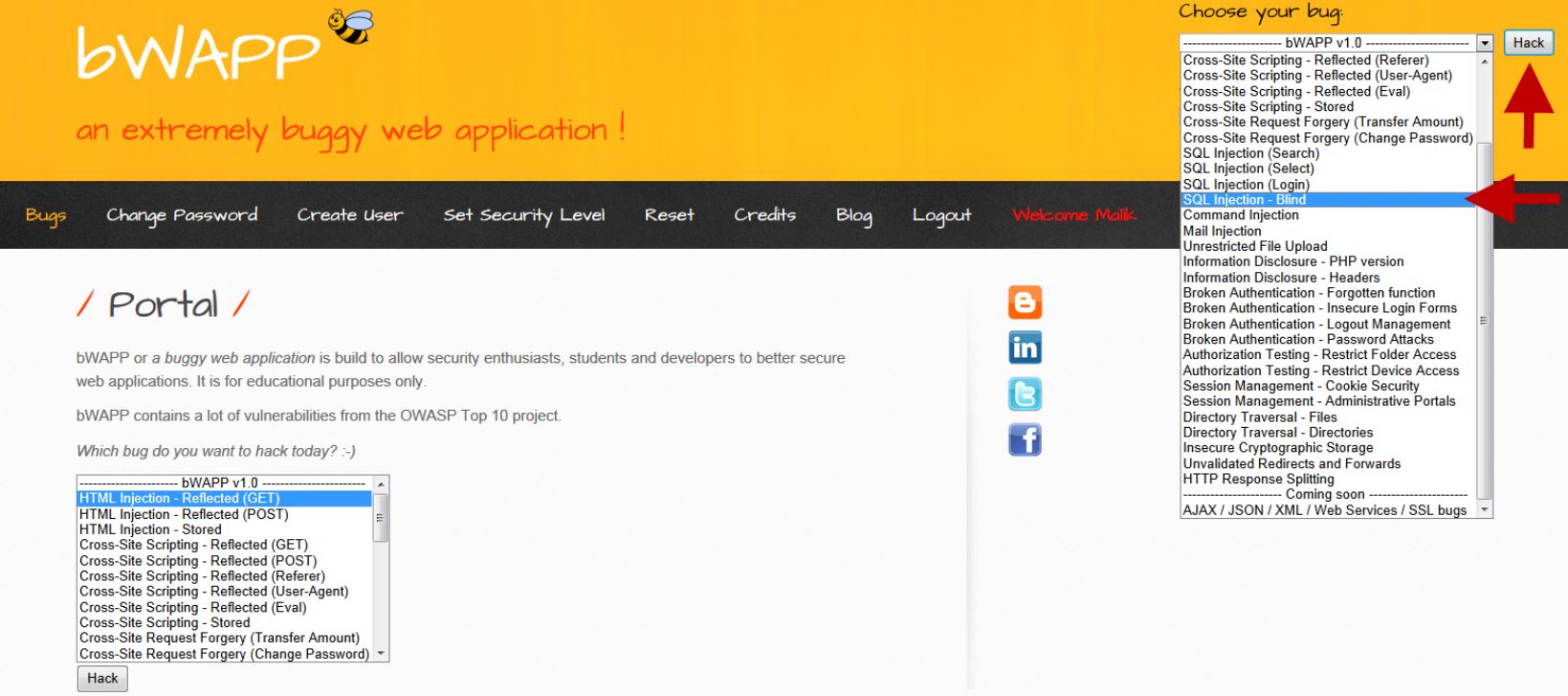

Buggy Web-Anwendung

Die Buggy Web Application, oft auch als BWAPP bezeichnet, ist ein kostenloses und quelloffenes Tool. Es handelt sich dabei um eine PHP-Anwendung, die eine MySQL-Datenbank als Back-End verwendet. Diese Bwapp enthält über 100 Bugs, an denen Sie arbeiten können, egal ob Sie sich auf eine Aufgabe vorbereiten oder einfach nur Ihre ethischen Hacking-Fähigkeiten auf dem neuesten Stand halten wollen. Dies deckt alle wichtigen (und am häufigsten vorkommenden) Sicherheitslücken ab.

Mehr als 100 Schwachstellen und Fehler in Online-Anwendungen sind in diesem Tool enthalten, das aus dem OWASP Top 10 Project abgeleitet wurde. Im Folgenden finden Sie einige der Schwachstellen:

- Cross-Site Scripting (XSS) und Cross-Site Request Forgery (CSRF)

- DoS-Angriffe (Denial-of-Service)

- Man-in-the-Middle-Angriffe

- Server-seitige Anforderungsfälschung (SSRF)

- SQL-, OS Command-, HTML-, PHP- und SMTP-Injektionen, etc.

Diese Webanwendung unterstützt Sie bei der Durchführung von legalem ethischem Hacking und Pen-Tests.

Sie können diese Webanwendung ganz einfach herunterladen, indem Sie hier klicken.

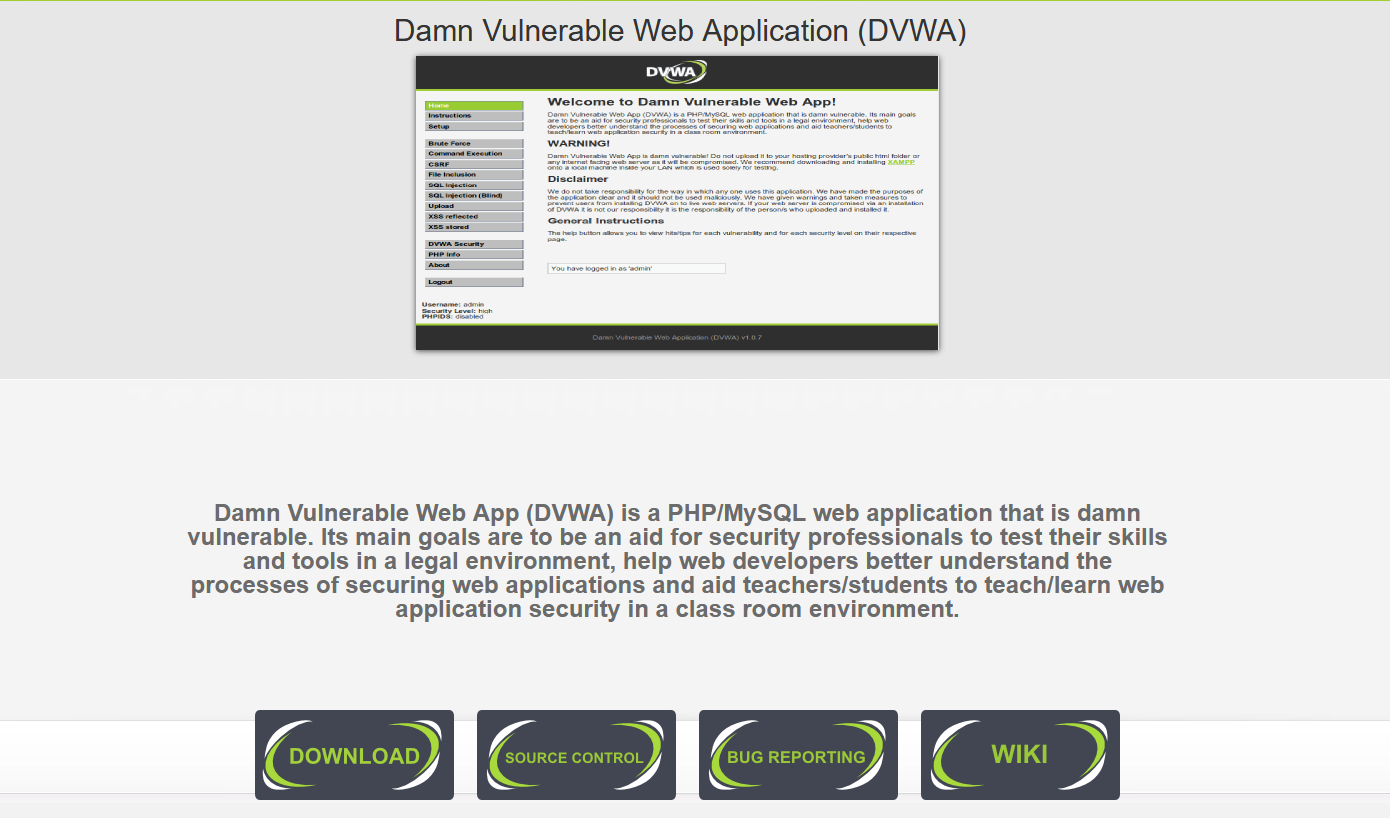

Verdammte verwundbare Webanwendung

Damn Vulnerable Web Application, oft auch als DVWA bezeichnet, wurde in PHP und MySQL entwickelt. Sie ist absichtlich verwundbar gehalten, damit Sicherheitsexperten und ethische Hacker ihre Fähigkeiten testen können, ohne das System eines anderen legal zu gefährden. Zur Ausführung von DVWA ist die Installation eines Webservers, von PHP und MySQL erforderlich. Wenn Sie noch keinen Webserver eingerichtet haben, können Sie DVWA am schnellsten installieren, indem Sie “XAMPP” herunterladen und installieren ( XAMPP kann hier heruntergeladen werden).

Diese verdammt anfällige Web-App bietet einige Sicherheitslücken zum Testen.

- Brute-Force

- Befehlsausführung

- CSRF und Datei-Einbindung

- XSS und SQL-Injektion

- Unsicherer Dateiupload

Der Hauptvorteil von DVWA besteht darin, dass wir die Sicherheitsstufen einstellen können, um Tests für jede Schwachstelle durchzuführen. Jede Sicherheitsstufe erfordert eine eigene Gruppe von Talenten. Dank der Entscheidung der Entwickler, den Quellcode zu veröffentlichen, können Sicherheitsforscher untersuchen, was im Back-End vor sich geht. Dies ist eine hervorragende Möglichkeit für Forscher, sich über diese Probleme zu informieren und anderen dabei zu helfen, sie zu erkennen.

Google Gruyere

Die Worte “Käse” und “Hacking” werden nicht oft zusammen verwendet, aber diese Website ist voller Löcher, genau wie leckerer Käse. Gruyere ist eine ausgezeichnete Wahl für Anfänger, die lernen wollen, wie man Schwachstellen findet und ausnutzt und wie man sie bekämpft. Sie verwendet auch einen “käsigen” Code, und das gesamte Design ist dem Käse nachempfunden.

Um die Sache zu vereinfachen, ist es in Python geschrieben und nach Arten von Sicherheitslücken kategorisiert. Für jede Aufgabe erhalten Sie eine kurze Beschreibung der Schwachstelle, die Sie mit Blackbox- oder Whitebox-Hacking (oder einer Kombination aus beiden Techniken) aufspüren, ausnutzen und identifizieren müssen. Einige von ihnen sind:

- Offenlegung von Informationen

- SQL-Einschleusung

- Cross-Site Request Forgery

- Denial-of-Service-Angriffe

Obwohl einige Vorkenntnisse erforderlich sind, ist dies die beste Option für Anfänger.

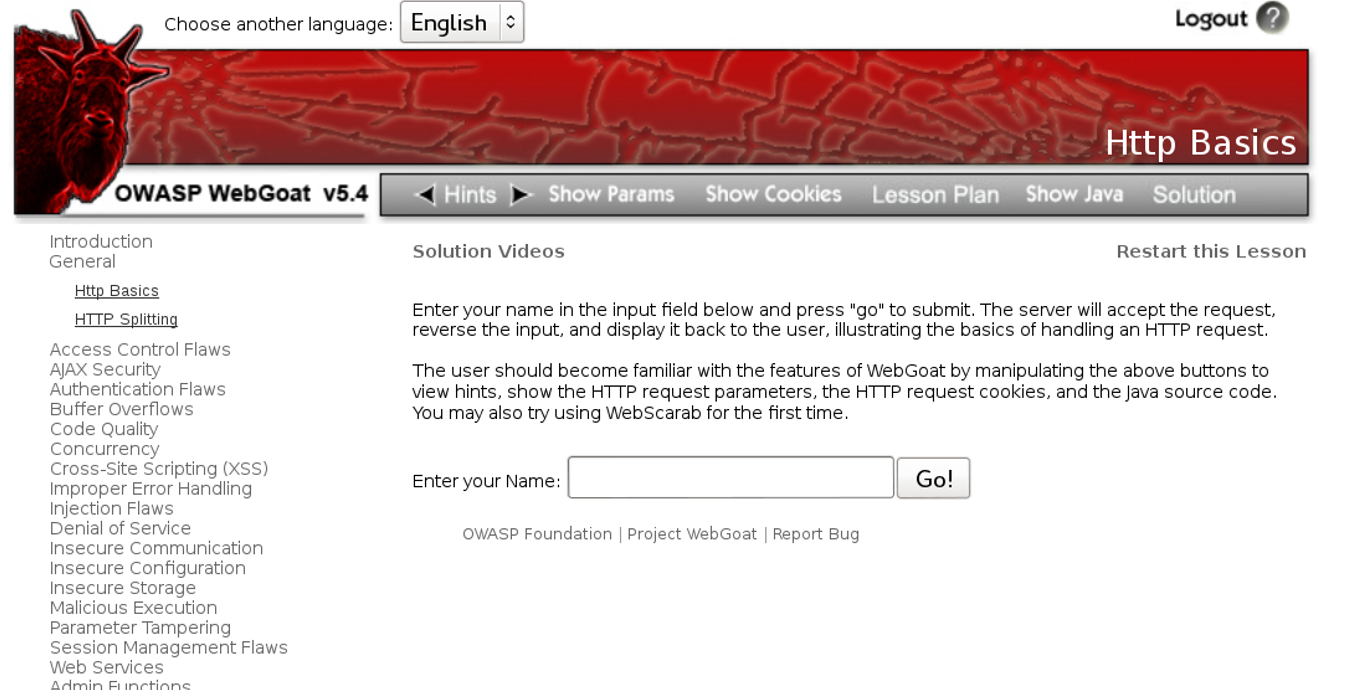

WebGoat

Diese Liste enthält einen weiteren OWASP-Artikel und einen der beliebtesten. WebGoat ist ein unsicheres Programm, mit dem Sie sich über häufige Probleme bei serverseitigen Anwendungen informieren können. Es soll Ihnen dabei helfen, mehr über die Sicherheit von Anwendungen zu lernen und Pentesting-Techniken zu üben.

In jeder Lektion lernen Sie eine bestimmte Sicherheitslücke kennen und können diese dann in der Anwendung angreifen.

Einige der in Webgoat vorgestellten Schwachstellen sind:

- Pufferüberläufe

- Unsachgemäße Fehlerbehandlung

- Injection-Fehler

- Unsichere Kommunikation und Konfiguration

- Fehler in der Sitzungsverwaltung

- Verfälschung von Parametern

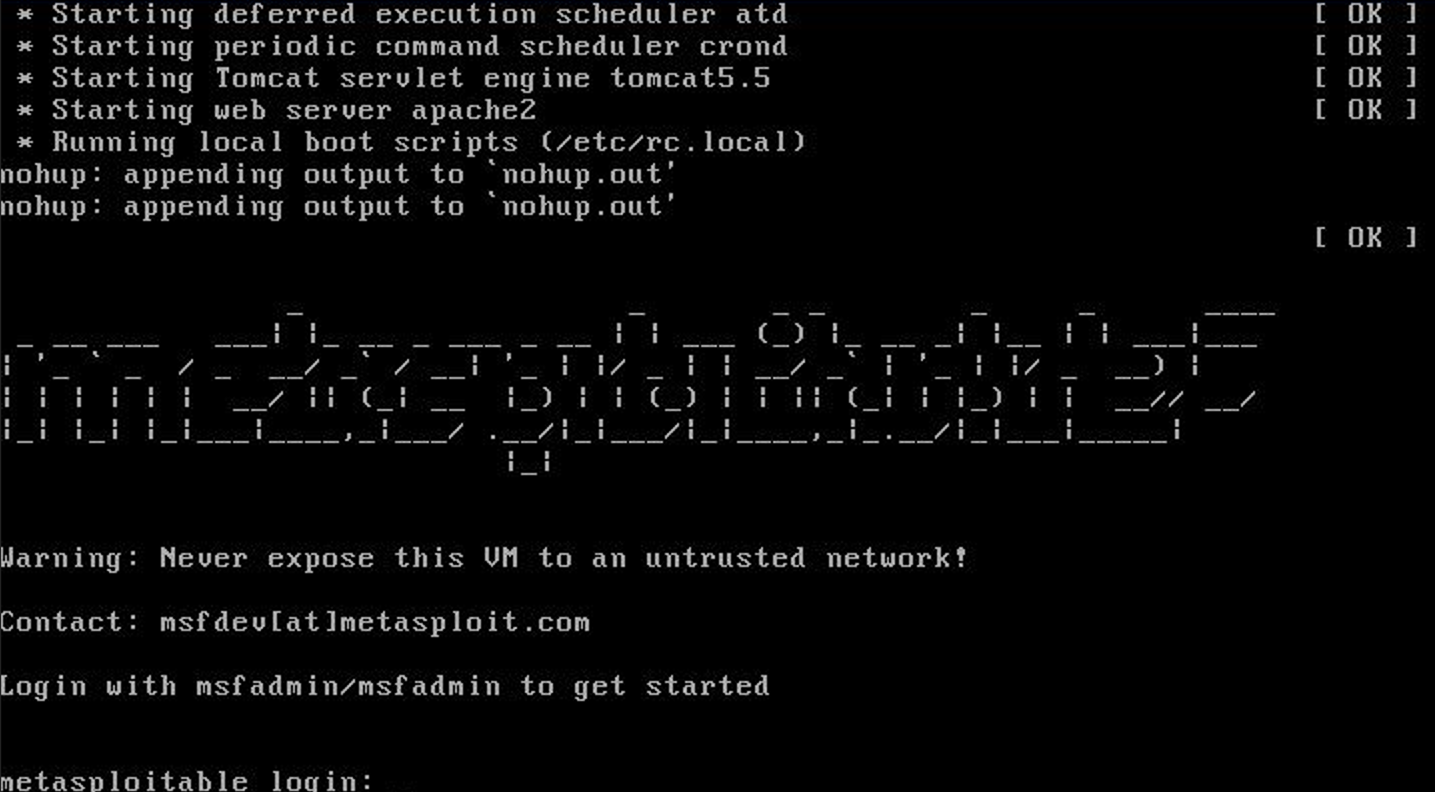

Metasploitable 2

Unter Sicherheitsforschern ist Metasploitable 2 die am häufigsten ausgenutzte Online-Anwendung. Mit High-End-Tools wie Metasploit und Nmap kann diese Anwendung von Sicherheitsenthusiasten getestet werden.

Der Hauptzweck dieser angreifbaren Anwendung ist das Testen von Netzwerken. Sie wurde dem bekannten Programm Metasploit nachempfunden, das Sicherheitsforscher zum Aufspüren von Sicherheitslücken verwenden. Vielleicht können Sie sogar eine Shell für dieses Programm finden. WebDAV, phpMyAdmin und DVWA sind allesamt integrierte Funktionen dieser Anwendung.

Auch wenn Sie die grafische Benutzeroberfläche der Anwendung nicht finden können, können Sie dennoch zahlreiche Tools über das Terminal oder die Befehlszeile verwenden, um sie auszunutzen. Sie können u.a. die Ports, Dienste und die Version der Anwendung einsehen. Dies hilft Ihnen bei der Einschätzung Ihrer Fähigkeiten, das Metasploit-Tool zu erlernen.

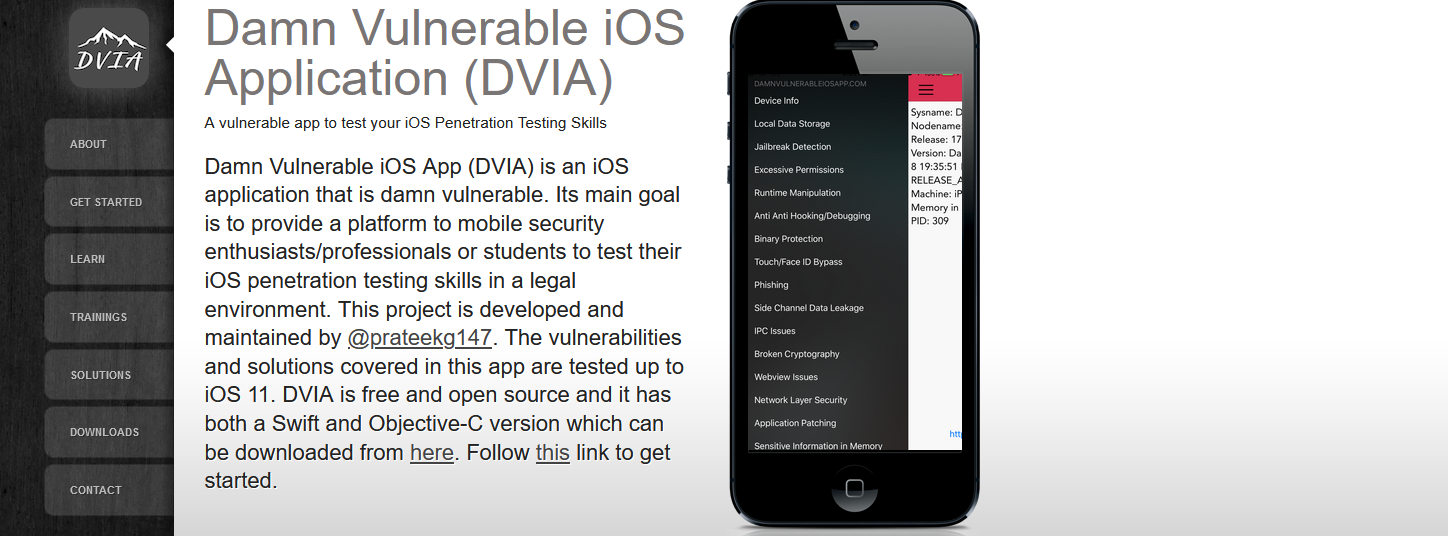

Verdammte verwundbare iOS-App

DVIA ist ein iOS-Programm, mit dem Liebhaber der mobilen Sicherheit, Experten und Entwickler Penetrationstests durchführen können. Es wurde kürzlich neu aufgelegt und ist jetzt auf GitHub frei verfügbar.

In Anlehnung an die OWASP Top 10 der mobilen Risiken enthält DVIA typische iOS-App-Schwachstellen. Es wurde in Swift entwickelt, und alle Schwachstellen wurden bis iOS 11 getestet. Sie benötigen Xcode, um es zu verwenden.

Einige der in DVIA verfügbaren Funktionen sind:

- Jail-Break-Erkennung

- Phishing

- Gebrochene Kryptographie

- Laufzeit-Manipulation

- Patching von Anwendungen

- Binäres Patching

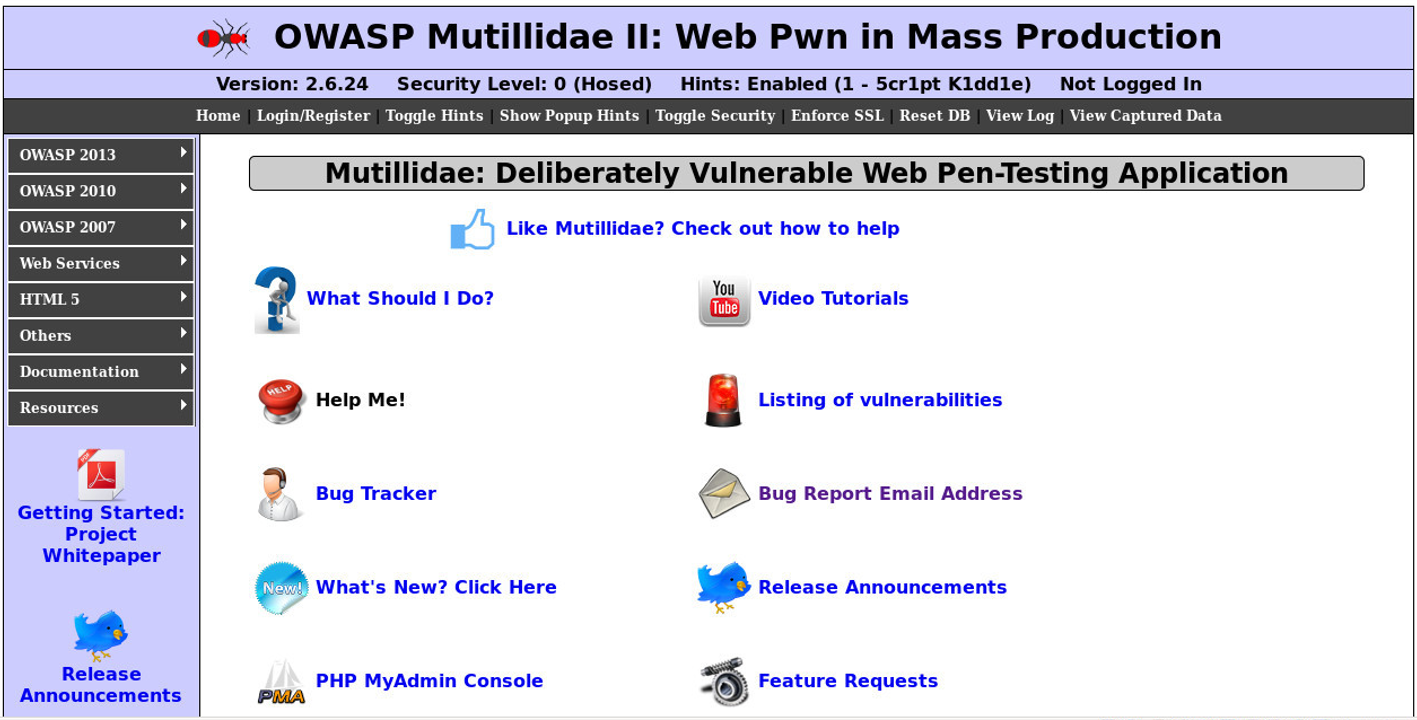

OWASP Mutillidae II

Mutillidae II ist ein von OWASP entwickeltes, kostenloses Open-Source-Programm. Viele Sicherheitsenthusiasten haben es genutzt, da es eine einfach zu bedienende Online-Hacking-Umgebung bietet. Es enthält eine Vielzahl von Schwachstellen sowie Empfehlungen, die dem Benutzer helfen, diese auszunutzen. Mit dieser Webanwendung können Sie Ihre Fähigkeiten auffrischen, wenn Penetrationstests oder Hacking zu Ihren Hobbys gehören.

Sie enthält eine Vielzahl von Schwachstellen, die Sie testen können, darunter Click-Jacking, Umgehung der Authentifizierung und mehr. Der Abschnitt Schwachstellen enthält auch Unterkategorien, die weitere Alternativen bieten.

Sie müssen XAMPP auf Ihrem System installieren. Mutillidae enthält jedoch XAMPP. Sogar das Umschalten zwischen sicherem und unsicherem Modus ist möglich. Mutillidae ist eine komplette Laborumgebung, die alles enthält, was Sie brauchen.

Web-Sicherheits-Dojo

WSD ist eine virtuelle Maschine mit verschiedenen Tools wie Burp Suite und ratproxy und Zielmaschinen (wie WebGoat). Es handelt sich um eine Open-Source-Schulungsumgebung auf der Grundlage des Betriebssystems Ubuntu 12.04. Für einige Ziele enthält sie auch Schulungsmaterial und Benutzerhandbücher.

Sie brauchen keine anderen Tools, um sie zu verwenden; alles, was Sie brauchen, ist diese VM. Sie müssen zunächst VirtualBox 5 (oder höher) installieren und ausführen, oder Sie können stattdessen VMware verwenden. Importieren Sie dann die ova-Datei in VirtualBox/VMware und Sie sind fertig. Es wird sich genauso anfühlen wie jedes andere Ubuntu-Betriebssystem.

Diese VM ist ideal für das Selbststudium und das Lernen von Anfängern, Profis und Lehrern, die über Sicherheitslücken unterrichten möchten.

Fazit 😎

Sie müssen praktische Erfahrung mit unsicheren Anwendungen haben, bevor Sie in den professionellen Bereich der Informationssicherheit einsteigen. Sie hilft Ihnen bei der Entwicklung Ihrer Fähigkeiten.

Außerdem hilft es Ihnen, Ihre Schwachstellen zu erkennen und zu üben. Indem Sie ethisches Hacken an eigens entwickelten Anwendungen üben, können Sie Ihre Hacking-Fähigkeiten besser einschätzen und wissen, wo Sie im Bereich der Sicherheit stehen. Es ist von Vorteil, Informationen zu teilen. Sie können diese Webanwendungen nutzen, um anderen zu zeigen, wie man typische Fehler in Webanwendungen erkennt.