La superficie de ataque de una red informática es el conjunto de todos los puntos (o vectores de ataque) en los que un usuario no autorizado puede penetrar para extraer datos o causar problemas.

Para que una red esté bien protegida, es importante que la superficie de ataque sea lo más pequeña posible para protegerla de forma óptima. Incluso si mantiene la superficie de ataque de su red lo más pequeña posible, debe supervisarla constantemente para poder identificar y bloquear cualquier amenaza potencial en el menor tiempo posible.

Una vez identificada y cartografiada por completo la superficie de ataque, es vital comprobar sus vulnerabilidades para identificar tanto los riesgos actuales como los futuros. Estas tareas forman parte de la supervisión de la superficie de ataque (ASM).

Existen herramientas especialmente diseñadas para la supervisión de la superficie de ataque. En general, estas herramientas funcionan escaneando su red y sus activos informáticos (puntos finales, aplicaciones web, servicios web, etc.) en busca de recursos expuestos.

Tras este escaneado, le informan de los riesgos detectados y comienzan a vigilar constantemente su red para detectar cambios en la superficie de ataque o la aparición de nuevos riesgos.

Las mejores de estas herramientas utilizan bases de datos de amenazas que se mantienen actualizadas con cada nueva amenaza para anticiparse a los problemas. A continuación repasamos las mejores herramientas ASM.

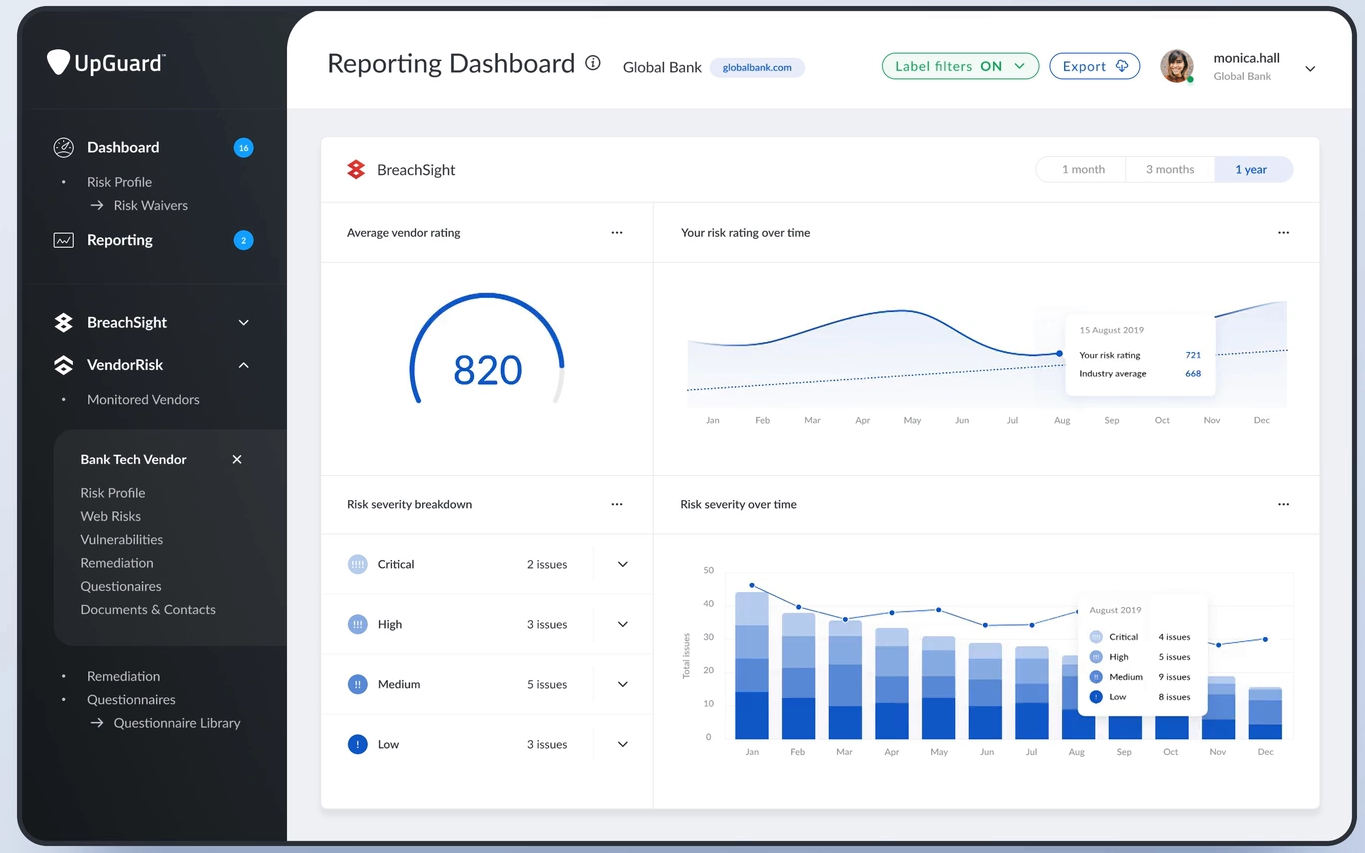

UpGuard

La plataforma que ofrece UpGuard constituye un software todo en uno para la gestión de riesgos y la superficie de ataque de terceros. Consta de tres partes:

- UpGuardVendor Risk: Gestión de riesgos de terceros diseñada para supervisar continuamente a los proveedores de tecnología, automatizar los cuestionarios de seguridad y reducir los riesgos de terceras y cuartas partes.

- UpGuard BreachSight: Gestión de la superficie de ataque que previene las filtraciones de datos, descubre las credenciales filtradas y protege los datos de los clientes.

- UpGuard CyberResearch: Servicios de seguridad gestionados para ampliar la protección frente a riesgos de terceros. Los analistas de UpGuard unen sus fuerzas para monitorizar su organización y sus proveedores, detectando posibles fugas de datos.

UpGuard ofrece un informe gratuito sobre ciberseguridad para demostrar las capacidades de la herramienta. Con este informe gratuito, puede descubrir riesgos clave en su sitio web, su sistema de correo electrónico o su red. El informe ofrece una visión instantánea que le permite tomar medidas inmediatas sobre cientos de factores de riesgo, incluyendo SSL, puertos abiertos, salud de DNS y vulnerabilidades comunes.

Después de probar la utilidad del servicio con el informe gratuito, puede adquirir el servicio con diferentes opciones de precios que se adaptan al tamaño de su empresa o red.

La opción básica para pequeñas empresas le permite dar sus primeros pasos en la gestión de la superficie de ataque, y después puede ampliarla para añadir capacidades en caso de que las necesite.

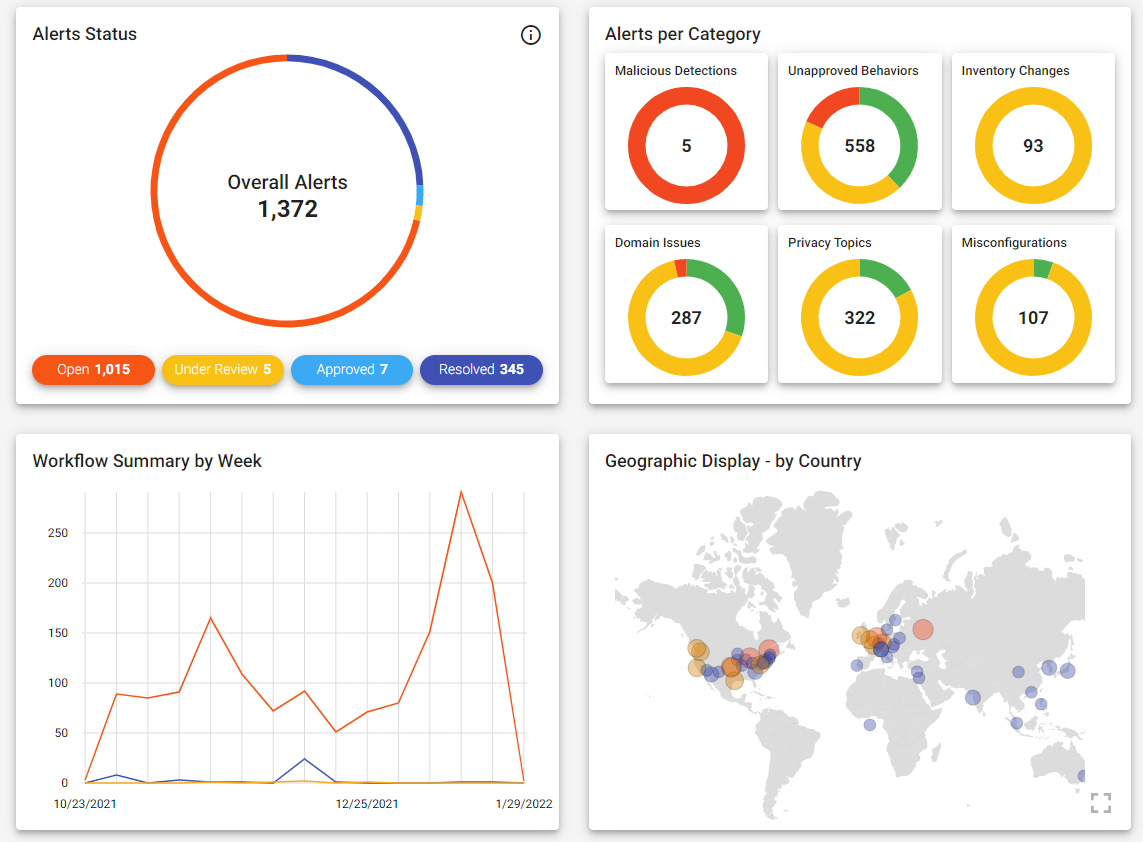

Reflectiz

Reflectiz proporciona a las empresas una visión completa de sus superficies de riesgo, ayudándoles a mitigar los riesgos derivados del creciente uso de herramientas de código abierto y aplicaciones de terceros.

La aplicación Reflectiz es de impacto cero, lo que significa que no requiere instalación y se ejecuta de forma remota, evitando comprometer los recursos informáticos y el acceso a información sensible de la empresa.

La estrategia de Reflectiz se basa en un innovador sandbox en el que se escanean las aplicaciones de primera, tercera y cuarta parte para detectar todas las vulnerabilidades mediante un análisis de comportamiento propio.

A continuación, da visibilidad a los resultados del análisis a través de un único panel de control. Por último, prioriza los riesgos, luego los remedia y aborda cualquier problema de cumplimiento.

La eficacia del análisis de Reflectiz sobre el ecosistema en línea de la empresa aumenta continuamente, gracias a la exploración periódica de Internet para mantener actualizada su gran base de datos de amenazas.

De este modo, la solución proporciona a sus clientes un alto valor desde el primer día, independientemente del tamaño de la empresa, ya que es compatible con equipos pequeños, organizaciones medianas e incluso grandes corporaciones globales.

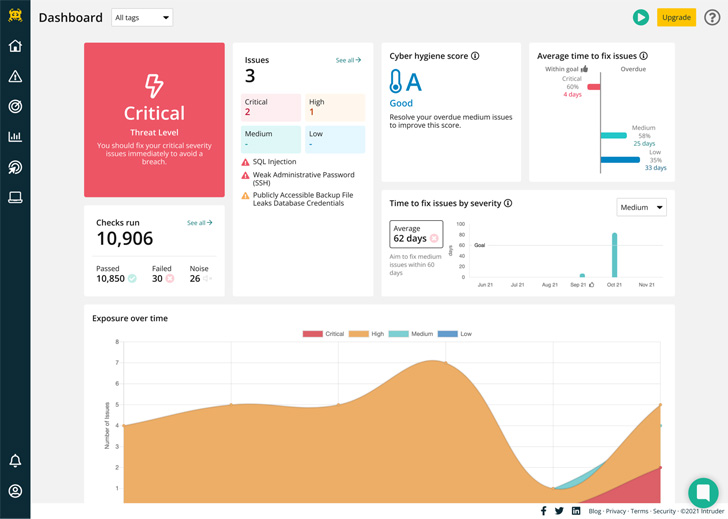

Intruder

Con Intruder puede descubrir todas las áreas de su infraestructura informática que están expuestas a Internet, lo que le proporciona una mayor visibilidad de la superficie de ataque de su empresa y un mayor control al permitirle restringir lo que no debe estar expuesto.

Intruder ofrece una sencilla herramienta de búsqueda de puertos y servicios abiertos, con filtros adaptables que identifican aquellas tecnologías a las que un atacante podría acceder.

Dado que la superficie de ataque de una red no es algo que permanezca estático en el tiempo, Intruder también ofrece posibilidades de monitorización constante para supervisar cualquier cambio en su entorno informático.

Por ejemplo, puede obtener un informe sobre cualquier puerto o servicio que se haya abierto recientemente. La herramienta también le mantiene informado a través de alertas sobre implantaciones de las que puede no haber sido consciente.

Para las empresas con redes muy grandes, Intruder ofrece la exclusiva función Smart Recon, que determina automáticamente cuáles de los activos de su red están activos. Esto limita las operaciones de escaneado únicamente a los objetivos activos, reduciendo la tarifa para que no tenga que pagar por los sistemas inactivos.

A las tareas de gestión de la superficie de ataque, Intruder añade el control de la caducidad de los certificados SSL y TLS. Gracias a esta funcionalidad, recibirá una notificación cuando sus certificados estén a punto de caducar, manteniendo la seguridad y evitando el tiempo de inactividad de sus servicios o sitios web.

InsightVM

La plataforma InsightVM de Rapid7 tiene como objetivo proporcionar claridad en la detección y corrección de riesgos. Con InsightVM puede descubrir riesgos en todos los puntos finales de su red, su infraestructura en la nube y su infraestructura virtualizada.

La priorización adecuada de los riesgos, acompañada de instrucciones paso a paso para los departamentos de TI y DevOps, proporciona un procedimiento de remediación más eficiente y eficaz.

Con InsightVM puede ver los riesgos de su infraestructura de TI en tiempo real, de un vistazo, en el panel de control de la herramienta. Ese cuadro de mandos también le permite medir e informar de los progresos con respecto a los objetivos de su plan de acción de mitigación de riesgos.

InsightVM puede integrarse con más de 40 tecnologías líderes, desde SIEM y cortafuegos hasta sistemas de seguimiento de tickets, para añadir valor compartiendo con ellos la información sobre vulnerabilidades a través de una API RESTful.

La solución InsightVM recopila información de los puntos finales mediante un agente ligero y universal, el mismo que se utiliza con otras soluciones de Rapid7, como InsightIDR e InsightOps. Una única implantación es suficiente para obtener información en tiempo real sobre los riesgos de la red y los usuarios de los puntos finales.

Supervisión de superficies de Detectify

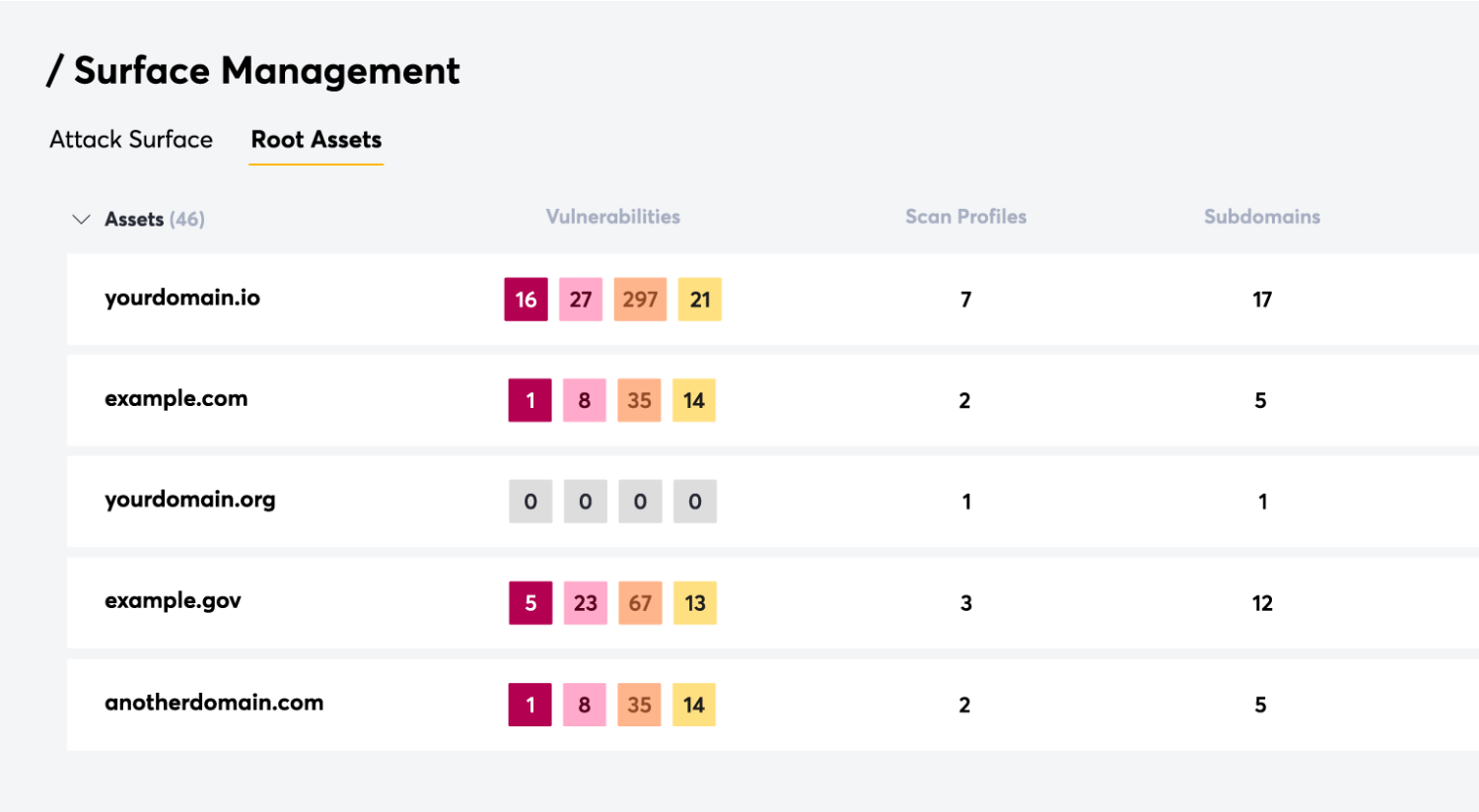

La solución Surface Monitoring de Detectify supervisa todo lo que expone a la Web en su infraestructura informática, reforzando la seguridad de los subdominios de sus aplicaciones y detectando los archivos expuestos, los fallos de configuración y las vulnerabilidades.

Uno de los puntos fuertes de Detectify Surface Monitoring es la facilidad de puesta en marcha, ya que basta con añadir el dominio y la herramienta empieza a supervisar inmediatamente todos los subdominios y aplicaciones.

Detectify incorpora diariamente a su solución los resultados de la investigación sobre hacking ético de Crowdsource, para que siempre esté protegido contra las vulnerabilidades descubiertas más recientemente. Incluso las no documentadas, exclusivas de Detectify.

Crowdsource es una comunidad de más de 350 hackers éticos que trabajan continuamente para incorporar los resultados de sus investigaciones a Detectify, lo que lleva tan sólo 15 minutos.

Además de rastrear todos los activos de su red y las tecnologías expuestas a Internet, Detectfiy analiza la postura de su infraestructura DNS y previene las tomas de control de subdominios, al tiempo que detecta las fugas y divulgaciones de información no intencionadas. Por ejemplo, claves API, tokens, contraseñas y otros datos codificados en sus aplicaciones o en texto plano sin la configuración adecuada.

Bugcrowd

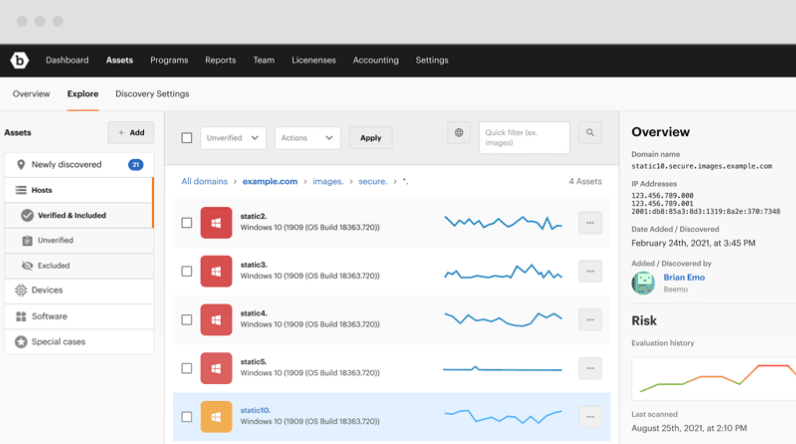

Bugcrowd es una herramienta de gestión de superficies de ataque que le permite encontrar, inventariar y asignar un nivel de riesgo a dispositivos expuestos, aplicaciones olvidadas o en la sombra y otros activos informáticos ocultos. Bugcrowd hace su trabajo combinando tecnología y datos con el ingenio popular para proporcionar la evaluación de riesgos más completa de su superficie de ataque.

Con Bugcrowd puede analizar los resultados del escaneado y empaquetarlos para que los revisen los usuarios y las partes interesadas. Junto con los resultados, puede incluir recomendaciones y planes de reparación, que pueden ser muy valiosos, por ejemplo, durante una fusión o adquisición. A su vez, los descubrimientos de vulnerabilidades pueden transferirse a las soluciones Bug Bounty o Penetration Testing para su remediación.

La plataforma de Bugcrowd cuenta con una tecnología, denominada AssetGraph, que elabora una clasificación de los activos en riesgo, basándose en un amplio repositorio de conocimientos sobre seguridad.

El aspecto más fuerte de Bugcrowd es precisamente la palabra «multitud»: gracias a una red global de investigadores expertos en seguridad, la herramienta puede reducir drásticamente la superficie de ataque de su red, anticipándose a los hackers para descubrir vulnerabilidades que aún no han detectado.

La ventaja de Mandiant

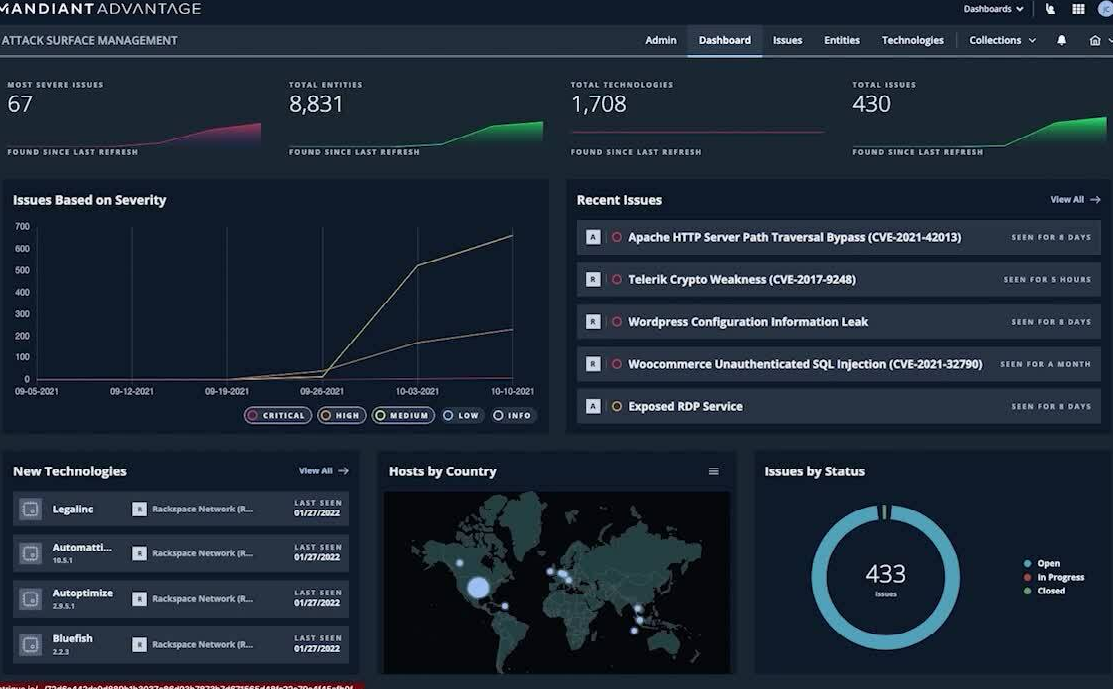

El enfoquede Mandiant consiste en convertir su programa de seguridad de reactivo a proactivo, realizando un mapeo gráfico que ilumina sus activos y activa alertas sobre exposiciones de riesgo.

Mandiant le permite aplicar automáticamente su experiencia e inteligencia a su superficie de ataque, indicándole qué es vulnerable, qué está expuesto y qué está mal configurado.

De este modo, sus equipos de seguridad pueden poner en marcha un esquema inteligente de detección de amenazas, respondiendo inmediatamente para su resolución y mitigación.

La proactividad de Mandiant se pone de manifiesto en la supervisión en tiempo real, respaldada por alertas que le informan cuando cambia la situación de sus activos, de forma que ningún cambio en la exposición de sus activos pase desapercibido y se mantenga varios pasos por delante de las amenazas.

Con Mandiant, puede adoptar plenamente la tecnología en la nube e impulsar la transformación digital de su empresa sin riesgos.

El mapeo de activos de TI de Mandiant le ofrece una visibilidad completa de su infraestructura de TI, permitiéndole descubrir los recursos expuestos en la nube a través de más de 250 integraciones. Le permite identificar las relaciones con socios y terceros, y examinar la composición de las tecnologías, activos y configuraciones expuestos.

El valor de la anticipación

Al analizar los costes de las herramientas ASM, es importante no sólo fijarse en sus precios absolutos, sino también considerar el ahorro que aportan al simplificar la tarea de detección y mitigación de amenazas. Lo fundamental de estas herramientas es que cubren todo su entorno informático, incluidos los recursos locales, remotos, en la nube, en contenedores y máquinas virtuales, de modo que ninguno de sus activos queda fuera de su radar.

Sin embargo, no piense que una herramienta ASM es una bala de plata que por sí sola hará desaparecer cualquier riesgo. El verdadero valor de estas herramientas es que le permiten gestionar proactivamente las vulnerabilidades y realizar un seguimiento y obtener métricas que optimicen la tarea de los remediadores.