Los datos son la base de su negocio digital y de su vida profesional y personal. La corrupción de datos puede dañar estos cimientos si no se prepara a tiempo.

El desgaste habitual, junto con los programas defectuosos, pueden corromper los datos. Los datos pueden ser fotos familiares, vídeos de un viaje reciente o imágenes escaneadas de certificados educativos. Si los pierde, es posible que se sienta triste por las imágenes o que se enfrente a inconvenientes durante las solicitudes de empleo en línea.

Sin embargo, sus consecuencias en las empresas son más profundas, ya que se trata de pérdidas monetarias y daños a la reputación. Podría perder contenido publicitario debido a la corrupción de datos, que debe entregar al cliente. Los datos dañados pueden causar un sinfín de problemas a su organización.

¿Qué es la corrupción de datos?

Cuando se descubre algún cambio no deseado en el archivo almacenado durante la transmisión, el almacenamiento y el procesamiento, suele denominarse corrupción de datos. En la mayoría de los casos, los datos corruptos se vuelven ilegibles para el software informático, las aplicaciones web o las aplicaciones móviles.

Sin embargo, también puede experimentar imprecisiones en grandes bases de datos, mala calidad del contenido en imágenes y vídeos, o que falten algunas partes de los datos. En pocas palabras, los datos corruptos se vuelven inútiles para el uso profesional, personal o empresarial.

Las máquinas de computación perciben los documentos, archivos, imágenes, etc., datos como los vemos nosotros, de forma completamente diferente. Las máquinas leen los datos como bits de 0 y 1. Debido a un mal funcionamiento del hardware, descargas eléctricas, golpes, errores de software y errores humanos, las unidades de almacenamiento pueden mezclar los bits de muchos archivos separados.

Cuando utilice el software específico para ese archivo para abrirlo, es posible que vea un error. Entonces sabrá que el archivo está dañado. Existen otros indicadores y síntomas de corrupción de datos, y son los que se indican a continuación:

- El nivel de latencia del ordenador aumenta a medida que los bloques de datos del sistema operativo sufren daños.

- El software se bloquea inesperadamente al trabajar con determinados archivos, documentos, vídeos, etc.

- Una carpeta o archivo no se abre.

- El nombre del archivo cambia a caracteres ininteligibles.

- Los detalles y atributos del archivo cambian drásticamente. Por ejemplo, un archivo JPEG aparece como un archivo PNG; falta la fecha de creación, etc.

- El disco de almacenamiento está muy ocupado aunque haya cerrado todas las aplicaciones abiertas en su ordenador.

Ahora que ha comprendido la corrupción de datos, profundicemos en los estudios recientes sobre las vulnerabilidades de la corrupción de datos.

Estudios recientes sobre las vulnerabilidades de la corrupción de datos

Para saber si los dispositivos de almacenamiento masivo modernos son mejores que los antiguos, las empresas siguen encuestando a organizaciones que utilizan mucho los dispositivos de almacenamiento masivo. Varios estudios han revelado que los dispositivos de almacenamiento modernos, como las SSD y las SSD NVMe, pueden mostrar menores posibilidades de corrupción de datos.

Sin embargo, una pequeña corrupción de archivos puede causar graves daños a su empresa, ya que las unidades de almacenamiento modernas almacenan terabytes de datos. Comparativamente, los antiguos dispositivos de almacenamiento masivo como los discos duros son más seguros porque almacenan menos datos que los dispositivos modernos.

Descubra a continuación las tendencias de los casos de corrupción de datos y su gravedad en las empresas de todo el mundo:

- NetApp, la solución de gestión de datos en la nube, realizó una prueba con 1,5 millones de discos duros durante 41 meses. El estudio encontró 400.000 eventos de corrupción de datos. Curiosamente, el dispositivo controlador RAID no pudo detectar 30.000 eventos de corrupción de archivos.

- La Organización Europea para la Investigación Nuclear, CERN, probó 97 petabytes de datos durante seis meses y descubrió que 128 MB sufrieron corrupción a largo plazo.

- Greenplum, un proveedor de tecnología de big data de VMware, informó de que sus centros de datos sufren problemas relacionados con la corrupción de datos cada 15 minutos.

Los estudios anteriores sugieren lo grave que es el problema de la corrupción de datos para las empresas y organizaciones.

Corrupción de datos detectada frente a no detectada

Existen dos tipos de procesos de corrupción de datos. Se trata de la corrupción de datos detectada y la no detectada. A continuación encontrará una tabla que diferencia ambos de forma eficaz:

| Características | Corrupción de datos detectada | Corrupción de datos no detectada |

| Definición | Corrupción del sistema de archivos que el sistema operativo, el software de gestión del disco duro o el equipo informático ya han detectado. | Corrupción silenciosa de datos debida al desgaste normal o a problemas de software. El sistema operativo, las herramientas del disco duro y los equipos de TI no se dan cuenta hasta que se produce una avería importante. |

| Alcance de la corrupción | Conocido | Desconocido |

| Fuente de la corrupción | Conocida | Desconocido |

| Gravedad | Baja, porque ya se lo espera o se da cuenta durante la inspección rutinaria de la base de datos. | Alta, porque los daños le pillan desprevenido y podrían causar graves daños a las operaciones de la empresa. |

| Prevención | Mantenimiento rutinario de las unidades de almacenamiento, copias de seguridad, etc. | No es posible la prevención porque muchas variables aceleran los eventos silenciosos de corrupción de datos. |

Causas de la corrupción de datos

Existen varias causas detrás de la corrupción de datos a nivel empresarial y de usuario individual. Algunas de las causas importantes y comunes son las que se mencionan a continuación:

#1. Fallo de alimentación

Los ordenadores, servidores y matrices de almacenamiento de los centros de datos deben recibir alimentación ininterrumpida a un voltaje específico. Si no lo hacen, pueden simplemente desconectarse de forma inesperada. Estas interrupciones en los procesos de datos provocan daños en los bloques de datos magnéticos y basados en chips.

#2. Reinicio duro

Los reinicios duros también causan daños a los bloques de datos. Cuando se pulsa intencionadamente el botón de apagado durante mucho tiempo, la CPU se apaga inmediatamente. El cabezal de lectura/escritura de los discos duros suele dañar pequeños bloques de datos durante los apagados rápidos.

Las tarjetas gráficas, placas base, memorias RAM, tarjetas LAN, etc. defectuosas también pueden causar apagados inesperados o la pantalla azul de la muerte, dañando los bloques de datos.

#3. Dispositivos de red

Los dispositivos de red defectuosos y de calidad inferior, como conmutadores, enrutadores, concentradores, etc., también pueden crear sectores defectuosos en los discos duros y las unidades SSD.

#4. Intercambio en caliente

Las placas base actuales vienen con una opción plug-and-play o de intercambio en caliente para unidades SSD, HDD, NVM, etc. Aunque parece cómodo enchufar un dispositivo de almacenamiento, copiar los datos y desenchufarlo, el uso constante en ese sentido daña el dispositivo exponencialmente.

#5. Programas defectuosos

Los códigos de programación defectuosos pueden impedir que los dispositivos de almacenamiento masivo creen y guarden adecuadamente bloques de memoria magnética. Usted puede ver que ha creado un documento, pero el archivo se borra después de que el programa se apague.

#6. Malware y ransomware

Hoy en día, un gran quebradero de cabeza para las empresas digitales es el ransomware y el malware. Los piratas informáticos pueden acceder a las matrices de almacenamiento de su centro de datos y cifrar los datos almacenados. Si no dispone de la clave de cifrado, puede considerar que los datos se han perdido para siempre.

#7. Desgaste

Todos los dispositivos electrónicos sufren un desgaste normal. Esto significa que los dispositivos de almacenamiento dejarán de funcionar correctamente en unos años.

Cómo detectar la corrupción de datos

#1. Supervise los mensajes de error del SO

Los principales sistemas operativos, como Windows, Mac y Linux, disponen de herramientas de información sobre el estado de los dispositivos de almacenamiento. Recopilan datos continuamente y muestran informes con señales de advertencia. Sin embargo, estas notificaciones son inútiles si la corrupción de datos ya se ha producido.

#2. Ejecute Checksum

Su equipo informático puede ejecutar Checksum regularmente cuando transporte o mueva datos de una unidad a otra. Al ejecutar un script de Checksum, podrá ver el estado actual de la unidad de almacenamiento y cualquier problema futuro en la interfaz de línea de comandos (CLI).

#3. RAID y ZFS

Para sistemas operativos como Linux, Ubuntu, Debian, RAID y software ZFS. Puede configurar un programa automatizado de depuración de datos semanal o mensualmente.

Mejores prácticas para evitar la corrupción de datos

Tanto si se trata de una necesidad empresarial como personal, haga siempre copias de seguridad de los datos valiosos que produce. Las empresas pueden crear un equipo de copia de seguridad de los datos que los audite con frecuencia y realice copias de seguridad en otro dispositivo de almacenamiento para un día lluvioso.

Otras buenas prácticas que puede seguir son las siguientes:

- Utilice un 75% de almacenamiento y mantenga el resto vacío para tareas de mantenimiento.

- Utilice herramientas SMART para comprobar el estado de los discos duros y las unidades SSD y priorice las copias de seguridad de los datos de los dispositivos de almacenamiento que vayan a fallar pronto.

- Utilice sistemas SAI en línea para suministrar electricidad constante a las estaciones de trabajo, servidores y matrices de almacenamiento del centro de datos.

- Cuando utilice dispositivos de almacenamiento masivo externos, escanee en busca de virus antes de abrir la unidad.

- Para todos los dispositivos de almacenamiento extraíbles, realice la expulsión antes de desenchufar el dispositivo del ordenador o servidor.

- Manténgase alejado de contenidos de phishing, correos electrónicos, textos, etc.

- No instale todos los programas que consiga gratuitamente en Internet.

- Utilice siempre un software antivirus robusto.

Cómo recuperar datos dañados

A continuación encontrará las herramientas habituales de Windows para recuperar datos corruptos:

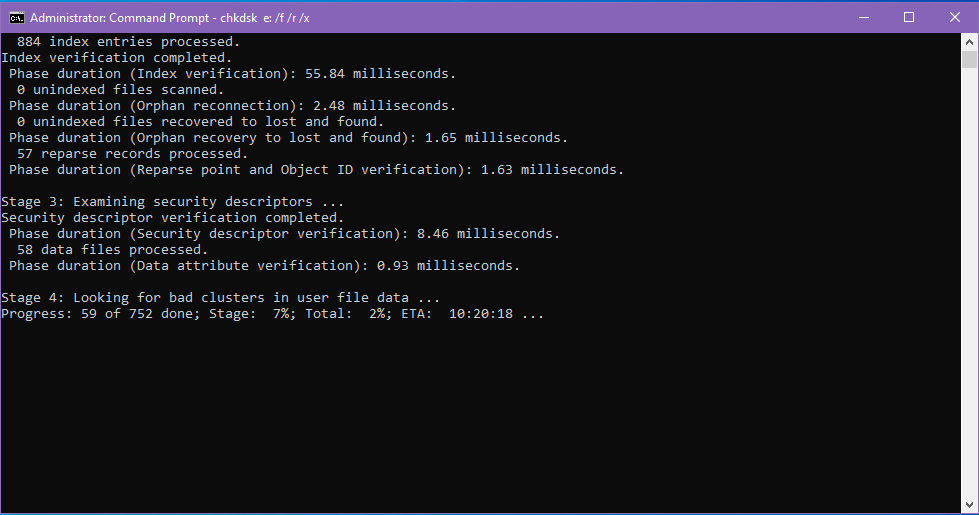

Comando CHKDSK

Este comando busca sectores defectuosos en una partición. También lee los datos existentes de un sector defectuoso e intenta reparar los tipos de archivos conocidos.

Puede ejecutar el comando fácilmente en el Símbolo del sistema de Windows utilizando este código. Sustituya la letra e por la letra de la unidad que desea comprobar.

chkdsk e: /f /r /xRestaurar versiones anteriores

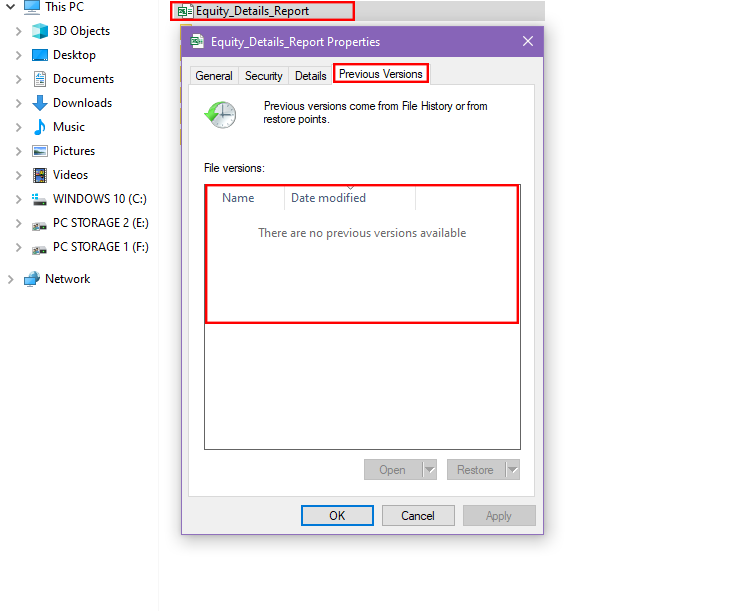

Si tiene problemas con algún archivo como Word, Excel, JPEG, MP4, etc., puede intentar restaurar cualquier versión anterior que Windows haya podido guardar.

Seleccione el archivo y haga clic con el botón derecho para que aparezca el menú contextual. Ahora, haga clic en Restaurar versiones anteriores para obtener las opciones de restauración de archivos.

Servicio y gestión de imágenes de despliegue (DSIM)

Los administradores y desarrolladores informáticos utilizan la herramienta DSIM para reparar archivos e imágenes del sistema operativo como Entorno de recuperación de Windows, Configuración de Windows, etc.

Si necesita reparar una imagen dañada del sistema operativo Windows 10 u 11, puede ejecutar el siguiente comando en CMD con derechos de administrador:

DISM/Online/Limpiar-Imagen/RestaurarSaludUtilice herramientas de recuperación de datos

La forma más cómoda de reparar los datos corruptos es utilizar un software de recuperación de datos profesional y de nivel empresarial.

A continuación encontrará algunos de los más populares en los que puede confiar su empresa.

Herramientas populares de recuperación de datos

Dado que la corrupción de datos es inevitable en los centros de datos empresariales, debe prepararse con estas herramientas de recuperación de datos de moda:

StellarInfo

Stellar ofrece varios servicios de recuperación de datos bajo un mismo software. Por ejemplo, puede utilizar la herramienta para la recuperación de datos de Windows, recuperación de datos de iPhone, recuperación de vídeo/imágenes, recuperación de datos de Mac, etc.

Para las empresas, ofrece servicios avanzados de recuperación de datos como la recuperación de datos dañados de cintas magnéticas, máquinas virtuales, dispositivos de almacenamiento masivo, etc.

Tenorshare

Tenorshare 4DDiG Data Recovery ayuda a las empresas a recuperar más de 1.000 tipos de archivos y documentos de discos dañados, particiones, unidades SSD, NVM, unidades USB, etc. La herramienta es compatible con todos los sistemas operativos y hardware más recientes como Windows 11, Mac T2, etc.

La herramienta tiene muchas utilidades de apoyo como borrador de archivos duplicados, reparación de fotos, reparación de vídeo, Mac Boot Genius, Windows Boot Genius, etc.

Recoverit

Wondershare Recoverit es una completa suite de recuperación de datos para todas las necesidades de recuperación de datos empresariales e individuales. Ofrece una herramienta dedicada para dispositivos Windows y Mac.

Además, la herramienta es muy eficaz en la recuperación de archivos de fotos, vídeo y audio. El desarrollador afirma que la herramienta ofrece una tasa de recuperación del 95% para 500 escenarios de corrupción de datos.

Recursos

A continuación encontrará algunos libros y cursos en línea para aprender sobre corrupción y recuperación de datos:

Corrupción de datos Segunda edición

Esta guía sobre la corrupción de datos estimula sus neuronas para que pueda plantearse preguntas únicas. A continuación, utilice los recursos digitales proporcionados con el libro para obtener respuestas.

| Vista previa | Producto | Valoración | |

|---|---|---|---|

|

Data corruption Second Edition | Buy on Amazon |

En última instancia, usted y su equipo empresarial serán más eficientes a la hora de idear estrategias para prevenir la corrupción de datos o desarrollar soluciones de recuperación de datos.

Recuperación de datos, discos duros, unidades USB: Udemy

El curso de Recuperación de Datos es un recurso todo en uno para convertirse en un experto en recuperación de datos. El curso viene con 21 clases en vídeo que cubren varios temas como los siguientes:

- Reparación del inicio de Windows

- Reparación de dispositivos de almacenamiento

- Recuperación de archivos borrados del disco duro

El curso es adecuado para estudiantes de informática, empresas que quieran abrir departamentos de soporte técnico, profesionales que trabajen en la industria de la recuperación de datos, etc.

Seguridad de datos, recuperación y pirateo de almacenamiento para novatos: Udemy

Si quiere convertirse en un experto en seguridad de datos para empresas informáticas, debe echar un vistazo a este curso de Seguridad de datos. En este curso, aprenderá conceptos vitales de seguridad y recuperación de datos como los que se mencionan a continuación:

- Fundamentos de la recuperación de datos

- Técnicas de recuperación de datos

- Seguridad de datos, piratería de almacenamiento y recuperación de datos con proyectos y herramientas de laboratorio

Se trata de un curso de vídeo conferencia a la carta de 1 hora de duración.

Nota del autor

La corrupción de datos es un problema común para empresas y particulares. El negocio en torno a los servicios de recuperación de datos también está en auge. Según un estudio reciente de GlobeNewswire, los ingresos del mercado mundial de la recuperación de datos crecerán a un CAGR del 9,6% entre 2022 y 2030. Para 2030, la recuperación de datos se convertirá en una industria de 23.100 millones de dólares.

Por lo tanto, puede prepararse para desarrollar soluciones únicas aprendiendo sobre la corrupción de datos. Podría poner en marcha su propia startup o unirse a los gigantes informáticos que dominan el ámbito de la recuperación de datos.

Es mejor aprender teorías sobre la corrupción de datos y proyectos de laboratorio y aplicar lo aprendido en su empresa para prevenir la corrupción de datos. Al aprender las teorías de la corrupción de datos, también puede prepararse para desarrollar soluciones novedosas de las que las empresas podrían beneficiarse.

Puede que también le interesen las mejores plataformas de protección de datos en la nube.