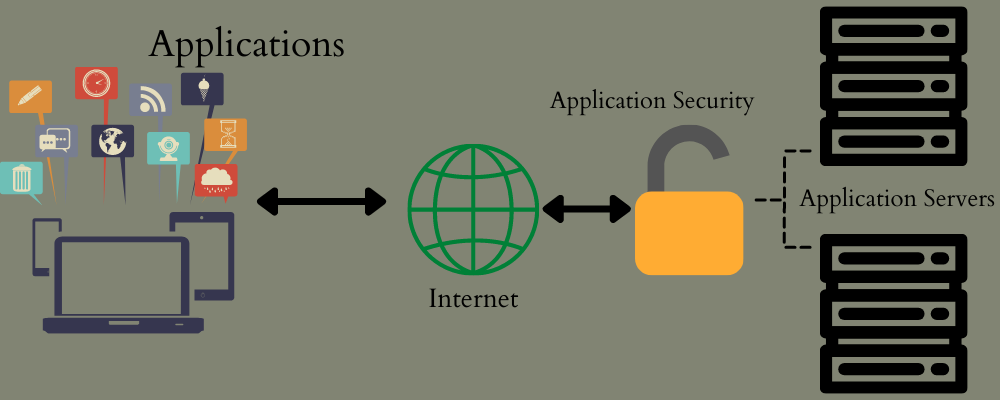

Las pruebas de seguridad de las aplicaciones son esenciales para garantizar que su aplicación está libre de vulnerabilidades y riesgos y reducir la superficie de ataque para prevenir los ciberataques.

Según un informe, en 2021 las empresas sufrieron un 50% más de c iberataques cada semana. Todo tipo de empresas están bajo el radar de los atacantes, incluidas las instituciones educativas, las organizaciones gubernamentales, la sanidad, los proveedores de software, las finanzas y más.

Ni que decir tiene que las aplicaciones se utilizan ampliamente en casi todos los sectores para facilitar y hacer más cómodo el uso de productos y servicios, las consultas, el entretenimiento, etc. Y si está creando una aplicación, debe comprobar su seguridad desde la fase de código hasta la producción y el despliegue.

SAST y DAST son dos formas excelentes de realizar pruebas de seguridad de las aplicaciones.

Mientras que algunos prefieren SAST, otros prefieren DAST, y a algunos también les gustan ambos en conjugación.

Entonces, ¿de qué lado está usted? Si no puede decidirse, ¡deje que le ayude!

En este artículo, haremos una comparación entre SAST y DAST para entender cuál es mejor para cada caso. Le ayudará a elegir el mejor en función de sus necesidades de pruebas.

Así que, ¡permanezca atento para saber quién gana esta batalla!

SAST vs. DAST: ¿Qué son?

Si quiere entender la diferencia entre SAST y DAST, es esencial aclarar algunos aspectos básicos. Así pues, sepamos qué son SAST y DAST.

¿Qué es SAST?

Las pruebas estáticas de seguridad de las aplicaciones (SAST) son un método de prueba para asegurar una aplicación mediante la revisión estadística de su código fuente para identificar todas las fuentes de vulnerabilidad, incluidas las debilidades de la aplicación y los fallos como la inyección SQL.

La SAST también se conoce como prueba de seguridad de «caja blanca», en la que se analizan a fondo las partes internas de la aplicación para encontrar las vulnerabilidades. Se realiza en las primeras fases del desarrollo de la aplicación a nivel del código, antes de finalizar la compilación. También puede hacerse después de combinar los componentes de la aplicación en un entorno de pruebas. Además, el SAST se utiliza para el aseguramiento de la calidad de una aplicación.

Además, se realiza utilizando herramientas SAST, centrándose en el contenido del código de una aplicación. Estas herramientas escanean el código fuente de la aplicación, junto con todos sus componentes, para encontrar posibles problemas de seguridad y vulnerabilidades. También ayudan a reducir los tiempos de inactividad y los riesgos de que los datos se vean comprometidos.

Algunas de las excelentes herramientas SAST disponibles en el mercado son:

¿Qué es DAST?

Las Pruebas Dinámicas de Seguridad de Aplicaciones (DAST) son otro método de prueba que utiliza un enfoque de caja negra, asumiendo que los probadores no tienen acceso o conocimiento del código fuente de la aplicación o de su funcionalidad interna. Prueban la aplicación desde el exterior utilizando las salidas y entradas disponibles. La prueba se asemeja a la de un pirata informático que intenta acceder a la aplicación.

El DAST tiene como objetivo observar el comportamiento de la aplicación ante los vectores de ataque e identificar las vulnerabilidades que quedan en la aplicación. Se realiza sobre una aplicación en funcionamiento y necesita que ejecute la aplicación e interactúe con ella para aplicar algunas técnicas y realizar evaluaciones.

Realizar el DAST le ayuda a detectar todas las vulnerabilidades de seguridad de su aplicación en tiempo de ejecución tras su despliegue. De este modo, puede evitar una violación de datos reduciendo la superficie de ataque a través de la cual los hackers reales pueden llevar a cabo un ciberataque.

Además, el DAST puede realizarse tanto manualmente como utilizando herramientas DAST para implementar un método de pirateo informático como el cross-site scripting, la inyección SQL, el malware, etc. Las herramientas DAST pueden comprobar problemas de autenticación, configuración del servidor, desconfiguraciones lógicas, riesgos de terceros, inseguridades de cifrado, etc.

Algunas de las herramientas DAST que puede tener en cuenta son:

SAST vs. DAST: Cómo funcionan

¿Cómo funciona SAST?

En primer lugar, debe elegir una herramienta SAST para implementarla en el sistema de compilación de su aplicación para realizar las pruebas. Por lo tanto, debe seleccionar una herramienta SAST en función de algunos criterios, como por ejemplo

- El lenguaje de programación de la aplicación

- La compatibilidad de la herramienta con el CI actual o con cualquier otra herramienta de desarrollo

- La precisión de la aplicación a la hora de encontrar problemas, incluido el número de falsos positivos

- Cuántos tipos de vulnerabilidades puede cubrir la herramienta, junto con su capacidad para comprobar criterios personalizados

Así pues, una vez que haya elegido su herramienta SAST, puede proceder con ella.

Las herramientas SAST funcionan más o menos así:

- La herramienta escaneará el código en reposo para tener una visión detallada del código fuente, las configuraciones, el entorno, las dependencias, el flujo de datos y mucho más.

- La herramienta SAST comprobará el código de la aplicación línea por línea e instrucción por instrucción, comparándolas con las directrices establecidas. Comprobará su código fuente para detectar vulnerabilidades y fallos, como inyecciones SQL, desbordamientos de búfer, problemas de XSS y otros problemas.

- El siguiente paso en la implementación de SAST es el análisis del código mediante herramientas SAST utilizando un conjunto de reglas y personalizándolas.

Así, la detección de problemas y el análisis de su impacto le ayudarán a planificar cómo solucionarlos y mejorar la seguridad de la aplicación.

Sin embargo, las herramientas SAST pueden dar falsos positivos, por lo que debe tener buenos conocimientos de codificación, seguridad y diseño para detectar esos falsos positivos. O bien, puede realizar algunos cambios en su código para evitar los falsos positivos o reducirlos.

¿Cómo funciona DAST?

De forma similar al SAST, asegúrese de elegir una buena herramienta DAST teniendo en cuenta algunos puntos:

- El nivel de automatización de la herramienta DAST para programar, ejecutar y automatizar los escaneos manuales

- ¿Cuántos tipos de vulnerabilidades puede cubrir la herramienta DAST?

- ¿Es la herramienta DAST compatible con su actual CI/CD y otras herramientas?

- ¿Cuánta personalización ofrece para configurarla para un caso de prueba específico?

Por lo general, las herramientas DAST son fáciles de usar; pero hacen muchas cosas complejas entre bastidores para facilitar las pruebas.

- Las herramientas DAST tienen como objetivo recopilar tantos datos como sea posible sobre la aplicación. Rastrean cada página y extraen entradas para ampliar la superficie de ataque.

- A continuación, comienzan a escanear la aplicación de forma activa. Una herramienta DAST enviará varios vectores de ataque a los puntos finales encontrados previamente para comprobar vulnerabilidades como XSS, SSRF, inyecciones SQL, etc. Además, muchas herramientas DAST le permiten crear escenarios de ataque personalizados para comprobar si hay más problemas.

- Una vez completado este paso, la herramienta mostrará los resultados. Si detecta una vulnerabilidad, proporciona inmediatamente información exhaustiva sobre la vulnerabilidad, su tipo, URL, gravedad, vector de ataque y le ayuda a solucionar los problemas.

Las herramientas DAST son excelentes para detectar los problemas de autenticación y configuración que se producen al iniciar sesión en la aplicación. Proporcionan entradas predefinidas específicas a la aplicación bajo prueba para simular ataques. A continuación, la herramienta compara la salida con el resultado esperado para encontrar fallos. El DAST se utiliza ampliamente en las pruebas de seguridad de aplicaciones web.

SAST vs. DAST: Por qué los necesita

Tanto el SAST como el DAST ofrecen muchas ventajas a los equipos de desarrollo y de pruebas. Veámoslas.

Ventajas de SAST

Garantiza la seguridad en las primeras fases del desarrollo

El SAST es fundamental para garantizar la seguridad de una aplicación en las primeras fases de su ciclo de vida de desarrollo. Le permite encontrar vulnerabilidades en su código fuente durante la fase de codificación o diseño. Y cuando puede detectar problemas en las primeras etapas, resulta más fácil solucionarlos.

Sin embargo, si no realiza pruebas en una fase temprana para encontrar problemas, dejando que se sigan construyendo hasta el final del desarrollo, la compilación puede tener muchos fallos y errores inherentes. Por lo tanto, no sólo será problemático comprenderlos y tratarlos, sino que también le llevará mucho tiempo, lo que retrasará aún más sus plazos de producción y despliegue.

Sin embargo, la realización de SAST le ahorrará tiempo y dinero a la hora de solucionar las vulnerabilidades. Además, puede comprobar tanto las vulnerabilidades del lado del servidor como las del lado del cliente. Todo ello contribuye a proteger su aplicación y le permite crear un entorno seguro para la aplicación y desplegarla rápidamente.

Más rápido y preciso

Las herramientas SAST escanean su aplicación y su código fuente de forma exhaustiva con mayor rapidez que la revisión manual del código. Las herramientas pueden escanear millones de líneas de código de forma rápida y precisa y detectar problemas subyacentes en ellas. Además, las herramientas SAST supervisan continuamente la seguridad de su código para preservar su integridad y funcionalidad, al tiempo que le ayudan a mitigar los problemas con rapidez.

Codificación segura

Debe garantizar una codificación segura para cada aplicación, tanto si desarrolla código para sitios web, dispositivos móviles, sistemas integrados u ordenadores. Cuando crea una codificación robusta y segura desde el principio, reduce los riesgos de que su aplicación se vea comprometida.

La razón es que los atacantes pueden dirigirse fácilmente a aplicaciones mal codificadas y realizar actividades dañinas como robar información, contraseñas, hacerse con cuentas, etc. Esto tiene efectos adversos en la reputación de su organización y en la confianza de sus clientes.

El uso de SAST le ayudará a garantizar una práctica de codificación segura desde el principio y le proporcionará una base sólida para prosperar en su ciclo de vida. También le ayudará a garantizar el cumplimiento de la normativa. Además, los Scrum Masters pueden utilizar las herramientas SAST para asegurarse de que en sus equipos se está aplicando una norma de codificación más segura.

Detección de vulnerabilidades de alto riesgo

Las herramientas SAST pueden detectar vulnerabilidades de aplicaciones de alto riesgo como la inyección SQL que podría afectar a una aplicación a lo largo de su ciclo de vida y los desbordamientos de búfer que pueden inutilizar la aplicación. Además, detectan eficazmente las vulnerabilidades y el scripting entre sitios (XSS). De hecho, las buenas herramientas SAST pueden identificar todos los problemas mencionados en los principales riesgos de seguridad de OWASP.

Fáciles de integrar

Las herramientas SAST son fáciles de integrar en un proceso existente del ciclo de vida de desarrollo de una aplicación. Pueden funcionar sin problemas en entornos de desarrollo, repositorios de fuentes, rastreadores de errores y otras herramientas de pruebas de seguridad. También incluyen una interfaz fácil de usar para realizar pruebas coherentes sin una curva de aprendizaje pronunciada para los usuarios.

Auditorías automatizadas

Las auditorías manuales de código para detectar problemas de seguridad pueden resultar tediosas. Requiere que el auditor comprenda las vulnerabilidades antes de lanzarse a examinar el código a fondo.

Sin embargo, las herramientas SAST ofrecen un rendimiento increíble para examinar el código con frecuencia con precisión y en menos tiempo. Las herramientas también pueden permitir una seguridad del código más eficiente y acelerar las auditorías de código.

Ventajas del uso de DAST

El DAST se centra en las características del tiempo de ejecución de una aplicación y ofrece muchas ventajas al equipo de desarrollo de software, como por ejemplo

Mayor alcance de las pruebas

Las aplicaciones modernas son complejas e incluyen muchas bibliotecas externas, sistemas heredados, código de plantilla, etc. Por no mencionar que los riesgos de seguridad están evolucionando, y usted necesita una solución de este tipo que pueda ofrecerle una cobertura de pruebas más amplia, que podría no ser suficiente si sólo utiliza SAST.

El DAST puede ayudarle en este sentido escaneando y probando todo tipo de aplicaciones y sitios web, independientemente de sus tecnologías, disponibilidad de código fuente y orígenes.

Por lo tanto, el uso de DAST puede abordar diversos problemas de seguridad a la vez que comprueba cómo se presenta su aplicación a los atacantes y a los usuarios finales. Le ayudará a ejecutar un plan integral para solucionar los problemas y producir una aplicación de calidad.

Alta seguridad en todos los entornos

Dado que DAST se implementa en la aplicación desde el exterior, no en su código subyacente, puede alcanzar el máximo nivel de seguridad e integridad de su aplicación. Aunque realice algunos cambios en el entorno de la aplicación, ésta seguirá siendo segura y totalmente utilizable.

Pruebas de implantación

Las herramientas DAST no sólo se utilizan para probar las aplicaciones en un entorno de ensayo en busca de vulnerabilidades, sino también durante los entornos de desarrollo y producción.

De este modo, puede ver lo segura que es su aplicación después de la producción. Puede escanear la aplicación periódicamente utilizando las herramientas para encontrar cualquier problema subyacente provocado por cambios en la configuración. También puede descubrir nuevas vulnerabilidades, que pueden poner en peligro su aplicación.

Fácil de integrar en los flujos de trabajo DevOps

Rompamos aquí algunos mitos.

Muchos piensan que DAST no puede utilizarse durante la fase de desarrollo. Lo era, pero ya no es válido. Hay muchas herramientas, como Invicti, que puede integrar fácilmente en sus flujos de trabajo DevOps.

Así, si configura bien la integración, puede habilitar la herramienta para que busque vulnerabilidades automáticamente e identifique problemas de seguridad en las primeras fases del desarrollo de la aplicación. Esto garantizará mejor la seguridad de la aplicación, evitará retrasos a la hora de encontrar y solucionar los problemas y reducirá los gastos relacionados.

Ayuda en las pruebas de penetración

La seguridad dinámica de las aplicaciones es como las pruebas de penetración, en las que se comprueba si una aplicación presenta vulnerabilidades de seguridad inyectando un código malicioso o ejecutando un ciberataque para comprobar la respuesta de la aplicación.

El uso de una herramienta DAST en sus esfuerzos de pruebas de penetración puede simplificar su trabajo gracias a sus amplias capacidades. Las herramientas pueden agilizar el conjunto de las pruebas de penetración automatizando el proceso de identificación de vulnerabilidades e informando de los problemas para solucionarlos inmediatamente.

Una visión más amplia de la seguridad

DAST tiene una ventaja sobre las soluciones puntuales, ya que la primera puede revisar a fondo la postura de seguridad de su aplicación. También puede probar todo tipo de aplicaciones, sitios y otros activos web independientemente de sus lenguajes de programación, orígenes, código de curso, etc.

Por lo tanto, no importa qué tipo de software o aplicación construya, puede comprender exhaustivamente su estado de seguridad. Como resultado de una mayor visibilidad en todos los entornos, puede incluso detectar tecnologías obsoletas de riesgo.

SAST vs DAST: Similitudes y diferencias

Tanto las pruebas estáticas de seguridad de las aplicaciones (SAST) como las pruebas dinámicas de seguridad de las aplicaciones (DAST) son un tipo de pruebas de seguridad de las aplicaciones. Comprueban las vulnerabilidades y los problemas de las aplicaciones y ayudan a prevenir los riesgos de seguridad y los ciberataques.

Tanto las SAST como las DAST tienen el mismo objetivo: detectar y señalar los problemas de seguridad y ayudarle a solucionarlos antes de que se produzca un ataque.

Ahora, en este tira y afloja SAST vs DAST, vamos a encontrar algunas de las diferencias destacadas entre estos dos métodos de pruebas de seguridad.

| Parámetros | SAST | DAST |

| Tipo | Pruebas de seguridad de aplicaciones de caja blanca. | Pruebas de seguridad de aplicaciones de caja negra. |

| Camino de las pruebas | Las pruebas se realizan desde dentro hacia fuera (de las aplicaciones). | Las pruebas se realizan desde fuera hacia dentro. |

| Enfoque | Enfoque de las pruebas de los desarrolladores.

Aquí, el probador conoce el diseño, la implementación y el marco de la aplicación. | Enfoque de los piratas informáticos.

Aquí, el probador no sabe nada sobre el diseño, la implementación y los marcos de la aplicación. |

| Implementación | Se implementa sobre código estático y no requiere aplicaciones desplegadas. Se denomina «estática» porque escanea el código estático de la aplicación para comprobar las vulnerabilidades. | Se implementa sobre una aplicación en ejecución. Se denomina «dinámica» porque escanea el código dinámico de la aplicación mientras se ejecuta para encontrar vulnerabilidades. |

| Cronología | SAST se realiza en las primeras fases del desarrollo de la aplicación. | DAST se realiza sobre una aplicación en ejecución hacia el final del ciclo de vida de desarrollo de una aplicación. |

| Cobertura y análisis | Puede encontrar vulnerabilidades del lado del cliente y del lado del servidor con precisión. Las herramientas SAST son compatibles con diversos sistemas y códigos integrados. Sin embargo, no puede detectar problemas relacionados con los entornos y el tiempo de ejecución. | Puede detectar problemas relacionados con los entornos y el tiempo de ejecución. Pero sólo puede analizar respuestas y peticiones en una aplicación. |

| Código fuente | Necesita código fuente para las pruebas. | No necesita código fuente para las pruebas. |

| Canalizaciones CI/CD | SAST se integra directamente en las canalizaciones CI/CD para ayudar a los desarrolladores a supervisar regularmente el código de la aplicación.

Cubre todas las etapas del proceso CI, incluido el análisis de seguridad del código de la aplicación mediante el escaneado automatizado del código y la comprobación de la compilación. | DAST se integra en una canalización CI/CD después de que la aplicación se despliegue y ejecute en un servidor de pruebas o en el ordenador del desarrollador. |

| Mitigación de riesgos | Las herramientas DAST escanean el código a fondo para encontrar vulnerabilidades con sus ubicaciones exactas, lo que ayuda a remediarlas más fácilmente. | Dado que las herramientas DAST funcionan durante el tiempo de ejecución, es posible que no proporcionen la ubicación exacta de las vulnerabilidades. |

| Rentabilidad | Dado que los problemas se detectan en las primeras fases, solucionarlos es fácil y menos costoso. | Dado que se implementa hacia el final del ciclo de vida del desarrollo, los problemas no pueden detectarse hasta entonces. Además, es posible que no proporcione localizaciones precisas.

Todo ello hace que resulte caro solucionar los problemas. Al mismo tiempo, retrasa el calendario general de desarrollo, lo que aumenta los costes globales de producción. |

SAST vs. DAST: Cuándo utilizarlos

¿Cuándo utilizar el SAST?

Suponga que dispone de un equipo de desarrollo para escribir código en un entorno monolítico. Sus desarrolladores incorporan los cambios al código fuente en cuanto se produce una actualización. A continuación, compilan la aplicación y la pasan regularmente a la fase de producción en un momento programado.

Las vulnerabilidades no saldrán mucho a la superficie aquí, y cuando lo hagan después de un tiempo considerablemente largo, podrá revisarlas y parchearlas. En este caso, puede plantearse utilizar SAST.

¿Cuándo utilizar DAST?

Supongamos que dispone de un entorno DevOps eficaz con automatización en su SLDC. Puede aprovechar los contenedores y las plataformas en la nube como AWS. Así, sus desarrolladores pueden codificar rápidamente sus actualizaciones y utilizar herramientas DevOps para compilar el código automáticamente y generar contenedores rápidamente.

De este modo, puede acelerar el despliegue con un CI/CD continuo. Pero esto también puede aumentar la superficie de ataque. Para ello, utilizar una herramienta DAST podría ser una excelente opción para escanear la aplicación completa y encontrar problemas.

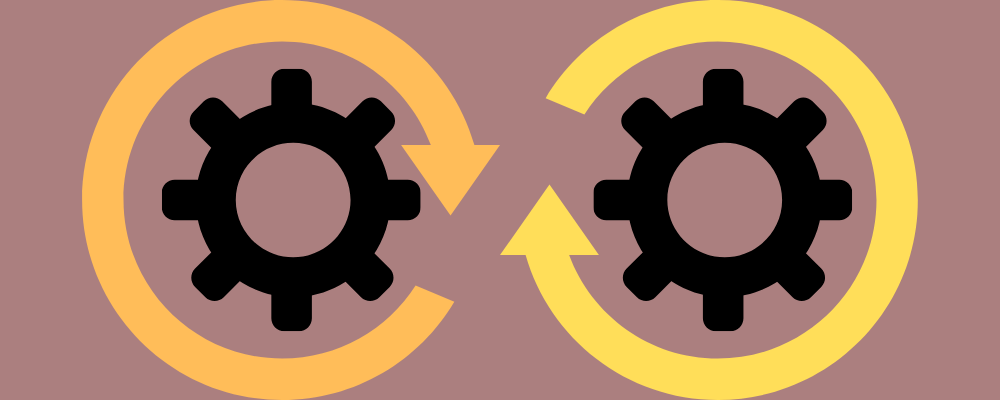

SAST vs. DAST: ¿Pueden trabajar juntos?

¡¡¡Sí!!!

De hecho, utilizarlas juntas le ayudará a comprender los problemas de seguridad de forma exhaustiva en su aplicación, desde dentro hacia fuera. También permitirá un proceso DevOps o DevSecOps sinbiótico basado en pruebas, análisis e informes de seguridad eficaces y procesables.

Además, esto ayudará a reducir las vulnerabilidades y la superficie de ataque y a mitigar las preocupaciones sobre los ciberataques. Como resultado, podrá crear un SDLC altamente seguro y robusto.

La razón es que las pruebas «estáticas» de seguridad de las aplicaciones (SAST) comprueban su código fuente en reposo. Puede que no cubra todas las vulnerabilidades, además de que no es adecuado para cuestiones de tiempo de ejecución o configuración como la autenticación y la autorización.

En este punto, los equipos de desarrollo pueden utilizar SAST con otros métodos y herramientas de pruebas, como DAST. Aquí es donde DAST viene a garantizar que se puedan detectar y solucionar otras vulnerabilidades.

SAST vs. DAST: ¿Qué es mejor?

Tanto el SAST como el DAST tienen sus pros y sus contras. A veces SAST será más beneficioso que DAST, y a veces es al revés.

Aunque el SAST puede ayudarle a detectar problemas a tiempo, solucionarlos, reducir la superficie de ataque y ofrecer más ventajas, confiar completamente en un único método de pruebas de seguridad no es suficiente, dado el avance de los ciberataques.

Por lo tanto, cuando elija uno entre los dos, comprenda sus necesidades y elija el que corresponda. Pero lo mejor es que utilice SAST y DAST juntos. Así se asegurará de que puede beneficiarse de estas metodologías de pruebas de seguridad y contribuirá a la protección de 360 grados de su aplicación.

De esta conclusión para SAST vs. DAST, puedo decir que en realidad ambas no son rivales, sino que pueden ser buenas amigas. Y su amistad puede aportar un mayor nivel de seguridad a sus aplicaciones.

Ahora puede examinar los diferentes tipos de pruebas de aplicaciones.