Les 22 meilleurs outils YouTube pour augmenter votre audience, votre chiffre d’affaires et bien plus encore

Les articles de Geekflare sont rédigés par des humains pour des humains.

L’équipe d’experts de Geekflare se consacre avec passion au partage de contenus utiles, d’informations et de conseils personnalisés pour aider les particuliers et les entreprises à prospérer dans le monde numérique.

Les 22 meilleurs outils YouTube pour augmenter votre audience, votre chiffre d’affaires et bien plus encore

5 outils complets de capture et d’analyse de paquets pour les petits et grands réseaux

Le guide ultime de la VDI pour les entreprises et les 5 meilleures solutions

10 meilleures plateformes d’hébergement MySQL gérées pour votre application

Les meilleurs écouteurs pour les jeux vidéo pour bloquer toutes les distractions

Introduction aux bases de la cybersécurité pour les débutants

11 meilleurs outils d’automatisation des tests pour rationaliser les tests d’applications Web

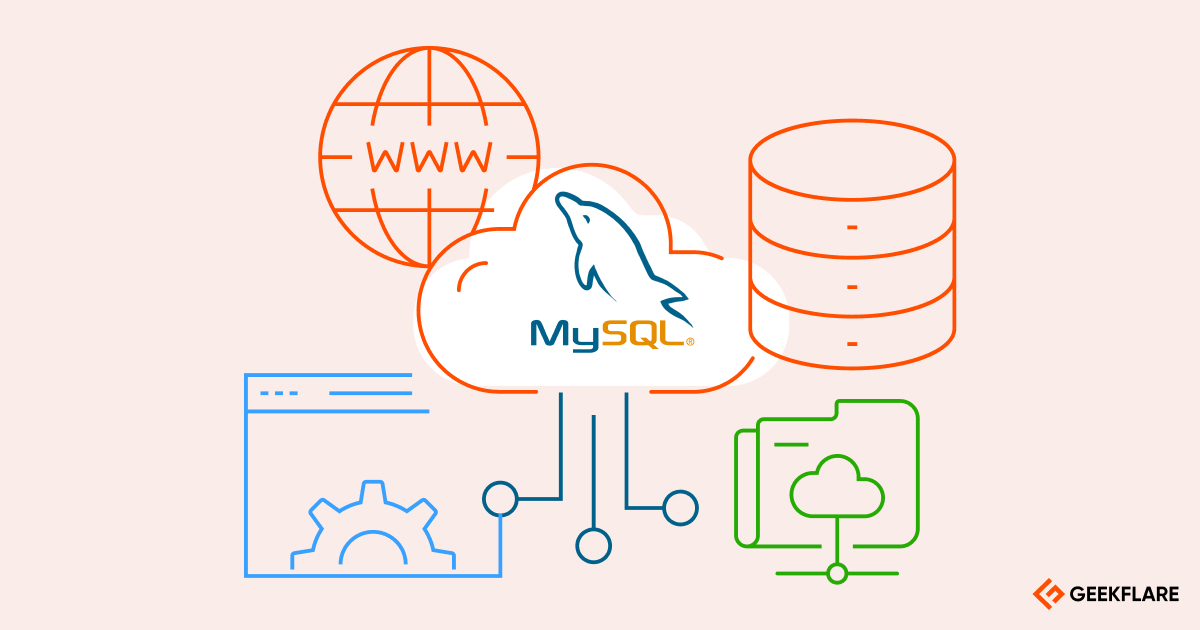

Qu’est-ce que le journal des événements de Windows ? – Guide d’introduction

11 meilleurs outils d’intégration continue (CI) en 2025

La segmentation des réseaux expliquée en termes simples

15 meilleurs logiciels de synthèse vocale en 2025

Les 85 meilleures questions et réponses d’entretien avec VMware

9 meilleurs traceurs GPS pour les enfants afin de garantir leur sécurité

6 meilleurs outils de gestion de la configuration pour DevOps

20 meilleurs sites web pour trouver des emplois en ligne [Remote Work, Your Way] (en anglais)

Comment supprimer l’arrière-plan avec GIMP : Guide étape par étape

Les meilleures applications de vélo d’intérieur pour se mettre en forme à la maison

7 meilleurs IDE pour le développement d’applications mobiles

15 meilleurs robots de trading de crypto-monnaies pour le trading automatisé

13 meilleurs outils de conception pour créer des images époustouflantes

10 meilleures applications Android pour écrire ✍️ en déplacement

Comment vérifier si un site web est en ligne ou non [6 façons]

Guide d’introduction aux données de séries temporelles

12 Client HTTP et outils de débogage Web Proxy

Comment mettre à niveau VMware Workstation Pro v15.5.7 vers v16 ?

5 choses sympas que vous pouvez faire avec Python

Comment installer Ansible sous Windows ?

15 meilleurs logiciels de stockage en nuage en 2025

CORS expliqué : Importance du partage de ressources entre domaines dans le développement Web

Qu’est-ce que SSH et comment fonctionne-t-il ?